Zranitelnost strašidla

Zranitelnost Spectre narušuje izolaci mezi aplikacemi v počítači. Útočník tak může oklamat méně zabezpečenou aplikaci, aby odhalil informace o dalších zabezpečených aplikacích z modulu jádra operačního systému.

Zranitelnost zhroucení

Meltdown prolomí izolaci mezi uživatelem, aplikacemi a operačním systémem. Útočník tedy může napsat program, který může přistupovat k paměťovému umístění tohoto programu i dalších programů a získat tajné informace ze systému.

Zranitelnost Spectre a Meltdown jsou vážná hardwarová zranitelnost procesorů Intel. V tomto článku vám ukážu, jak opravit chyby zabezpečení Spectre a Meltdown v Debianu. Začněme.

Zkontrolujte chyby zabezpečení Spectre and Meltdown:

Zranitelnost Spectre a Meltdown můžete zkontrolovat pomocí skriptu Spectre and Meltdown Vulnerability Checker.

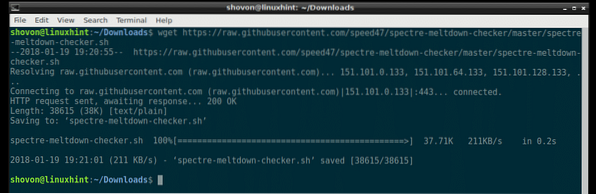

Nejprve přejděte do Ke stažení / adresář v domovském adresáři uživatele pomocí následujícího příkazu:

$ cd stažení /

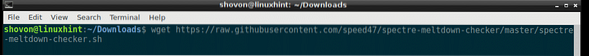

Nyní spusťte následující příkaz a stáhněte skript Spectre and Meltdown Checker pomocí wget:

$ wget https: // raw.githubusercontent.com / speed47 / specter-meltdown-checker / master /kontrola roztavení přízraku.sh

Je třeba stáhnout skript Spectre and Meltdown Checker.

Pokud uvedete obsah Ke stažení / Nyní byste měli vidět soubor kontrola roztavení přízraku.sh jak je znázorněno na následujícím obrázku.

Potřeby skriptu Spectre and Meltdown Checker binutils balíček nainstalovaný v Debianu, aby fungoval. Před spuštěním skriptu Spectre a Meltdown Checker se ujistěte, že máte binutils balíček nainstalován.

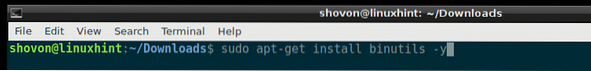

Spusťte následující příkazy k instalaci binutils balík:

$ sudo apt-get aktualizace$ sudo apt-get install binutils -y

binutils by měl být nainstalován.

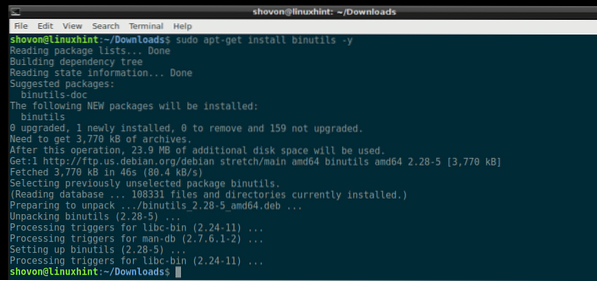

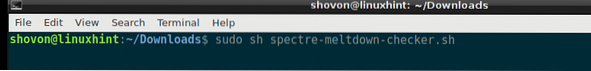

Nyní spusťte skript Spectre and Meltdown Checker pomocí následujícího příkazu:

$ sudo sh specter-meltdown-checker.shPOZNÁMKA: Spusťte skript Spectre and Meltdown Checker jako uživatel root.

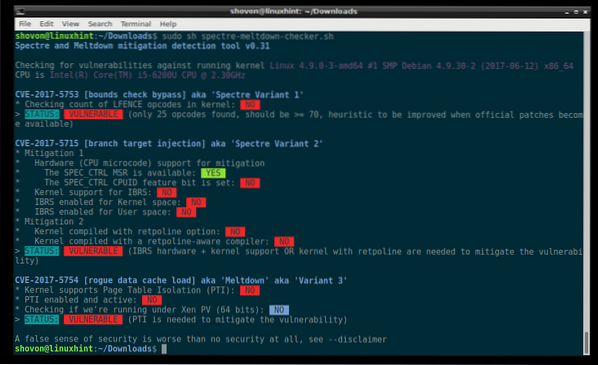

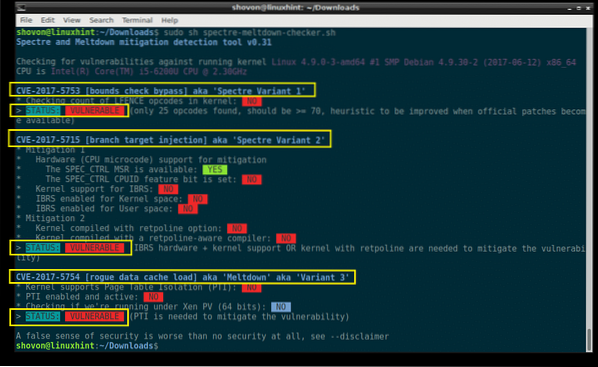

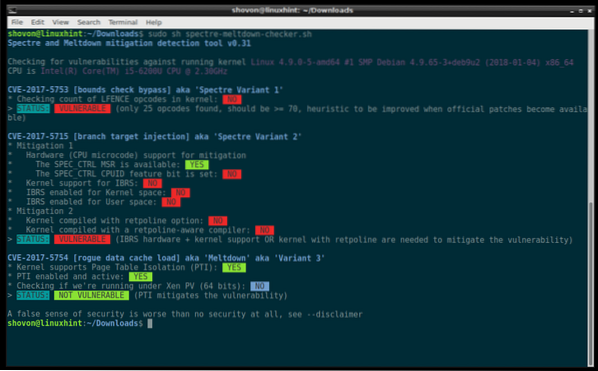

Měli byste vidět něco takového. Toto je výstup mého notebooku.

Na níže uvedeném snímku obrazovky vidíte, že procesor mého notebooku je zranitelný vůči Spectre a Meltdown.

CVE-2017-5753 je kód Spectre Variant 1, CVE-2017-5715 je kód Spectre Variant 2 a CVE-2017-5754 je kód zranitelnosti Meltdown. Pokud narazíte na jakýkoli problém nebo se o nich chcete dozvědět více, můžete pomocí těchto kódů vyhledávat na internetu. Může to pomoci.

Chyby zabezpečení Patching Spectre a Meltdown:

Nejprve musíte povolit aktualizace Debianu a bezpečnostní úložiště. Chcete-li to provést, musíte buď upravit / etc / apt / sources.vypsat soubor přímo nebo spustit následující příkaz:

$ sudo apt edit-sources

Tento příkaz vás může požádat o výběr textového editoru. Jakmile vyberete editor, / etc / apt / sources.soubor seznamu by měl být otevřen editorem.

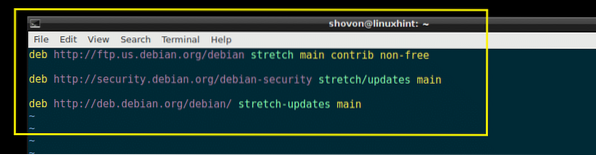

Nyní se ujistěte, že máte povoleno roztažení / aktualizace nebo debian-security a úložiště roztažných aktualizací, jak je znázorněno na následujícím obrázku.

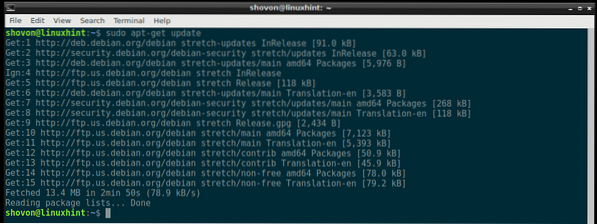

Nyní aktualizujte mezipaměť úložiště balíčků na vašem počítači Debian pomocí následujícího příkazu:

$ sudo apt-get aktualizace

Mezipaměť úložiště balíčků by měla být aktualizována.

Před aktualizací jádra nezapomeňte pomocí následujícího příkazu zkontrolovat aktuálně používanou verzi jádra. Tímto způsobem můžete zkontrolovat, zda je jádro aktualizováno nebo ne později.

$ uname -rJak vidíte, běží 4.9.Verze jádra 0-3 a architektura je amd64. Pokud používáte jinou architekturu, například i386, ppc atd., Může se zobrazit něco jiného. Také si vyberete verzi jádra v závislosti na architektuře. Například používám architekturu amd64, takže se chystám nainstalovat aktualizaci pro architekturu amd64 jádra.

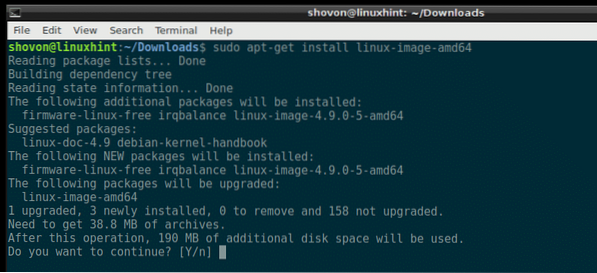

Nyní nainstalujte balíček jádra Linuxu pomocí následujícího příkazu:

$ sudo apt-get install linux-image-amd64Nezapomeňte na poslední část, amd64, což je architektura. Můžete použít funkci automatického vyplňování bash, abyste zjistili, co je pro vás k dispozici, a vyberte si vhodný.

Nyní stiskněte „y“ a stiskněte

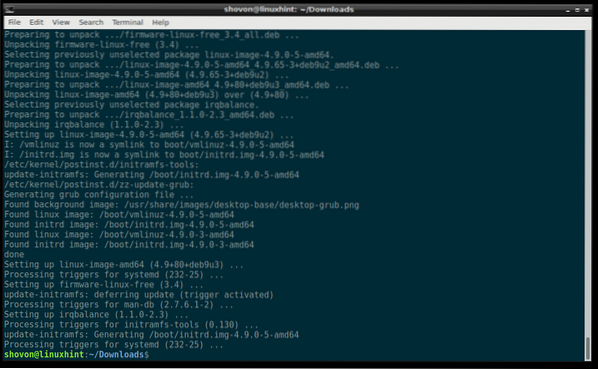

Jádro by mělo být aktualizováno.

Nyní restartujte počítač pomocí následujícího příkazu:

$ sudo restart

Po spuštění počítače spusťte následující příkaz a zkontrolujte verzi jádra, kterou aktuálně používáte.

$ uname -rVidíte, že používám jádro verze 4.9.0-5, což je novější verze než 4.9.0-3. Aktualizace fungovala perfektně.

Nyní můžete znovu spustit skript Spectre a Meltdown Checker, abyste zjistili, co bylo opraveno v aktualizaci jádra.

$ sudo sh specter-meltdown-checker.shJak vidíte na níže uvedeném snímku obrazovky, chyba zabezpečení Meltdown byla opravena. V aktualizaci jádra však nebyly opraveny chyby zabezpečení Spectre. Sledujte ale aktualizace jádra, jakmile dorazí. Tým Debianu tvrdě pracuje na vyřešení všech těchto problémů. Může to chvíli trvat, ale nakonec vše napravíte.

Takto kontrolujete a opravujete chyby zabezpečení Spectre a Meltdown v Debianu. Děkujeme za přečtení tohoto článku.

Phenquestions

Phenquestions