Restriktivní vs. tolerantní zásady brány firewall

Kromě syntaxe, kterou potřebujete znát pro správu brány firewall, budete muset definovat úkoly brány firewall, abyste mohli rozhodnout, jaké zásady budou implementovány. Existují 2 hlavní zásady definující chování brány firewall a různé způsoby jejich implementace.

Když přidáte pravidla pro přijetí nebo odmítnutí konkrétních paketů, zdrojů, cílů, portů atd. pravidla určí, co se stane s přenosem nebo pakety, které nejsou klasifikovány podle vašich pravidel brány firewall.

Extrémně jednoduchý příklad by byl: když definujete, zda chcete povolit nebo zakázat IP x.X.X.x, co se stane se zbytkem?.

Řekněme, že jste povolili přenosy z IP x.X.X.X.

A tolerantní zásada by znamenala všechny adresy IP, které nejsou x.X.X.x se může připojit, proto y.y.y.y nebo z.z.z.z se může připojit. A restriktivní politika odmítá veškerý provoz přicházející z adres, které nejsou x.X.X.X.

Stručně řečeno, firewall, podle kterého není povoleno předávat veškerý provoz nebo pakety, které nejsou definovány mezi jeho pravidly, je restriktivní. Firewall, podle kterého je povolen veškerý provoz nebo pakety, které nejsou definovány mezi jeho pravidly tolerantní.

Zásady se mohou u příchozích a odchozích přenosů lišit, mnoho uživatelů má tendenci používat omezující zásady pro příchozí provoz a zachovává přípustné zásady pro odchozí provoz, to se liší v závislosti na použití chráněného zařízení.

Iptables a UFW

Zatímco Iptables je frontend pro uživatele ke konfiguraci pravidel brány firewall jádra, UFW je frontend pro konfiguraci Iptables, nejsou skutečnými konkurenty, faktem je, že UFW přinesl schopnost rychle nastavit přizpůsobený firewall bez učení nepřátelské syntaxe, přesto některá pravidla mohou Nelze použít prostřednictvím UFW, konkrétních pravidel, která zabrání konkrétním útokům.

Tento výukový program zobrazí pravidla, která považuji za nejlepší postupy brány firewall používané hlavně, ale nejen u UFW.

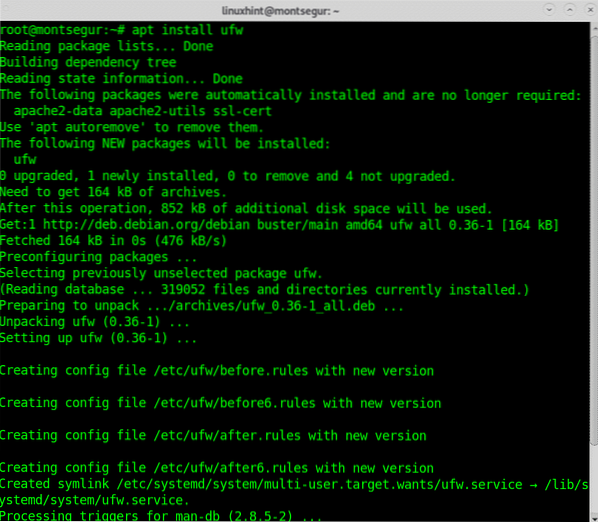

Pokud nemáte nainstalovaný UFW, nainstalujte jej spuštěním:

# apt nainstalovat ufw

Začínáme s UFW:

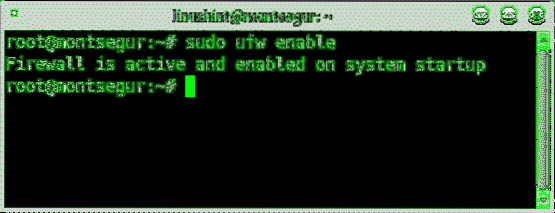

Nejprve povolíme bránu firewall při spuštění spuštěním:

# sudo ufw povolit

Poznámka: v případě potřeby můžete bránu firewall deaktivovat pomocí stejné syntaxe a nahradit „povolit“ za „deaktivovat“ (sudo ufw deaktivovat).

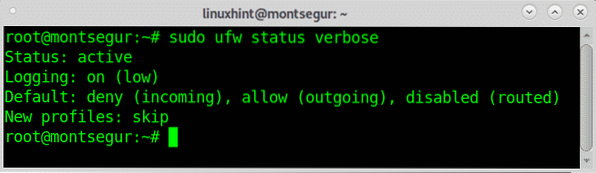

Stav brány firewall můžete kdykoli podrobně zkontrolovat spuštěním:

# sudo ufw stav podrobný

Jak vidíte na výstupu, výchozí politika pro příchozí provoz je omezující, zatímco pro odchozí provoz je zásada přípustná, sloupec „disabled (routed)“ znamená, že směrování a předávání jsou zakázány.

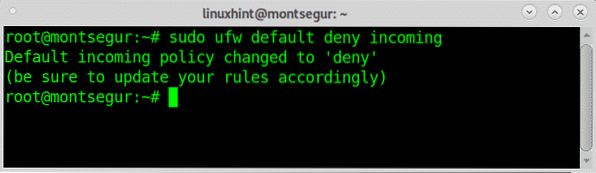

Pro většinu zařízení považuji restriktivní zásadu za součást nejlepších postupů firewallu pro zabezpečení, a proto začneme odmítnutím veškerého provozu kromě toho, který jsme definovali jako přijatelný, restriktivní bránu firewall:

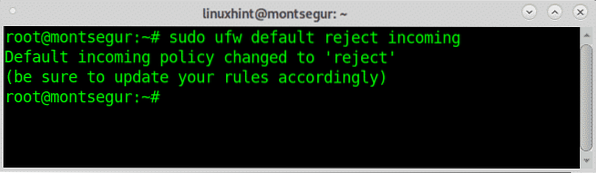

# sudo ufw default odepřít příchozí

Jak vidíte, brána firewall nás varuje, abychom aktualizovali naše pravidla, abychom předešli poruchám při poskytování připojení klientům k nám. Způsob, jak udělat totéž s Iptables, může být:

# iptables -A VSTUP -j DROPThe odmítnout pravidlo na UFW zruší připojení bez informování druhé strany, že připojení bylo odmítnuto, pokud chcete, aby druhá strana věděla, že připojení bylo odmítnuto, můžete použít pravidlo “odmítnout" namísto.

# sudo ufw výchozí odmítnout příchozí

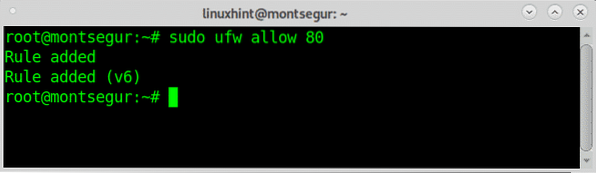

Jakmile zablokujete veškerý příchozí provoz nezávisle na jakékoli podmínce, můžete začít nastavovat diskriminační pravidla pro přijetí toho, co chceme být konkrétně přijati, například pokud nastavujeme webový server a chcete přijímat všechny petice přicházející na váš webový server, v port 80, spustit:

# sudo ufw povolit 80

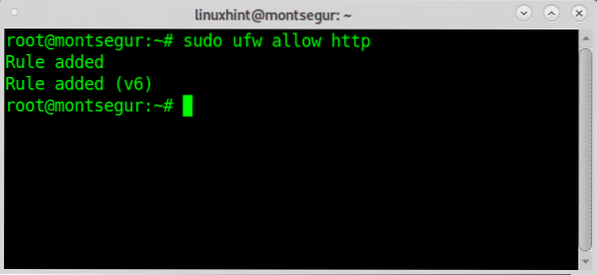

Službu můžete určit jak podle čísla portu, tak podle názvu, například můžete použít prot 80, jak je uvedeno výše, nebo název http:

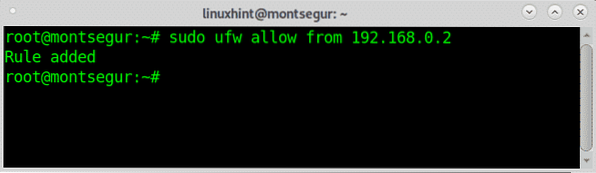

Kromě služby můžete také definovat zdroj, například můžete odmítnout nebo odmítnout všechna příchozí připojení kromě zdrojové IP.

# sudo ufw povolit z

Společná pravidla iptables přeložená do UFW:

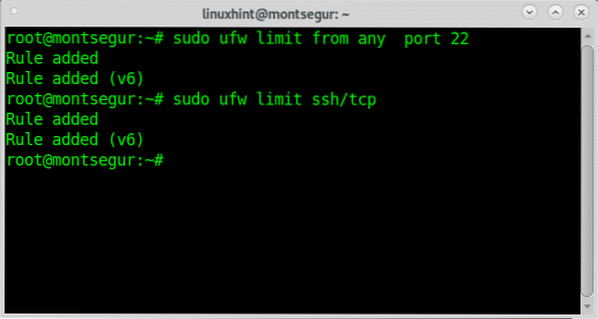

Omezení rate_limit s UFW je docela snadné, což nám umožňuje zabránit zneužití omezením počtu, které může každý hostitel vytvořit, s UFW omezením rychlosti pro ssh by bylo:

# sudo ufw limit z libovolného portu 22# sudo ufw limit ssh / tcp

Chcete-li vidět, jak UFW usnadnil úkol níže, máte výše uvedený překlad instrukce UFW, který instruuje totéž:

# sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -m conntrack --ctstate NOVINKA-m recent --set --name DEFAULT --mask 255.255.255.0 - zdroj

#sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -m conntrack --ctstate NOVINKA

-m recent --update --seconds 30 --hitcount 6 --name DEFAULT --mask 255.255.255.255

--rsource -j ufw-user-limit

# sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -j ufw-user-limit-accept

Pravidla napsaná výše s UFW by byla:

Doufám, že vám tento návod na Osvědčené postupy pro nastavení brány firewall v Debianu připadal užitečný.

Phenquestions

Phenquestions