Social Engineering Attacks (z pohledu hackerství) je docela podobné provedení kouzelnické show. Rozdíl je v Social Engineering Attacks, je to kouzelnický trik, kde výsledkem je bankovní účet, sociální média, e-mail, dokonce přístup k cílovému počítači. Kdo vytvořil systém? ČLOVĚK. Dělat Social Engineering Attack je snadné, věřte mi, je to opravdu snadné. Žádný systém není bezpečný. Lidé jsou nejlepším zdrojem a koncovým bodem slabých míst zabezpečení.

V minulém článku jsem ukázal ukázku cílení účtu Google, Kali Linux: Social Engineering Toolkit, toto je další lekce pro vás.

Potřebujeme k provedení Social Engineering Attack určitý OS pro testování penetrace? Ve skutečnosti ne, Social Engineering Attack je flexibilní, nástroje, jako je Kali Linux, jsou jen nástroje. Hlavním bodem Social Engineering Attack je „návrh toku útoků“.

V minulém článku Social Engineering Attack jsme se naučili Social Engineering Attack pomocí „DŮVĚRY“. A v tomto článku se dozvíme o „POZOR“. Tuto lekci jsem dostal od „krále zlodějů“ Apollo Robbins. Jeho pozadí je zkušený kouzelník, pouliční kouzelník. Jeho show jste mohli vidět na YouTube. Jednou vysvětlil v TED Talk o tom, jak ukrást věci. Jeho schopností je hlavně hraní s pozorností oběti na vyskakování jejich věcí, jako jsou hodinky, peněženka, peníze, karta, cokoli v kapse oběti, bez uznání. Ukážu vám, jak provést Social Engineering Attack k hacknutí něčího facebookového účtu pomocí „DŮVĚRY“ a „POZOR“. Klíčem „POZOR“ je dál mluvit rychle a klást otázky. Jste pilotem konverzace.

Scénář útoku na sociální inženýrství

Tento scénář zahrnuje 2 herce, Johna jako útočníka a Bima jako oběť. John nastaví Bima jako cíl. Cílem Social Engineering Attack zde je získat přístup k účtu oběti na Facebooku. Tok útoku bude používat jiný přístup a metodu. John a Bima jsou přátelé, často se setkávají v jídelně v době oběda během odpočinku ve své kanceláři. John a Bima pracují v různých odděleních, jedinou příležitost, se kterou se setkají, je oběd v jídelně. Často se setkávají a navzájem si povídají, dokud nejsou kamarádi.

Jednoho dne je John „bad guy“ odhodlán procvičovat Social Engineering Attack pomocí hry „ATTENTION“, kterou jsem již zmínil, inspiroval se „The King of Thieves“ Apollo Robbins. V jedné ze svých prezentací Robbins řekl, že máme dvě oči, ale náš mozek se může soustředit pouze na jednu věc. Můžeme dělat multitasking, ale neděláme společně různé úkoly, místo toho prostě rychle přepneme pozornost na každý úkol.

Na začátku dne, v pondělí, v kanceláři, jako obvykle, je John ve svém pokoji a sedí u stolu. Plánuje strategii hacknutí facebookového účtu svého přítele. Měl by být připraven před obědem. Přemýšlí a přemýšlí, jak sedí u stolu.

Pak vezme list papíru a posadí se na židli, která je obrácena k počítači. Navštěvuje stránku na Facebooku, aby našel způsob, jak hacknout něčí účet.

KROK 1: NAJDETE OKNO STARTÉRA a.k.díra

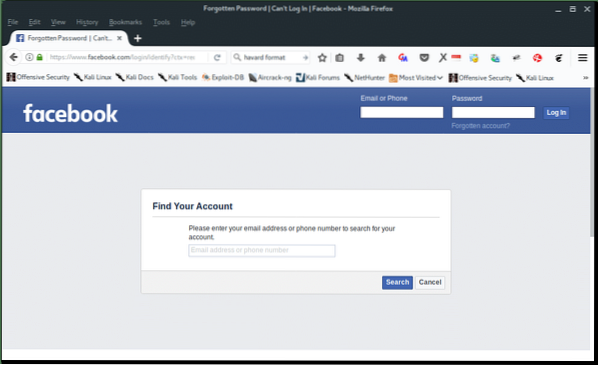

Na přihlašovací obrazovce si všimne odkazu s názvem „zapomenutý účet“. Zde bude John využívat výhodu „zapomenutý účet (obnovení hesla) “. Facebook již poskytl naše startovací okno na adrese: „https: // www.Facebook.com / přihlášení / identifikace?ctx = obnovit “.

Stránka by měla vypadat takto:

V oboru "Najděte svůj účet„V sekci je věta, která říká:„Chcete-li vyhledat svůj účet, zadejte svou e-mailovou adresu nebo telefonní číslo“. Odtud dostaneme další sadu oken: e-mailová adresa odkazuje na „Emailový účet" a telefonní číslo odkazuje na „Mobilní Telefon“. John má tedy hypotézu, že kdyby měl e-mailový účet oběti nebo mobilní telefon, měl by přístup k účtu oběti na Facebooku.

KROK 2: VYPLNĚTE FORMULÁŘ K IDENTIFIKACI ÚČTU

Dobře, odtud John začne hluboce myslet. Neví, co je Bimaova e-mailová adresa, ale uložil si telefonní číslo Bima na svůj mobilní telefon. Potom popadne telefon a hledá telefonní číslo Bima. A tam jde, našel to. Začne do tohoto pole psát telefonní číslo Bima. Poté stiskne tlačítko „Hledat“. Obrázek by měl vypadat takto:

Dostal to, zjistil, že telefonní číslo Bima je spojeno s jeho účtem na Facebooku. Odtud pouze drží a netlačí na Pokračovat knoflík. Prozatím se pouze ujistil, že toto telefonní číslo je připojeno k účtu oběti na Facebooku, takže se blíží jeho hypotéze.

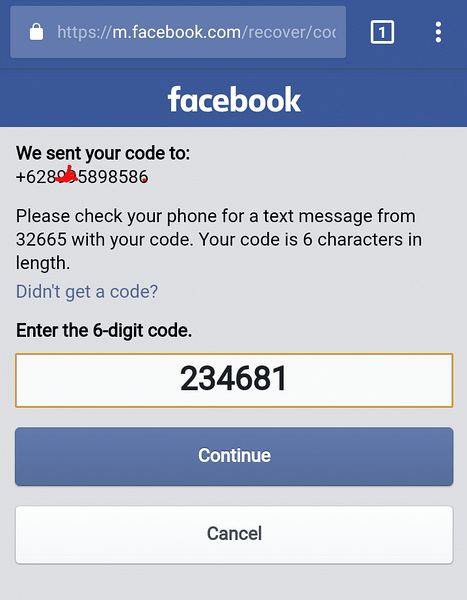

To, co John ve skutečnosti udělal, je průzkum nebo shromažďování informací o oběti. Odtud má John dostatek informací a je připraven k provedení. Ale John se setká s Bimou v jídelně, je nemožné, aby John přinesl svůj počítač, správně? Žádný problém, má šikovné řešení, kterým je jeho vlastní mobilní telefon. Než tedy potká Bima, zopakuje KROK 1 a 2 v prohlížeči Chrome v mobilním telefonu Android. Vypadalo by to takto:

KROK 3: SPLNĚTE OBĚT

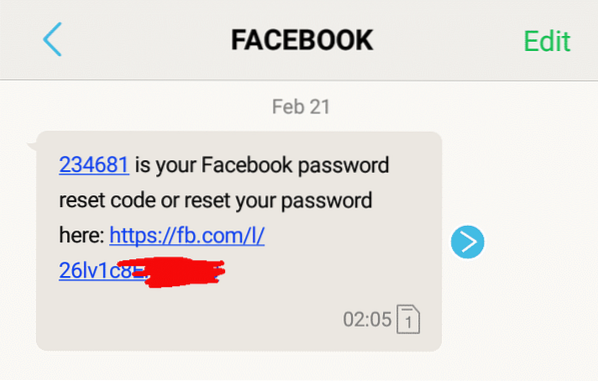

Dobře, teď je vše nastaveno a připraveno. Všechno, co John musí udělat, je chytit Bima telefon, kliknout na Pokračovat tlačítko na jeho telefonu, rychle si přečtěte zprávu SMS z doručené pošty odeslanou Facebookem (resetovací kód) na telefonu Bima, zapamatujte si ji a zprávu rychle smažte.

Tento plán se mu držel v hlavě, když nyní kráčel do jídelny. John vložil telefon do kapsy. Vešel do jídelny a hledal Bima. Otočil hlavu zleva doprava a zjistil, kde je sakra Bima. Jako obvykle sedí na rohovém sedadle a mávne rukou na Johna. Byl připraven na jídlo.

V poledne si John vezme malou porci jídla a přiblíží se ke stolu s Bimou. Ahoj Bima, a pak jedí společně. Při jídle se John rozhlíží kolem a všimne si, že je na stole Bima telefon.

Poté, co dojedou oběd, mluví o sobě navzájem. Jako obvykle, do té doby, v jednu chvíli John otevřel nové téma o telefonech. John mu říká, že John potřebuje nový telefon a John potřebuje jeho radu, který telefon je vhodný pro Johna. Pak se zeptal na Bimův telefon, zeptal se všeho, modelu, specifikací, všeho. A pak ho John požádá, aby vyzkoušel svůj telefon, John se chová, jako by byl opravdu zákazník, který hledá telefon. Johnova levá ruka s jeho svolením chytí telefon, zatímco jeho pravá ruka je pod stolem a připravuje se na otevření vlastního telefonu. John zaměřuje svoji pozornost na svoji levou ruku, svůj telefon, John tolik mluvil o svém telefonu, jeho hmotnosti, rychlosti a tak dále.

Nyní John zahájí útok vypnutím hlasitosti vyzváněcího tónu telefonu Bima na nulu, aby mu zabránil rozpoznat, zda přijde nové oznámení. Johnova levá ruka má stále svou pozornost, zatímco pravá ruka ve skutečnosti tlačí na Pokračovat knoflík. Jakmile John stiskl tlačítko, přijde zpráva.

Ding ... Žádné zvuky. Bima nerozpoznala příchozí zprávu, protože monitor čelí Johnovi. John zprávu okamžitě otevře, přečte a zapamatuje si 6místný kolík v SMS a poté ji brzy smaže. Teď je hotovo s telefonem Bima, John mu dá telefon Bima, zatímco Johnova pravá ruka vytáhne svůj vlastní telefon a začne okamžitě psát 6místný kolík právě si vzpomněl.

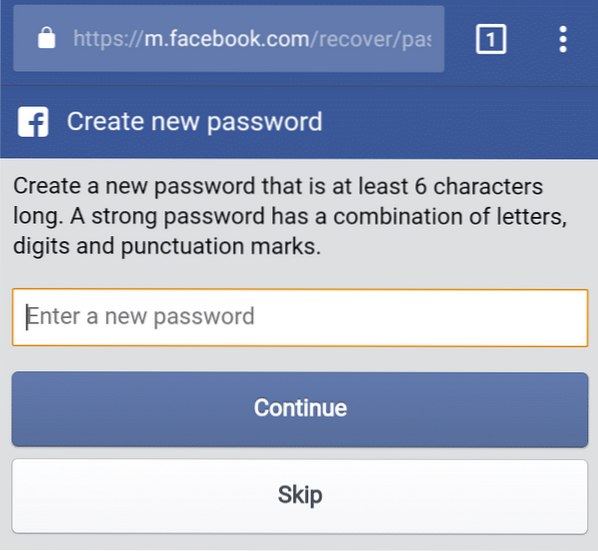

Pak John stiskne Pokračovat. Zobrazí se nová stránka s dotazem, zda chce vytvořit nové heslo nebo ne.

John heslo nezmění, protože není zlý. Ale teď má facebookový účet Bima. A se svým posláním uspěl.

Jak vidíte, scénář vypadá tak jednoduše, ale hej, jak snadno byste mohli chytit a půjčit si telefon svých přátel? Pokud korelováte s hypotézou tím, že máte telefon svých přátel, můžete získat, co chcete, špatně.

Phenquestions

Phenquestions