Nainstalujte si systém detekce narušení (IDS), abyste zjistili, zda byl systém napaden

První věcí, kterou je třeba udělat po podezření z hackerského útoku, je nastavení IDS (Intrusion Detection System) pro detekci anomálií v síťovém provozu. Poté, co dojde k útoku, se z napadeného zařízení může stát automatizovaná zombie ve službě hackerů. Pokud hacker definoval automatické úkoly v zařízení oběti, tyto úkoly pravděpodobně způsobí neobvyklý provoz, který lze detekovat systémy detekce narušení, jako je OSSEC nebo Snort, které si každý zaslouží speciální výukový program, máme následující, abyste mohli začít s nejpopulárnější:

- Nakonfigurujte ID Snort a vytvořte pravidla

- Začínáme s OSSEC (systém detekce narušení)

- Snort Alerts

- Instalace a používání systému detekce vniknutí Snort k ochraně serverů a serverů Sítě

Kromě nastavení IDS a správné konfigurace budete muset provést další úkoly uvedené níže.

Monitorujte aktivitu uživatelů a zjistěte, zda byl systém napaden

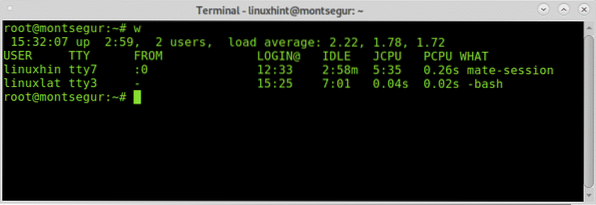

Pokud máte podezření, že jste byli hacknuti, prvním krokem je ujistit se, že vetřelec není přihlášen do vašeho systému, což lze dosáhnout pomocí příkazů “w“Nebo„SZO”, První obsahuje další informace:

# w

Poznámka: příkazy „w“ a „who“ nemusí zobrazovat uživatelům přihlášeným z pseudo terminálů, jako je terminál Xfce nebo terminál MATE.

První sloupec ukazuje uživatelské jméno, v tomto případě jsou zaznamenány linuxhint a linuxlat, druhý sloupec TTY ukazuje terminál, sloupec Z zobrazuje adresu uživatele, v tomto případě neexistují vzdálení uživatelé, ale pokud by byli, mohli byste tam vidět adresy IP. The [chráněno e-mailem] sloupec zobrazuje čas přihlášení, sloupec JCPU shrnuje minuty procesu provedeného v terminálu nebo TTY. the PCPU ukazuje CPU spotřebované procesem uvedeným v posledním sloupci CO. Informace o CPU jsou přibližné a nepřesné.

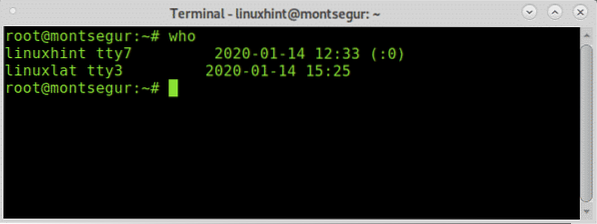

Zatímco w se rovná provedení provozuschopnost, SZO a ps -a společně další alternativou, ale méně informativní, je příkaz „SZO„:

# SZO

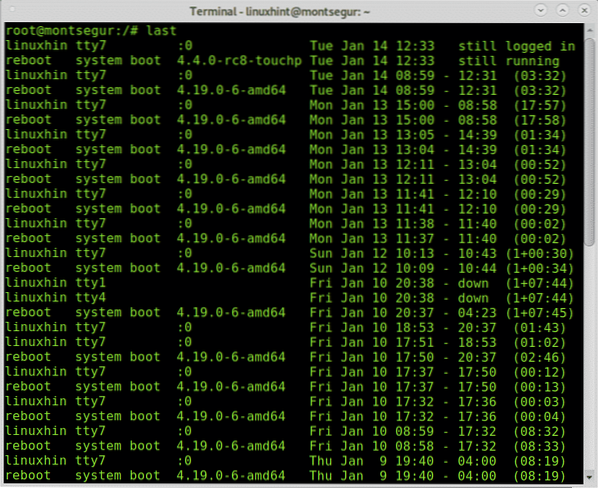

Dalším způsobem, jak dohlížet na aktivitu uživatelů, je příkaz „poslední“, který umožňuje číst soubor wtmp který obsahuje informace o přihlašovacím přístupu, zdroji přihlášení, době přihlášení, s funkcemi pro vylepšení konkrétních událostí přihlášení, vyzkoušet to spustit:

# poslední

Výstup zobrazuje uživatelské jméno, terminál, zdrojovou adresu, čas přihlášení a celkovou dobu trvání relace.

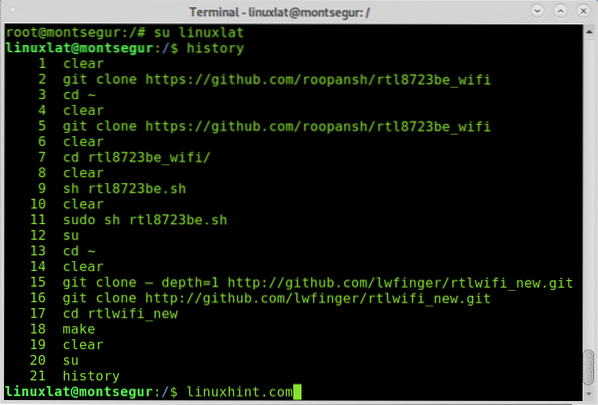

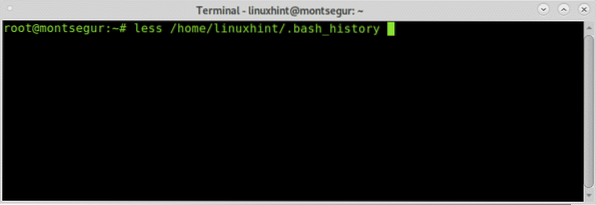

Pokud máte podezření na škodlivou aktivitu konkrétního uživatele, můžete zkontrolovat historii bash, přihlaste se jako uživatel, který chcete vyšetřit, a spusťte příkaz Dějiny jako v následujícím příkladu:

# su# Dějiny

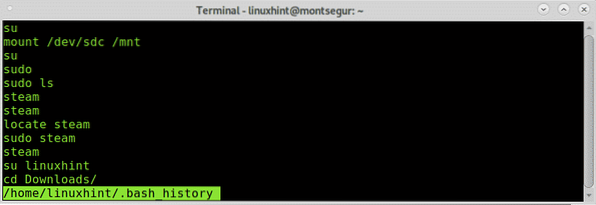

Nahoře můžete vidět historii příkazů, tyto příkazy fungují načtením souboru ~ /.bash_history nachází se v domovské stránce uživatelů:

# méně / doma /

Uvnitř tohoto souboru uvidíte stejný výstup než při použití příkazu „Dějiny“.

Tento soubor lze samozřejmě snadno odstranit nebo zfalšovat jeho obsah, informace, které poskytl, nelze brát jako fakt, ale pokud útočník spustil „špatný“ příkaz a zapomněl odstranit historii, bude tam.

Kontrola síťového provozu, aby se zjistilo, zda byl systém napaden

Pokud hacker porušil vaši bezpečnost, existuje velká pravděpodobnost, že opustil zadní vrátka, způsob, jak se vrátit, skript poskytující konkrétní informace, jako je spam nebo těžba bitcoinů, v určité fázi, pokud ve vašem systému něco udržoval, komunikoval nebo odesílal jakékoli informace, musíte být schopen si toho všimnout sledováním vašeho provozu hledáním neobvyklé aktivity.

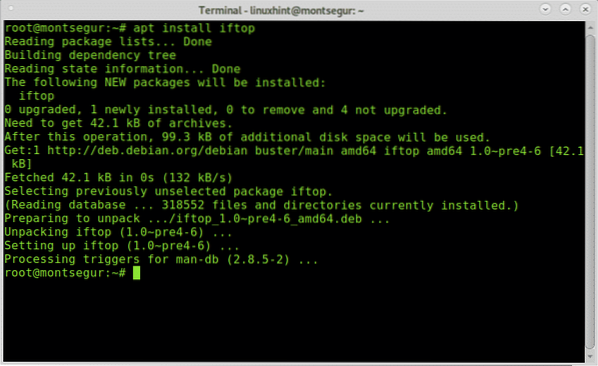

Chcete-li začít, spusťte příkaz iftop, který se ve standardní instalaci Debianu standardně neobjevuje. Na svém oficiálním webu je Iftop popisován jako „hlavní příkaz pro využití šířky pásma“.

Chcete-li jej nainstalovat na Debian a spuštěné distribuce Linuxu, postupujte takto:

# apt nainstalovat iftop

Po instalaci jej spusťte s sudo:

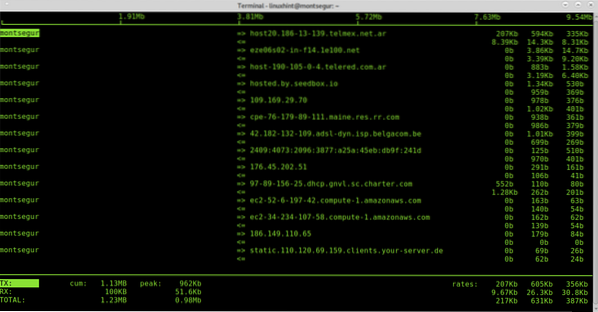

# sudo iftop -i

První sloupec zobrazuje localhost, v tomto případě montsegur, => a <= indicates if traffic is incoming or outgoing, then the remote host, we can see some hosts addresses, then the bandwidth used by each connection.

Když používáte iftop, zavřete všechny programy pomocí provozu, jako jsou webové prohlížeče, poslové, aby bylo možné zahodit co nejvíce schválených připojení, abyste mohli analyzovat, co zbývá, identifikace divného provozu není těžká.

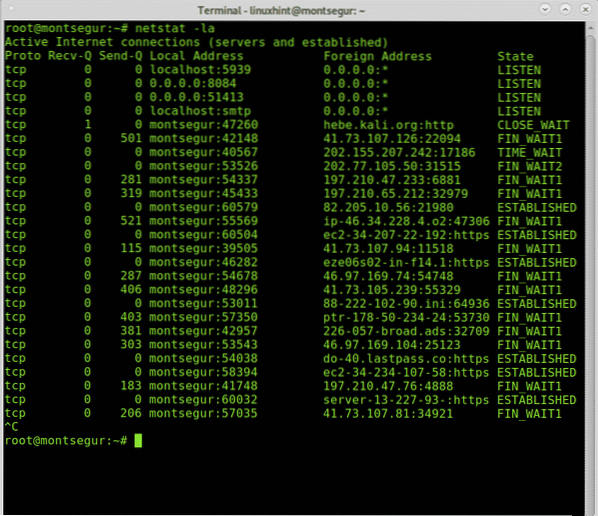

Příkaz netstat je také jednou z hlavních možností při monitorování síťového provozu. Následující příkaz zobrazí naslouchající (l) a aktivní (a) porty.

# netstat -la

Více informací na netstat najdete na Jak zkontrolovat otevřené porty v systému Linux.

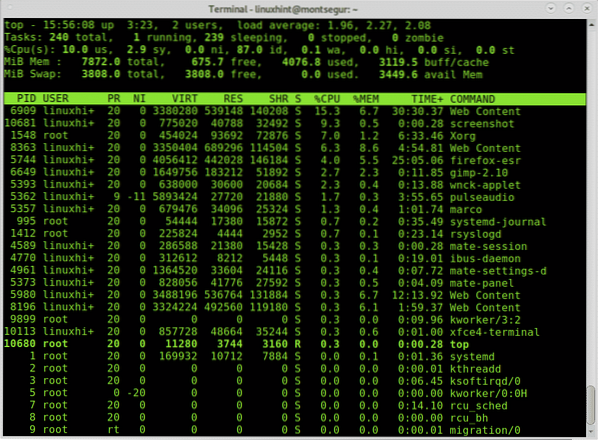

Kontrola procesů, aby se zjistilo, zda byl systém napaden

Když se v každém OS zdá, že se něco pokazí, jednou z prvních věcí, kterou hledáme, jsou procesy, které se snaží identifikovat neznámý nebo něco podezřelého.

# horní

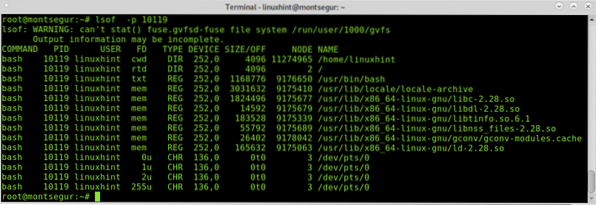

Na rozdíl od klasických virů nemusí moderní hackerská technika vytvářet velké pakety, pokud se hacker chce vyhnout pozornosti. Pečlivě zkontrolujte příkazy a použijte příkaz lsof -p pro podezřelé procesy. Příkaz lsof umožňuje zjistit, jaké soubory jsou otevřeny a s nimi spojené procesy.

# lsof -p

Proces nad 10119 patří do relace bash.

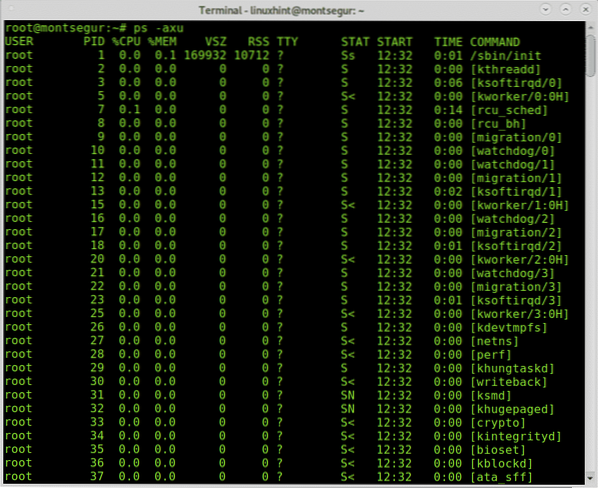

Samozřejmě pro kontrolu procesů existuje příkaz ps také.

# ps -axu

Výstup ps -axu výše ukazuje uživatele v prvním sloupci (root), ID procesu (PID), které je jedinečné, využití procesoru a paměti každým procesem, velikost virtuální paměti a rezidentní sady, terminál, stav procesu, jeho čas zahájení a příkaz, který to spustil.

Pokud zjistíte něco neobvyklého, můžete to zkontrolovat pomocí čísla PID.

Kontrola infekce systému Rootkits:

Rootkity patří mezi nejnebezpečnější hrozby pro zařízení, ne-li horší, jakmile byl detekován rootkit, neexistuje jiné řešení než přeinstalování systému, někdy může rootkit dokonce vynutit výměnu hardwaru. Naštěstí existuje jednoduchý příkaz, který nám může pomoci detekovat nejznámější rootkity, příkaz chkrootkit (zkontrolujte rootkity).

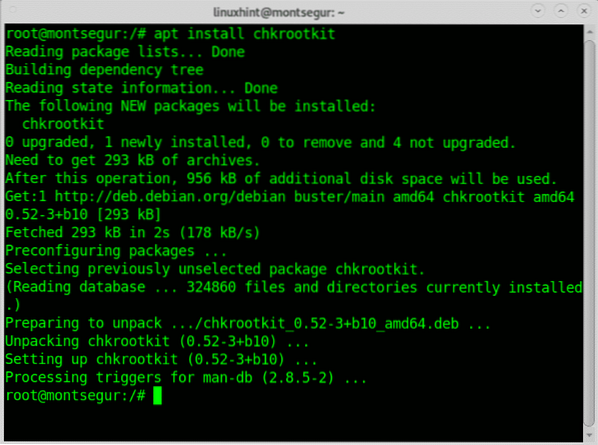

Chcete-li nainstalovat Chkrootkit na Debian a založené distribuce Linuxu, spusťte:

# apt nainstalujte chkrootkit

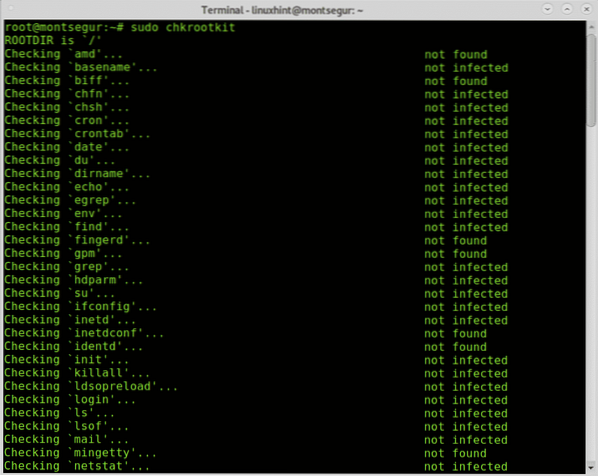

Po instalaci jednoduše spusťte:

Jak vidíte, v systému nebyly nalezeny žádné rootkity.

Doufám, že vám tento návod o tom, jak zjistit, zda byl váš systém Linux napaden, považoval za užitečný. “.

Phenquestions

Phenquestions