V tomto článku se naučíme, jak povolit a vynutit zásady bezpečného hesla v Ubuntu. Budeme také diskutovat o tom, jak nastavit zásady, které vynucují uživatelům měnit své heslo v pravidelných intervalech.

Všimněte si, že jsme vysvětlili postup na Ubuntu 18.04 Systém LTS.

Silné heslo by mělo obsahovat:

- Velká písmena

- Malá písmena

- Číslice

- Symboly

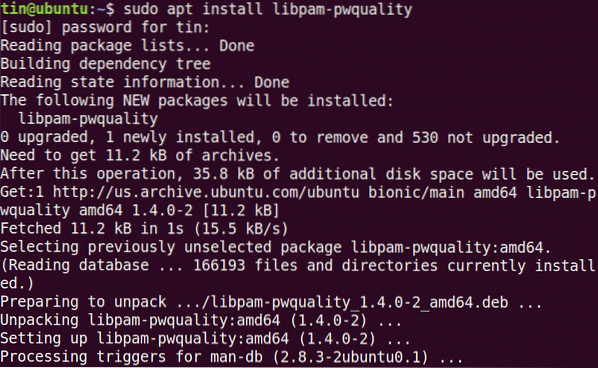

K vynucení zásady bezpečného hesla v Ubuntu použijeme modul pwquality PAM. Chcete-li nainstalovat tento modul, spusťte Terminál pomocí klávesové zkratky Ctrl + Alt + T. Potom spusťte tento příkaz v Terminálu:

$ sudo apt nainstalovat libpam-pwqualityPo zobrazení výzvy k zadání hesla zadejte heslo sudo.

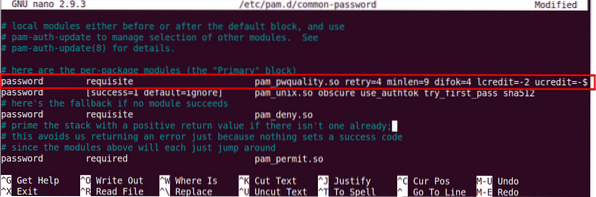

Nyní nejprve zkopírujte „/ etc / pam.d / common-password ”před konfigurací jakýchkoli změn.

A pak jej upravte pro konfiguraci zásad hesla:

$ sudo nano / etc / pam.d / běžné hesloVyhledejte následující řádek:

Požadované heslo pam_pwquality.zkuste to znovu = 3A nahraďte jej následujícím:

vyžadováno heslopam_pwquality.takže opakujte = 4 minlen = 9 difok = 4 lcredit = -2 ucredit = -2 dcredit =

-1 ocredit = -1 reject_username enforce_for_root

Podívejme se, co znamenají parametry ve výše uvedeném příkazu:

- opakovat: Ne. za sebou může uživatel zadat nesprávné heslo.

- minlen: Minimální délka hesla

- difok: Ne. znaku, který může být podobný starému heslu

- úvěr: Min. Č. malých písmen

- úvěr: Min. Č. velkých písmen

- dcredit: Min. Č. číslic

- úvěr: Min. Č. symbolů

- reject_username: Odmítne heslo obsahující uživatelské jméno

- enforce_for_root: Také vynutit zásady pro uživatele root

Nyní restartujte systém a použijte změny v zásadách hesla.

$ sudo restartVyzkoušejte zásady zabezpečeného hesla

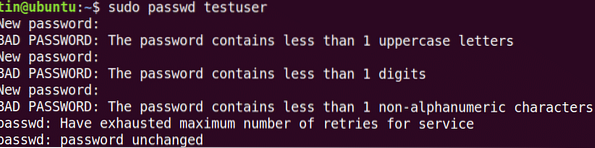

Po konfiguraci zásady zabezpečeného hesla je lepší ověřit, zda funguje nebo ne. Chcete-li to ověřit, nastavte jednoduché heslo, které nesplňuje výše nakonfigurované požadavky na zásady zabezpečeného hesla. Zkontrolujeme to na testovacím uživateli.

Spuštěním tohoto příkazu přidejte uživatele:

$ sudo useradd testuserPoté nastavte heslo.

$ sudo passwd testuserNyní zkuste zadat heslo, které neobsahuje: ·

- Velké písmeno

- Číslice

- Symbol

Vidíte, že žádné z výše vyzkoušených hesel nebylo přijato, protože nesplňují minimální kritéria definovaná zásadami pro hesla.

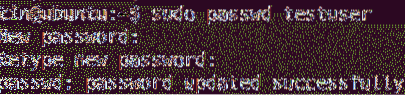

Nyní zkuste přidat složité heslo, které splňuje kritéria definovaná zásadami pro hesla (celková délka: 8 s minimem: 1 velké písmeno, 1 malé písmeno, 1 číslice a 1 symbol). Řekněme: Abc.89 * jpl.

Vidíte, že heslo je nyní přijato.

Nakonfigurujte dobu platnosti hesla

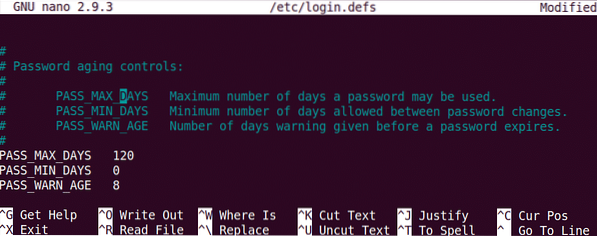

Změna hesla v pravidelných intervalech pomáhá omezit dobu neoprávněného používání hesel. Zásady vypršení platnosti hesla lze konfigurovat pomocí „/ etc / login.soubor defs “.Spuštěním tohoto příkazu upravte tento soubor:

$ sudo nano / etc / login.defsPřidejte následující řádky s hodnotami podle vašich požadavků.

PASS_MAX_DAYS 120PASS_MIN_DAYS 0PASS_WARN_AGE 8 Všimněte si, že výše nakonfigurovaná zásada bude platit pouze pro nově vytvořené uživatele. Chcete-li použít tuto zásadu na existujícího uživatele, použijte příkaz „chage“.

Všimněte si, že výše nakonfigurovaná zásada bude platit pouze pro nově vytvořené uživatele. Chcete-li použít tuto zásadu na existujícího uživatele, použijte příkaz „chage“.

Chcete-li použít příkaz chage, je syntaxe:

$ chage [možnosti] uživatelské jménoPoznámka: Chcete-li spustit příkaz chage, musíte být vlastníkem účtu nebo mít oprávnění root, jinak nebudete moci zobrazit nebo upravit zásady vypršení platnosti.

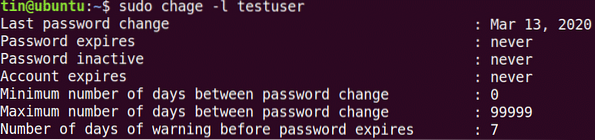

Chcete-li zobrazit podrobnosti o vypršení platnosti / stárnutí aktuálního hesla, je příkaz:

$ sudo chage -l uživatelské jméno

Konfigurace maximálního č. dní, po kterých by měl uživatel změnit heslo.

$ sudo chage -MKonfigurace minimálního č. dnů potřebných mezi změnou hesla.

$ sudo chage -mKonfigurace varování před vypršením platnosti hesla:

$ sudo chage -WTo je vše! K zajištění bezpečnosti a zabezpečení systému je nutné mít zásadu, která vynucuje uživatele, aby používali zabezpečená hesla a pravidelně je po určitém intervalu měnili. Další informace týkající se nástrojů popsaných v tomto článku, například pam_pwquality a Chage, najdete na jejich manuálových stránkách.

Phenquestions

Phenquestions