Tento výukový program se zaměří na klíčové využití Nmapu, tj.E., objevení hostitele a metodologie objevování hostitele. Je dobré si uvědomit, že se nejedná o průvodce pro začátečníky při práci s metodou Nmap nebo metodou shromažďování informací při testování penetrace.

Co je Host Discovery

Proces zjišťování hostitelů Nmap odkazuje na výčet hostitelských počítačů v síti za účelem shromáždění informací o nich za účelem vytvoření plánu útoku při testování perem.

Během zjišťování hostitele používá Nmap prvky jako Ping a vestavěný skript k vyhledání operačních systémů, portů a spuštěných služeb pomocí protokolů TCP a UDP. Pokud je zadán, můžete povolit skriptovací stroj Nmap, který používá různé skripty k vyhledání chyb zabezpečení vůči hostiteli.

Proces zjišťování hostitelů využívaný společností Nmap využívá surové pakety ICMP. Tyto pakety mohou být deaktivovány nebo filtrovány branami firewall (zřídka) a velmi opatrnými správci systému. Nmap nám však poskytuje tajný sken, jak uvidíme v tomto tutoriálu.

Pojďme začít.

Network Discovery

Bez zbytečného plýtvání časem prozkoumejme různé metody k provedení zjišťování hostitelů a překonání různých omezení způsobených zařízeními pro zabezpečení sítě, jako jsou brány firewall.

1: Klasický ICMP ping

Zjištění hostitele můžete provést jednoduše ICMP požadavek na echo kde hostitel odpoví pomocí ICMP echo odpověď.

Chcete-li odeslat požadavek na echo ICMP s Nmap, zadejte příkaz:

$ nmap -PE -sn 192.168.0.16Výstup bude vypadat takto:

Spuštění Nmap 7.91 (https: // nmap.org)skenovat zprávu pro 192.168.0.16

Hostitel je nahoře (0.Latence 11 s).

MAC adresa: EC: 08: 6B: 18: 11: D4 (Tp-link Technologies)

Nmap hotovo: 1 IP adresa (1 hostitel nahoru) naskenována v 0.62 sekund

Ve výše uvedeném příkazu řekneme Nmapu, aby do cíle poslal požadavek ping echo (-PE). Pokud obdrží odpověď ICMP, pak je hostitel vzhůru.

Níže je snímek obrazovky Wireshark příkazu nmap -sn -PE:

Zvažte níže uvedený zdroj a dozvíte se více o protokolu ICMP.

https: // linkfy.do / ICMP

POZNÁMKA: ICMP požadavky na ozvěnu jsou nespolehlivé a na základě odpovědi nevyvodí závěr. Zvažte například stejný požadavek pro Microsoft.com

$ nmap -sn -PE Microsoft.comVýstup bude následující:

Spuštění Nmap 7.91 Poznámka: Zdá se, že hostitel nefunguje.Pokud je opravdu nahoře, ale blokuje naše pingové sondy, zkuste -Pn

Nmap hotovo:

1 IP adresa (0 hostitelů nahoru) naskenována v 2.51 sekund

Zde je snímek obrazovky pro analýzu Wireshark:

2: TCP SYN Ping

Další metodou zjišťování hostitele je použití kontroly ping Nmap TCP SYN. Pokud jste obeznámeni se třemi potřeseními rukou TCP SYN / ACK, Nmap si vypůjčí technologii a odešle požadavek na různé porty, aby zjistil, zda je hostitel vzhůru, nebo používá tolerantní filtry.

Pokud řekneme Nmapu, aby použil SYN ping, odešle paket na cílový port a pokud je hostitel vzhůru, odpoví paketem ACK. Pokud je hostitel nefunkční, odpoví paketem RST.

Pomocí příkazu, jak je znázorněno níže, spustíte požadavek SYN ping.

sudo nmap -sn -PS scanme.nmap.orgOdpověď z tohoto příkazu by měla indikovat, zda je hostitel nahoře nebo dole. Následuje filtr Wireshark požadavku.

tcp.vlajky.syn && tcp.vlajky.ack

POZNÁMKA: Pomocí -PS určíme, že chceme použít požadavek ping TCP SYN, který může být efektivnější metodou než nezpracované pakety ICMP. Následuje žádost Nmap společnosti Microsoft.com pomocí TCP SYN.

$ nmap -sn -PS microsoft.comVýstup je uveden níže:

Spuštění Nmap 7.91 (https: // nmap.org)Zpráva o skenování Nmap pro Microsoft.com (104.215.148.63)

Hostitel je nahoře (0.Latence 29 s).

Další adresy pro Microsoft.com (nenaskenováno): 40.112.72.205 13.77.161.179 40.113.200.201 40.76.4.15

Nmap hotovo:

1 IP adresa (1 hostitel nahoru) naskenovaná v 1.08 sekund

3: TCP ACK Ping

Metoda ping TCP ACK je podřízeným prvkem požadavku ping SYN. Funguje to podobně, ale místo toho používá paket ACK. V této metodě NMAP zkouší něco chytrého.

Začíná to odesláním prázdného paketu TCP ACK hostiteli. Pokud je hostitel offline, paket by neměl dostat žádnou odpověď. Je-li online, hostitel odpoví paketem RST označujícím, že hostitel je nahoře.

Pokud nejste obeznámeni s RST (reset packet), jedná se o paket odeslaný po přijetí neočekávaného paketu TCP. Protože paket ACK paketu Nmap send není odpovědí na SYN, hostitel musí vrátit paket RST.

Chcete-li inicializovat ping Nmap ACK, použijte příkaz jako:

$ nmap -sn -PA 192.168.0.16Níže uvedený výstup:

Spuštění Nmap 7.91 (https: // nmap.org)Zpráva o skenování Nmap pro 192.168.0.16

Hostitel je nahoře (0.Latence 15 s).

MAC adresa: EC: 08: 6B: 18: 11: D4 (Tp-link Technologies)

Nmap hotovo:

1 IP adresa (1 hostitel nahoru) naskenována v 0.49 sekund

4: UDP Ping

Pojďme si promluvit o další možnosti pro objevování hostitelů v Nmapu, tj.E., UDP ping.

UDP ping funguje odesláním paketů UDP na určené porty cílového hostitele. Pokud je hostitel online, paket UDP se může setkat s uzavřeným portem a reagovat zprávou o nedostupnosti portu ICMP. Pokud je hostitel vypnutý, výzva bude obsahovat různé chybové zprávy ICMP, jako je překročení TTL nebo žádná odpověď.

Výchozí port pro ping UDP je 40, 125. UDP ping je dobrá technika, kterou lze použít při provádění zjišťování hostitelů pro hostitele za bránou firewall a filtry. Je to proto, že většina bran Firewall hledá a blokuje TCP, ale umožňuje přenos protokolu UDP.

Chcete-li spustit zjišťování hostitele Nmap pomocí příkazu UDP ping, použijte následující příkaz:

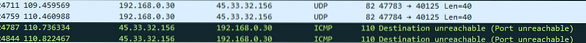

sudo nmap -sn -PU scanme.nmap.orgVýstup z výše uvedeného příkazu lze zkontrolovat pomocí Wireshark, jak je znázorněno na následujícím obrázku. Použit filtr Wireshark - udp.port == 40125

Jak vidíte na výše uvedeném snímku obrazovky, Nmap odešle ping UDP na IP 45.33.32.156 (skenovat.nmap.org). Server reaguje ICMP nedosažitelným, což znamená, že hostitel je nahoře.

5: ARP Ping

Nemůžeme zapomenout na metodu ping ARP, která funguje velmi dobře pro zjišťování hostitelů v rámci místních sítí. Metoda ping ARP funguje tak, že se do daného rozsahu IP adres odešle řada sond ARP a objeví se živí hostitelé. ARP ping je rychlý a velmi spolehlivý.

Chcete-li spustit ping ARP pomocí Nmap, použijte příkaz:

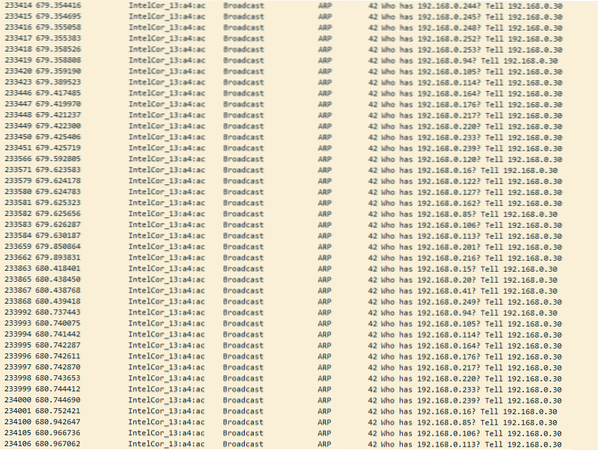

sudo nmap -sn -PR 192.168.0.1/24Pokud prozkoumáte příkaz pomocí Wireshark a filtrujete ARP ze zdroje 192.168.0.30, dostanete snímek obrazovky s požadavkem sondy ARP Broadcast, jak je uvedeno níže. Použitý filtr Wireshark je: arp.src.proto_ipv4 == 192.168.0.30

TCP SYN Stealth

Zjistíte, že skenování SYN je dobrou volbou pro zjišťování hostitelů, protože je rychlé a dokáže skenovat řadu portů během několika sekund, za předpokladu, že bezpečnostní systémy, jako jsou brány firewall, nebudou rušit. SYN je také velmi výkonný a nenápadný, protože funguje na základě neúplných požadavků TCP.

Nebudu zacházet do podrobností o tom, jak funguje TCP SYN / ACK, ale můžete se o něm dozvědět více z různých zdrojů uvedených níže:

- https: // linkfy.do / tcpWiki

- https: // linkfy.vysvětleno do / 3-way-handshake

- https: // linkfy.k / 3-cestné anantomii

Ke spuštění utajeného skenování Nmap TCP SYN použijte příkaz:

sudo nmap -sS 192.168.0.1/24Poskytl jsem Wireshark zachycení příkazu Nmap -sS a nálezy Nmapu skenování, prozkoumejte je a podívejte se, jak to funguje. Hledejte neúplné požadavky TCP s paketem RST.

- https: // linkfy.do / wirehark-capture

- https: // linkfy.do / nmap-output-txt

Závěr

Stručně shrnuto, zaměřili jsme se na diskusi o tom, jak používat funkci zjišťování hostitelů Nmap a získat informace o zadaném hostiteli. Také jsme diskutovali, kterou metodu použít, když potřebujete provést host-discovery pro hostitele za branami firewall, blokování požadavků na ping ICMP a mnoho dalšího.

Prozkoumejte Nmap a získejte hlubší znalosti.

Phenquestions

Phenquestions