Nmap je velmi užitečný. Některé z charakteristik Nmap jsou:

- Nmap je výkonný a lze jej použít ke skenování rozsáhlých a obrovských sítí různých strojů

- Nmap je přenosný způsobem, který podporuje několik operačních systémů, jako je FreeBSD, Windows, Mac OS X, NetBSD, Linux a mnoho dalších

- Nmap může podporovat mnoho technik pro síťové mapování, které zahrnují detekci OS, mechanismus skenování portů a detekci verzí. Je tedy flexibilní

- Nmap se snadno používá, protože obsahuje vylepšené funkce a může začít jednoduše zmínkou o „cílovém hostiteli nmap -v-A“. Pokrývá jak grafické uživatelské rozhraní, tak rozhraní příkazového řádku

- Nmap je velmi populární, protože si jej každý den mohou stáhnout stovky až tisíce lidí, protože je k dispozici s různými operačními systémy, jako jsou Redhat Linux, Gentoo a Debian Linux atd.

Klíčovým účelem Nmapu je zajistit bezpečný internet pro uživatele. Je také k dispozici zdarma. V balíčku Nmap jsou zahrnuty některé důležité nástroje, které jsou uping, ncat, nmap a ndiff. V tomto článku začneme provedením základního prohledání cíle.

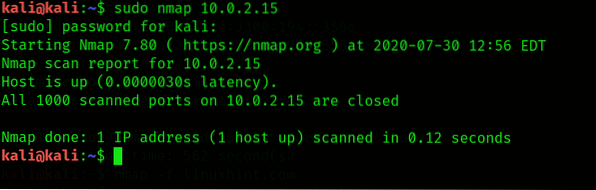

V prvním kroku otevřete nový terminál a napište následující syntaxi: nmap

Všimnutím si výstupu může Nmap rozpoznat otevřené porty, jako jsou UDP nebo TCP, může také vyhledat IP adresy a určit protokol aplikační vrstvy. Pro lepší využití hrozeb je nezbytné identifikovat různé služby a otevřené porty cíle.

Pomocí Nmapu provedete tajný sken

Na otevřeném portu zpočátku vytváří Nmap TCP třícestné handshake. Jakmile je navázáno spojení, pak jsou všechny zprávy vyměněny. Vyvinutím takového systému se staneme známými cíli. Proto se při použití Nmap provádí tajný sken. Nevytvoří úplné handshake TCP. V tomto procesu je nejprve napadeno zařízení útočníkem, když je na konkrétní port odeslán paket TCP SYN, pokud je otevřený. Ve druhém kroku je paket odeslán zpět do zařízení útočníka. Nakonec útočník odešle paket TCP RST pro resetování připojení v cíli.

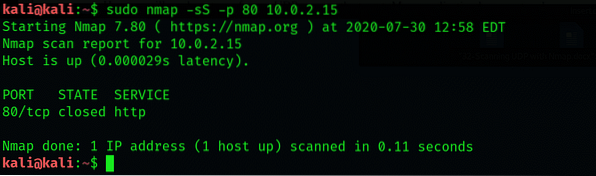

Uvidíme příklad, ve kterém prozkoumáme port 80 na Metasploitable VM s Nmap pomocí stealth skenování. Operátor -s se používá pro tajné skenování, operátor -p se používá pro skenování konkrétního portu. Spustí se následující příkaz nmap:

$ sudo nmap -sS, -p 80 10.0.2.15

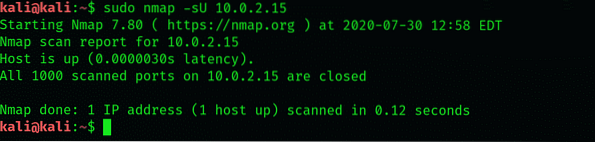

Pomocí Nmap skenování portů UDP

Zde uvidíme, jak provést skenování UDP na cíli. Mnoho protokolů aplikační vrstvy má UDP jako transportní protokol. Operátor -sU se používá k provádění skenování portu UDP na konkrétním cíli. To lze provést pomocí následující syntaxe:

$ sudo nmap -sU 10.0.2.15

Detekce se vyhýbá pomocí Nmapu

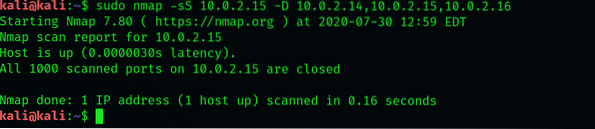

Když je paket odesílán z jednoho zařízení do druhého, jsou v záhlaví paketu zahrnuty adresy IP. Podobně jsou zdrojové adresy IP zahrnuty do všech paketů při provádění síťového skenování v cíli. Nmap také používá návnady, které oklamou cíl způsobem, který se zdá být výsledkem více IP adres místo jediné. Pro návnady se používá operátor -D spolu s náhodnými IP adresami.

Zde si vezmeme příklad. Předpokládejme, že chceme naskenovat 10.10.10.100 IP adresa, pak nastavíme tři návnady jako 10.10.10.14, 10.10.10.15, 10.10.10.19. K tomu se používá následující příkaz:

$ sudo nmap -sS 10.0.2.15 -D 10.0.2.14, 10.0.2.15, 10.0.2.16

Z výše uvedeného výstupu jsme si všimli, že pakety mají návnady a během skenování portů v cíli se používají zdrojové adresy IP.

Firewally se vyhýbají pomocí Nmapu

Mnoho organizací nebo podniků obsahuje software brány firewall ve své síťové infrastruktuře. Brány firewall zastaví skenování v síti, což se pro testery penetrace stane výzvou. Pro vyhýbání se firewallu se v Nmapu používá několik operátorů:

-f (pro fragmentaci paketů)

-mtu (používá se k určení vlastní maximální přenosové jednotky)

-D RND: (10 pro vytvoření deseti náhodných návnad)

-zdrojový port (slouží k spoofování zdrojového portu)

Závěr:

V tomto článku jsem vám ukázal, jak provést skenování UDP pomocí nástroje Nmap v systému Kali Linux 2020. Také jsem vysvětlil všechny podrobnosti a nezbytná klíčová slova použitá v nástroji Nmap.

Phenquestions

Phenquestions