Instalace:

Nejprve spusťte v systému Linux následující příkaz a aktualizujte úložiště balíčků:

[chráněno e-mailem]: ~ $ sudo apt-get aktualizaceNyní spusťte následující příkaz a nainstalujte balíček pitvy:

[chráněno e-mailem]: ~ $ sudo apt install pitvaTím se nainstaluje Sleuth Kit pitva ve vašem systému Linux.

U systémů založených na systému Windows si jednoduše stáhněte Pitva z jeho oficiálních webových stránek https: // www.sleuthkit.org / pitva /.

Používání:

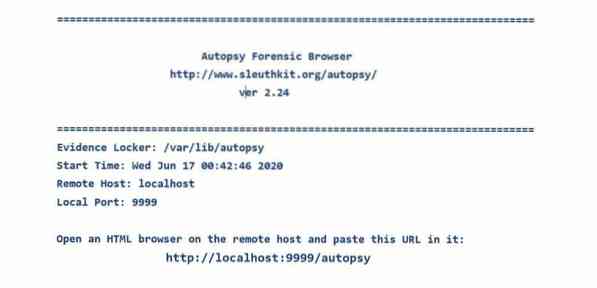

Vypálíme Autopsy zadáním $ pitva v terminálu. Dostanete se na obrazovku s informacemi o umístění skříňky evidence, počátečním časem, místním portem a verzí Autopsy, kterou používáme.

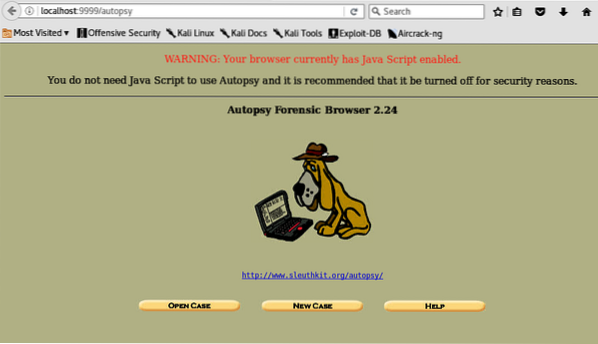

Zde vidíme odkaz, který nás může zavést pitva. Na navigaci do http: // localhost: 9999 / pitva v libovolném webovém prohlížeči nás uvítá domovská stránka a nyní můžeme začít používat Pitva.

Vytvoření případu:

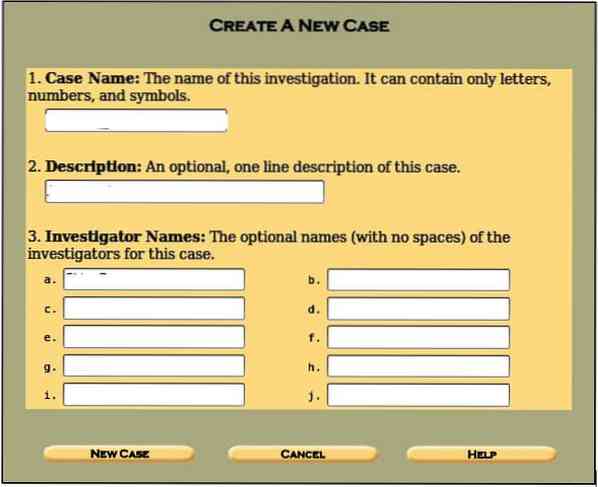

První věcí, kterou musíme udělat, je vytvořit nový případ. Můžeme to udělat kliknutím na jednu ze tří možností (Otevřít případ, Nový případ, Nápověda) na domovské stránce Autopsy. Po kliknutí na ni se nám zobrazí taková obrazovka:

Zadejte podrobnosti, jak je uvedeno, tj.E., název případu, jména vyšetřovatele a popis případu za účelem uspořádání našich informací a důkazů použitých pro toto vyšetřování. Většinu času provádí digitální forenzní analýzu více než jeden vyšetřovatel; proto je třeba vyplnit několik polí. Jakmile je hotovo, můžete kliknout na Nový případ knoflík.

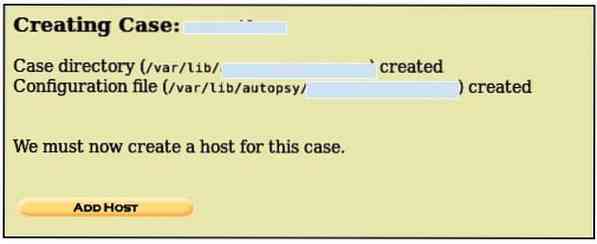

Tím se vytvoří případ s danými informacemi a zobrazí se umístění, kde je vytvořen adresář případů, i.E./ var / laboratoř / pitva /

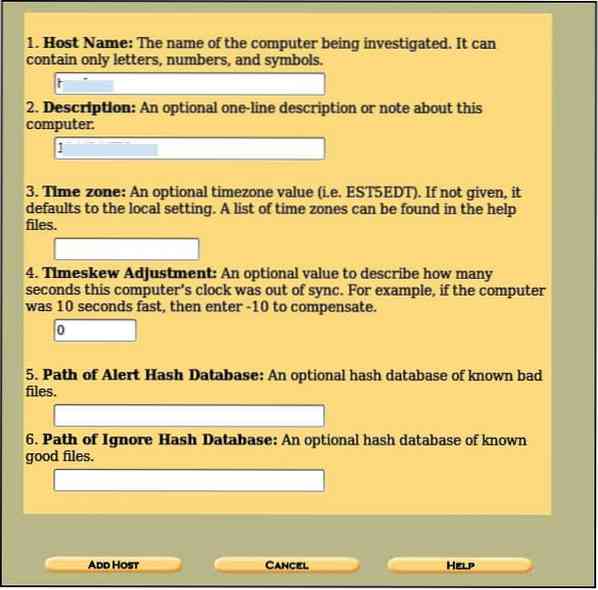

Zde nemusíme vyplňovat všechna uvedená pole. Musíme vyplnit pole Hostname, kde je zadán název vyšetřovaného systému a jeho krátký popis. Další možnosti jsou volitelné, například určení cest, kam se budou ukládat špatné hodnoty hash, nebo cesty, kam se ostatní dostanou, nebo nastavení časového pásma podle našeho výběru. Po dokončení klikněte na ikonu Přidat hostitele tlačítko pro zobrazení podrobností, které jste zadali.

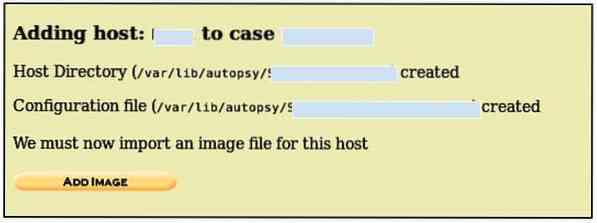

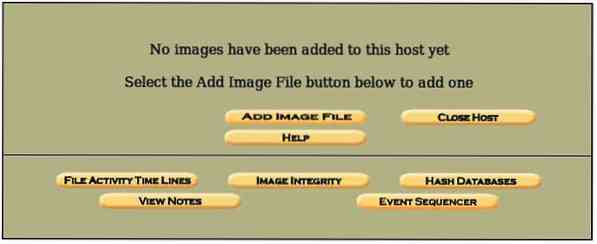

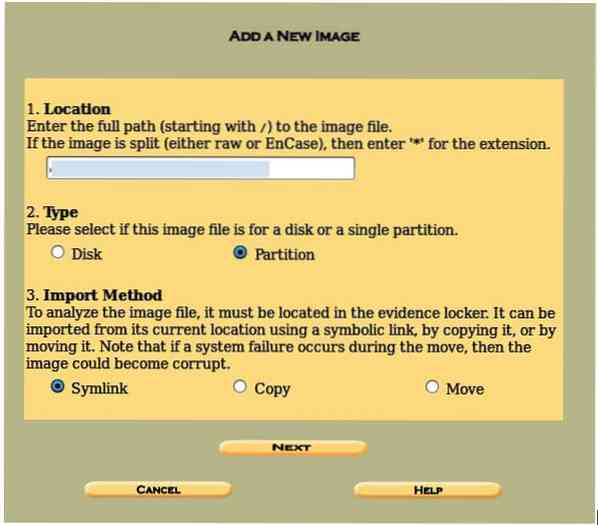

Nyní je přidán hostitel a máme umístění všech důležitých adresářů, můžeme přidat obrázek, který bude analyzován. Klikněte na Přidat obrázek pro přidání obrazového souboru a vyskočí taková obrazovka:

V situaci, kdy musíte zachytit obraz libovolného oddílu nebo jednotky daného konkrétního počítačového systému, lze obraz disku získat pomocí dcfldd nástroj. Chcete-li získat obrázek, můžete použít následující příkaz,

[chráněno e-mailem]: ~ $ dcfldd if =bs = 512 počet = 1 hash =

pokud =cíl jízdy, o kterém chcete mít obrázek

z =cíl, kam bude uložen zkopírovaný obrázek (může to být cokoli, např.G., pevný disk, USB atd.)

bs = velikost bloku (počet bajtů ke kopírování najednou)

hash =hash typu (např.g md5, sha1, sha2 atd.) (volitelně)

Můžeme také použít dd nástroj pro zachycení obrazu jednotky nebo oddílu pomocí

[chráněno e-mailem]: ~ $ dd pokud =count = 1 hash =

Existují případy, kdy máme nějaké cenné údaje RAM pro forenzní vyšetřování, takže co musíme udělat, je zachytit Fyzického Ram pro analýzu paměti. Uděláme to pomocí následujícího příkazu:

[chráněno e-mailem]: ~ $ dd if = / dev / fmem of =hash =

Můžeme se dále podívat dd různé další důležité možnosti obslužného programu pro zachycení obrazu oddílu nebo fyzického paměti RAM pomocí následujícího příkazu:

[chráněno e-mailem]: ~ $ dd --helpmožnosti nápovědy dd

bs = BYTES čtení a zápis až BYTES bajtů najednou (výchozí: 512);

přepíše ibs a obs

cbs = BYTES převádí BYTES bajtů najednou

conv = CONVS převede soubor podle seznamu symbolů oddělených čárkami

count = N kopírovat pouze N vstupních bloků

ibs = BYTES číst až BYTES bajtů najednou (výchozí: 512)

if = FILE číst ze SOUBORU namísto stdin

iflag = VLAJKY načtené podle seznamu symbolů oddělených čárkami

obs = BYTES zapisuje BYTES bajtů najednou (výchozí: 512)

of = FILE zapíše do FILE namísto standardního výstupu

oflag = VLAJKY zapisujte podle seznamu symbolů oddělených čárkami

hledat = N přeskočit N bloků velikosti N na začátku výstupu

skip = N přeskočí bloky N ibs na začátku vstupu

status = LEVEL ÚROVEŇ informací k tisku do stderr;

'none' potlačí vše kromě chybových zpráv,

'noxfer' potlačuje konečné statistiky přenosu,

'pokrok' zobrazuje pravidelné statistiky přenosu

Za N a BYTES mohou následovat následující multiplikativní přípony:

c = 1, w = 2, b = 512, kB = 1000, K = 1024, MB = 1000 * 1000, M = 1024 * 1024, xM = M,

GB = 1000 * 1000 * 1000, G = 1024 * 1024 * 1024 atd. Pro T, P, E, Z, Y.

Každý symbol CONV může být:

ascii z EBCDIC na ASCII

ebcdic z ASCII do EBCDIC

ibm z ASCII na alternativní EBCDIC

blokovat nové řádky ukončené záznamy s mezerami do velikosti cbs

odblokovat nahradit koncové mezery v záznamech velikosti cbs novým řádkem

Změňte velká písmena na malá

ucase změňte malá písmena na velká

řídce zkuste hledat a ne psát výstup pro vstupní bloky NUL

swab swap every pair of input bytes

synchronizujte každý vstupní blok s NUL na velikost ibs; při použití

s blokováním nebo odblokováním, blok s mezerami místo NUL

kromě selhání, pokud výstupní soubor již existuje

nocreat nevytvářejte výstupní soubor

notrunc nezkracuje výstupní soubor

noerror pokračovat po chybách čtení

fdatasync před dokončením fyzicky zapíše data výstupního souboru

fsync také, ale také psát metadata

Každý symbol VLAJKY může být:

připojit režim přidání (má smysl pouze pro výstup; conv = notrunc navrženo)

přímé použití přímých I / O pro data

adresář selže, pokud adresář

dsync používá pro data synchronizovaný I / O

synchronizovat podobně, ale také pro metadata

fullblock akumuluje celé bloky vstupu (pouze iflag)

neblokuje použití neblokujících I / O

noatime neaktualizujte čas přístupu

nocache Žádost o zrušení mezipaměti.

Budeme používat obrázek s názvem 8-jpeg-search-dd jsme uložili v našem systému. Tento obrázek vytvořil pro testovací případ Brian Carrier pro jeho použití s pitvou a je k dispozici na internetu pro testovací případy. Před přidáním obrázku bychom měli nyní zkontrolovat hash md5 tohoto obrázku a porovnat jej později po získání do skříňky na důkazy a oba by se měly shodovat. Můžeme vygenerovat součet md5 našeho obrázku zadáním následujícího příkazu do našeho terminálu:

[chráněno e-mailem]: ~ $ md5sum 8-jpeg-search-ddTo udělá trik. Umístění, kde je uložen obrazový soubor, je / ubuntu / Desktop / 8-jpeg-search-dd.

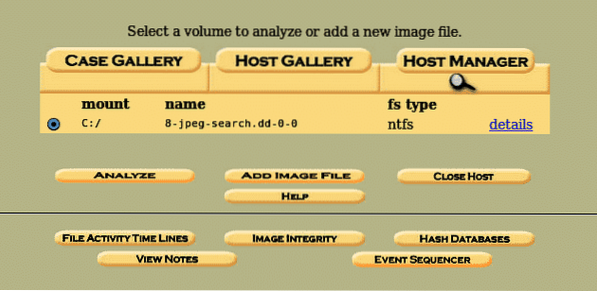

Důležité je, že musíme vstoupit na celou cestu, kde se nachází obraz, tj.r / ubuntu / desktop / 8-jpeg-search-dd v tomto případě. Symlink je vybrána, což činí soubor obrázku nezranitelným vůči problémům spojeným s kopírováním souborů. Někdy se zobrazí chyba „neplatný obrázek“, zkontrolujte cestu k obrazovému souboru a ujistěte se, že lomítko „/ ” je tady. Klikněte na další zobrazí naše podrobnosti o obrázku obsahující Souborový systém typ, Namontujte disk, a md5 hodnota našeho obrazového souboru. Klikněte na Přidat umístit obrazový soubor do skříňky na důkazy a kliknout OK. Zobrazí se obrazovka jako tato:

Zde úspěšně získáváme obraz a odcházíme do našeho Analyzovat část analyzovat a načítat cenná data ve smyslu digitální forenzní analýzy. Než přejdeme k části „analyzovat“, můžeme zkontrolovat podrobnosti obrázku kliknutím na možnost podrobností.

Získáte tak podrobnosti o obrazovém souboru, jako je použitý souborový systém (NTFS v tomto případě), oddíl pro připojení, název obrázku a umožňuje rychlejší vyhledávání klíčových slov a obnovu dat extrahováním řetězců celých svazků a také nepřidělených mezer. Po provedení všech možností klikněte na tlačítko Zpět. Nyní, než analyzujeme náš obrazový soubor, musíme zkontrolovat integritu obrazu kliknutím na tlačítko Integrita obrazu a vygenerováním md5 hash našeho obrazu.

Je důležité si uvědomit, že tento hash bude odpovídat tomu, který jsme vygenerovali prostřednictvím součtu md5 na začátku procedury. Jakmile je hotovo, klikněte na Zavřít.

Analýza:

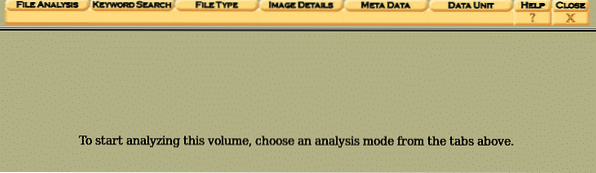

Nyní, když jsme vytvořili náš případ, dali jsme mu název hostitele, přidali popis, provedli kontrolu integrity, můžeme zpracovat možnost analýzy kliknutím na Analyzovat knoflík.

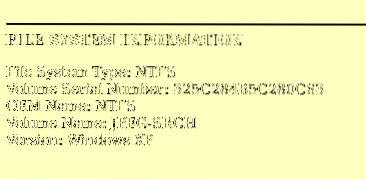

Můžeme vidět různé režimy analýzy, tj.E., Analýza souborů, Hledání klíčových slov, Typ souboru, Detaily obrázku, Datová jednotka. Nejprve klikneme na Podrobnosti obrázku, abychom získali informace o souboru.

Můžeme vidět důležité informace o našich obrázcích, jako je typ systému souborů, název operačního systému a nejdůležitější věc, sériové číslo. Sériové číslo svazku je u soudu důležité, protože ukazuje, že analyzovaný obrázek je stejný nebo jeho kopie.

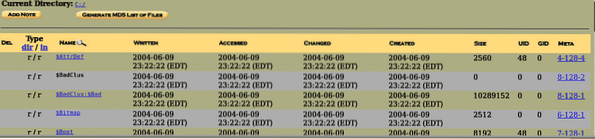

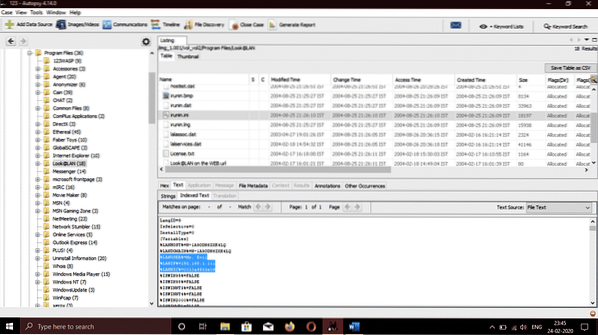

Pojďme se podívat na Analýza souborů volba.

V obraze můžeme najít spoustu adresářů a souborů. Jsou uvedeny ve výchozím pořadí a můžeme se pohybovat v režimu procházení souborů. Na levé straně vidíme zadaný aktuální adresář a dole vidíme oblast, kde lze prohledávat konkrétní klíčová slova.

Před názvem souboru jsou pojmenována 4 pole napsáno, zpřístupněno, změněno, vytvořeno. Psaný znamená datum a čas, kdy byl soubor naposledy zapsán, Přístupné znamená poslední přístup k souboru (v tomto případě je spolehlivé jediné datum), Změněno znamená, že byla naposledy změněna popisná data souboru, Vytvořeno znamená datum a čas, kdy byl soubor vytvořen, a MetaData zobrazuje informace o souboru jiné než obecné informace.

Nahoře uvidíme možnost Generování hash md5 souborů. To opět zajistí integritu všech souborů generováním hash md5 všech souborů v aktuálním adresáři.

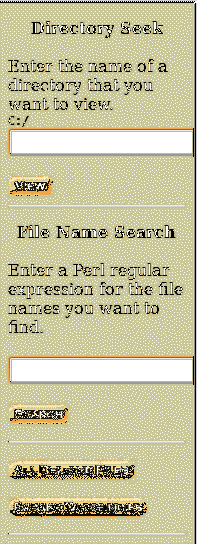

Levá strana Analýza souborů karta obsahuje čtyři hlavní možnosti, tj.E., Hledání adresáře, Hledání názvu souboru, všechny smazané soubory, rozbalení adresářů. Hledání adresáře umožňuje uživatelům prohledávat adresáře, které chtějí. Hledání názvu souboru umožňuje vyhledávání konkrétních souborů v daném adresáři,

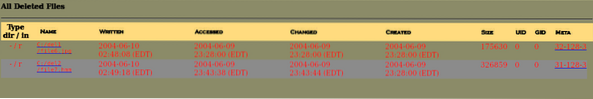

Všechny odstraněné soubory obsahovat smazané soubory z obrázku stejného formátu, tj.E., zapsané, zpřístupněné, vytvořené, metadata a změněné možnosti a jsou zobrazeny červeně, jak je uvedeno níže:

Vidíme, že první soubor je a jpeg soubor, ale druhý soubor má příponu „Hmm“. Podívejme se na metadata tohoto souboru kliknutím na metadata zcela vpravo.

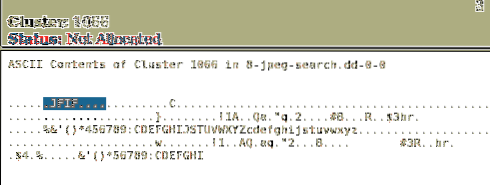

Zjistili jsme, že metadata obsahují a JFIF vstup, což znamená Formát pro výměnu souborů JPEG, takže dostaneme, že je to jen obrazový soubor s příponou „hmm“. Rozbalte adresáře rozšiřuje všechny adresáře a umožňuje větší oblasti pracovat s adresáři a soubory v daných adresářích.

Řazení souborů:

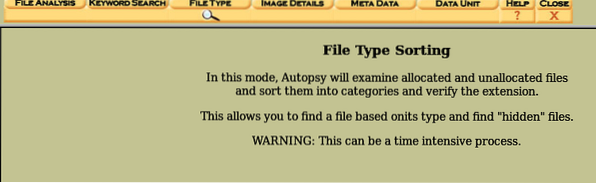

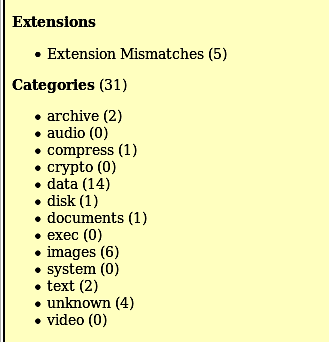

Analýza metadat všech souborů není možná, takže je musíme seřadit a analyzovat seřazením existujících, odstraněných a nepřidělených souborů pomocí Typ souboru záložka.''

Řadit kategorie souborů, abychom mohli snadno prohlížet ty, které mají stejnou kategorii. Typ souboru má možnost řadit stejný typ souborů do jedné kategorie, tj.E., Archivy, audio, video, obrázky, metadata, soubory exec, textové soubory, dokumenty, komprimované soubory, atd.

Důležité při prohlížení seřazených souborů je, že Autopsy zde neumožňuje prohlížení souborů; místo toho musíme přejít na místo, kde jsou uloženy, a zobrazit je tam. Chcete-li zjistit, kde jsou uloženy, klikněte na ikonu Zobrazit seřazené soubory možnost na levé straně obrazovky. Místo, které nám poskytne, bude stejné jako místo, které jsme zadali při vytváření případu v prvním kroku i.E./ var / lib / pitva /

Chcete-li případ znovu otevřít, stačí otevřít pitvu a kliknout na jednu z možností "Otevřený případ.“

Případ: 2

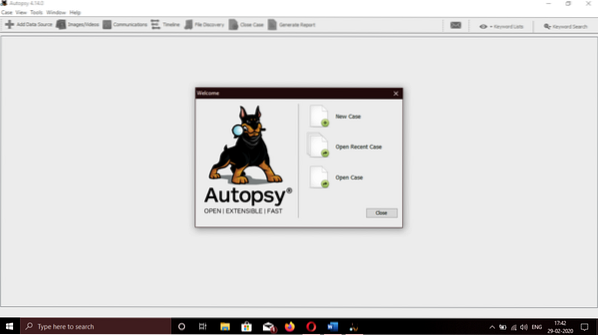

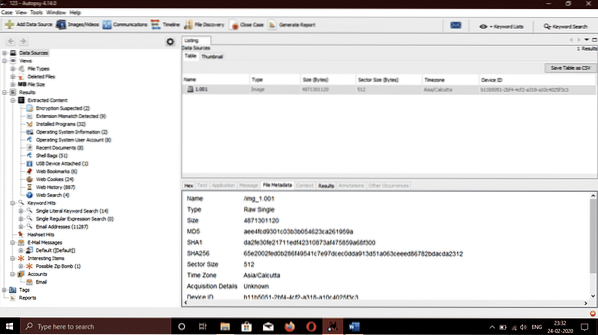

Pojďme se podívat na analýzu jiného obrazu pomocí Autopsy v operačním systému Windows a zjistit, jaké důležité informace můžeme získat z paměťového zařízení. První věcí, kterou musíme udělat, je vytvořit nový případ. Můžeme to udělat kliknutím na jednu ze tří možností (Otevřít případ, Nový případ, Nedávný otevřený případ) na domovské stránce Autopsy. Po kliknutí na ni se nám zobrazí taková obrazovka:

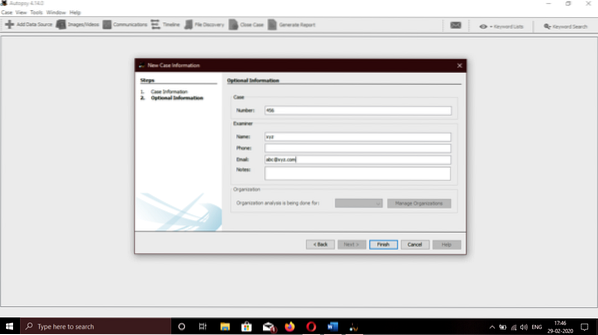

Zadejte název případu a cestu, kam ukládat soubory, a poté zadejte podrobnosti, jak je uvedeno, tj.E., název případu, jména zkoušejících a popis případu za účelem uspořádání našich informací a důkazů použitých pro toto vyšetřování. Ve většině případů vyšetřování provádí více než jeden zkoušející.

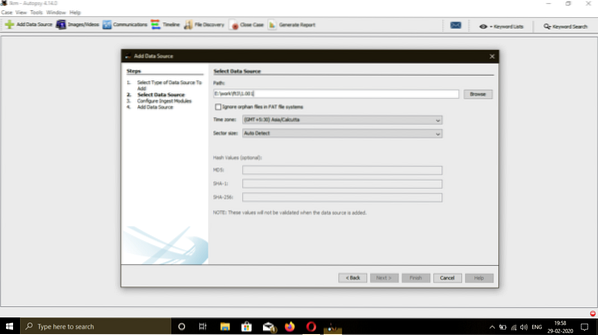

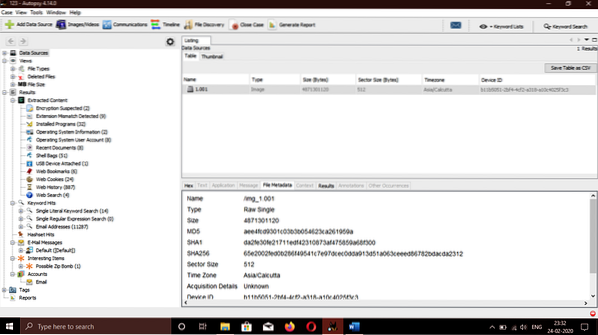

Nyní zadejte obrázek, který chcete prozkoumat. E01(Formát znalce), AFF(pokročilý forenzní formát), surový formát (DD) a snímky forenzní paměti jsou kompatibilní. Uložili jsme obrázek našeho systému. Tento obrázek bude použit při tomto vyšetřování. Měli bychom poskytnout úplnou cestu k umístění obrázku.

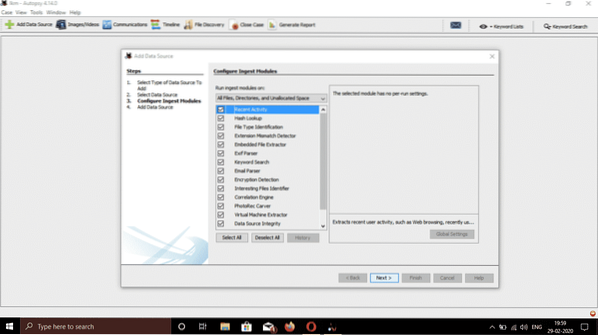

Požádá o výběr různých možností, jako je analýza časové osy, filtrování hash, vyřezávání dat, data Exif, získávání webových artefaktů, hledání klíčových slov, analyzátor e-mailů, extrakce vložených souborů, kontrola nedávné aktivity atd. Pro nejlepší zážitek klikněte na Vybrat vše a klikněte na tlačítko Další.

Po dokončení klikněte na dokončení a počkejte, až se proces dokončí.

Analýza:

Existují dva typy analýz, Mrtvá analýza, a Živá analýza:

K mrtvému prozkoumání dojde, když se pro kontrolu informací ze spekulovaného rámce použije rámec pro potvrzené vyšetřování. V okamžiku, kdy k tomu dojde, Sleuth kit Pitva může běžet v oblasti, kde je odstraněna šance na poškození. Autopsy a The Sleuth Kit nabízejí nápovědu pro formáty raw, Expert Witness a AFF.

Živé vyšetřování se děje, když se předpokládaný rámec rozbíjí, když je spuštěný. V tomto případě, Sleuth kit Pitva může běžet v jakékoli oblasti (cokoli jiného než omezený prostor). To se často využívá během reakce na výskyt, zatímco se epizoda potvrzuje.

Nyní, než analyzujeme náš obrazový soubor, musíme zkontrolovat integritu obrazu kliknutím na tlačítko Integrita obrazu a vygenerováním md5 hash našeho obrazu. Je důležité si uvědomit, že tento hash bude odpovídat tomu, který jsme měli pro obrázek na začátku procedury. Hodnota hash obrázku je důležitá, protože udává, zda došlo k neoprávněné manipulaci s daným obrázkem.

Mezitím, Pitva dokončil svůj postup a my máme všechny potřebné informace.

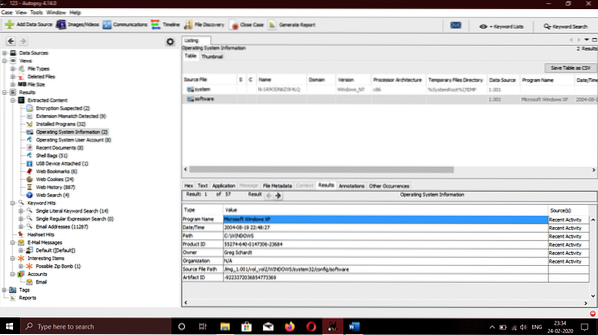

- Nejprve začneme základními informacemi, jako je použitý operační systém, poslední přihlášení uživatele a poslední osoba, která přistoupila k počítači během nehody. Za tímto účelem půjdeme na Výsledky> Extrahovaný obsah> Informace o operačním systému na levé straně okna.

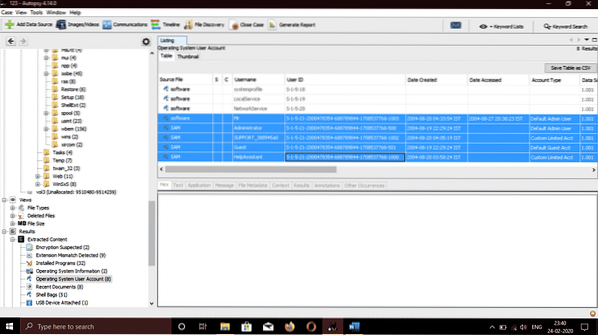

Chcete-li zobrazit celkový počet účtů a všechny přidružené účty, přejdeme na Výsledky> Extrahovaný obsah> Uživatelské účty operačního systému. Uvidíme takovou obrazovku:

Informace jako poslední osoba přistupující k systému a před jménem uživatele jsou pojmenována některá pole přístupné, změněné, vytvořené. Přístupné znamená poslední přístup k účtu (v tomto případě je jediné datum spolehlivé) a czareagoval znamená datum a čas vytvoření účtu. Vidíme, že byl pojmenován poslední uživatel, který přistupoval do systému pan. Zlo.

Pojďme do Programové soubory složka zapnuta C jednotka umístěná na levé straně obrazovky pro zjištění fyzické a internetové adresy počítačového systému.

Můžeme vidět IP (Internet Protocol) a adresu MAC adresa uvedeného počítačového systému.

Pojďme Výsledky> Extrahovaný obsah> Nainstalované programy, zde můžeme vidět následující software používaný při provádění škodlivých úkolů souvisejících s útokem.

- Cain & abel: Výkonný nástroj pro čichání paketů a nástroj pro rozbití hesla používaný pro čichání paketů.

- Anonymizer: Nástroj používaný ke skrytí stop a aktivit, které uživatel se zlými úmysly provádí.

- Ethereal: Nástroj používaný k monitorování síťového provozu a zachycování paketů v síti.

- Roztomilý FTP: FTP software.

- NetStumbler: Nástroj používaný k objevení bezdrátového přístupového bodu

- WinPcap: Renomovaný nástroj používaný pro síťový přístup pomocí linkové vrstvy v operačních systémech Windows. Poskytuje nízkoúrovňový přístup k síti.

V / Windows / system32 umístění, můžeme najít e-mailové adresy, které uživatel použil. Vidíme MSN e-mail, Hotmail, e-mailové adresy aplikace Outlook. Můžeme také vidět SMTP e-mailová adresa přímo zde.

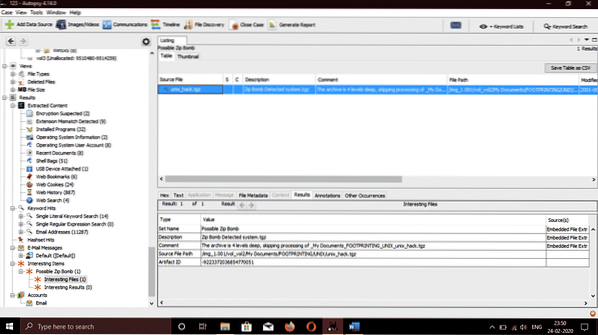

Pojďme na místo, kde Pitva ukládá možné škodlivé soubory ze systému. Navigovat do Výsledky> Zajímavé položky, a můžeme vidět přítomnou zipovou bombu s názvem unix_hack.tgz.

Když jsme se dostali k / Recycler umístění jsme našli 4 odstraněné spustitelné soubory s názvem DC1.exe, DC2.exe, DC3.exe a DC4.exe.

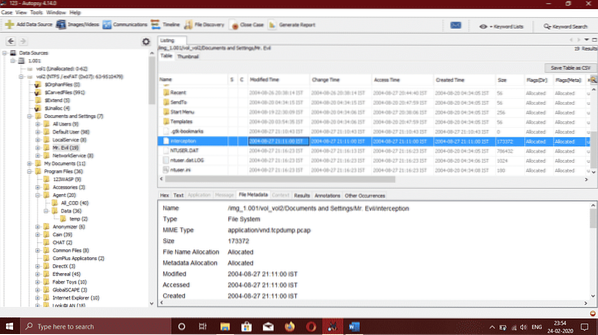

- Ethereal, proslulý čichání Objeven je také nástroj, který lze použít ke sledování a zachycení všech druhů kabelového a bezdrátového síťového provozu. Znovu jsme sestavili zachycené pakety a adresář, do kterého jsou uloženy / Dokumenty, název souboru v této složce je Zachycení.

V tomto souboru vidíme data jako oběť prohlížeče, kterou používala, a typ bezdrátového počítače a zjistili jsme, že to byl Internet Explorer ve Windows CE. Webové stránky, na které oběť přistupovala, byly YAHOO a MSN .com, a to bylo také nalezeno v souboru zachycení.

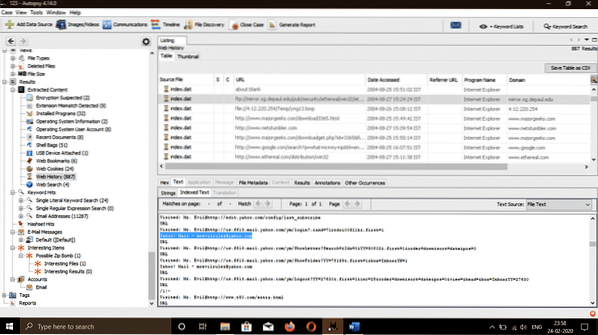

Při objevování obsahu Výsledky> Extrahovaný obsah> Webová historie,

Vidíme tím, že prozkoumáme metadata daných souborů, historii uživatele, webové stránky, které navštíví, a e-mailové adresy, které zadal pro přihlášení.

Obnovení odstraněných souborů:

V dřívější části článku jsme zjistili, jak extrahovat důležité informace z obrazu jakéhokoli zařízení, které může ukládat data, jako jsou mobilní telefony, pevné disky, počítačové systémy atd. Mezi nejzákladnějšími nezbytnými talenty forenzního agenta je pravděpodobně nejdůležitější regenerace vymazaných záznamů. Jak pravděpodobně víte, dokumenty, které jsou „vymazány“, zůstávají na úložném zařízení, pokud není přepsáno. Vymazáním těchto záznamů je zařízení v zásadě přístupné k přepsání. To znamená, že pokud podezřelý vymazal záznamy o důkazu, dokud nejsou přepsány rámcem dokumentu, zůstanou pro nás přístupné k vrácení.

Nyní se podíváme na to, jak obnovit odstraněné soubory nebo záznamy pomocí Sleuth kit Pitva. Postupujte podle všech výše uvedených kroků a při importu obrázku se nám zobrazí taková obrazovka:

Pokud na levé straně okna dále rozbalíme Typy souborů možnost, uvidíme spoustu pojmenovaných kategorií Archivy, audio, video, obrázky, metadata, soubory exec, textové soubory, dokumenty (html, pdf, slovo, .ppx atd.), komprimované soubory. Pokud klikneme na snímky, zobrazí všechny obnovené obrázky.

O něco dále, v podkategorii Typy souborů, uvidíme název možnosti Odstraněné soubory. Po kliknutí na toto se v pravém dolním okně zobrazí některé další možnosti ve formě záložek pro analýzu. Karty jsou pojmenovány Hex, výsledek, indexovaný text, řetězce, a Metadata. Na kartě Metadata uvidíme čtyři jména napsáno, zpřístupněno, změněno, vytvořeno. Psaný znamená datum a čas, kdy byl soubor naposledy zapsán, Přístupné znamená poslední přístup k souboru (v tomto případě je spolehlivé jediné datum), Změněno znamená, že byla naposledy změněna popisná data souboru, Vytvořeno znamená datum a čas, kdy byl soubor vytvořen. Chcete-li obnovit odstraněný soubor, který chceme, klikněte na odstraněný soubor a vyberte Vývozní. Požádá o umístění, kde bude soubor uložen, vybere umístění a klikne OK. Podezřelí se často budou snažit pokrýt své stopy vymazáním různých důležitých souborů. Víme jako forenzní osoba, že dokud tyto dokumenty nebudou přepsány souborovým systémem, lze je získat zpět.

Závěr:

Podívali jsme se na postup extrakce užitečných informací z našeho cílového obrazu pomocí Sleuth kit Pitva místo jednotlivých nástrojů. Pitva je volbou pro každého forenzního vyšetřovatele a kvůli její rychlosti a spolehlivosti. Autopsy používá více základních procesorů, které spouští procesy na pozadí paralelně, což zvyšuje jeho rychlost a poskytuje nám výsledky za kratší dobu a zobrazí hledaná klíčová slova, jakmile jsou nalezena na obrazovce. V době, kdy jsou forenzní nástroje nezbytností, poskytuje Autopsy zdarma stejné základní funkce jako jiné placené forenzní nástroje.

Autopsy předchází pověsti některých placených nástrojů a poskytuje některé další funkce, jako je analýza registru a analýza webových artefaktů, které ostatní nástroje nemají. Pitva je známá svým intuitivním používáním přírody. Rychlým kliknutím pravým tlačítkem otevřete významný dokument. To znamená, že vedle nulové doby životnosti zjistíme, zda jsou na našem obrazu, telefonu nebo počítači, na který se díváme, výslovné podmínky pronásledování. Uživatelé mohou také ustoupit, když se hluboké úkoly změní v slepé uličky, pomocí úlovků historie zpět a vpřed, které jim pomohou sledovat jejich prostředky. Video lze také vidět bez vnějších aplikací, což urychluje používání.

Perspektivy náhledů, uspořádání záznamů a typů dokumentů, odfiltrování dobrých souborů a označování za příšerné, použití vlastního oddělování hash sad, jsou jen částí různých zvýraznění Sleuth kit Pitva verze 3 nabízející významná vylepšení od verze 2.Společnost Basis Technology obecně dotovala práci na verzi 3, kde Brian Carrier, který předvedl velkou část práce na předchozích vydáních Pitva, je CTO a vedoucí pokročilé kriminologie. Rovněž je považován za linuxového mistra a složil knihy na téma měřitelné těžby informací, které Basis Technology vytváří Sleuth Kit. Klienti se proto s největší pravděpodobností mohou cítit opravdu jistí, že dostanou slušný předmět, předmět, který v blízké budoucnosti nezmizí, a ten, který bude pravděpodobně všude kolem podporován tím, co přijde.

Phenquestions

Phenquestions