Vytvořit kopii obrazu z USB disku

První věc, kterou uděláme, je vytvořit kopii jednotky USB. V takovém případě nebudou pravidelné zálohy fungovat. Jedná se o velmi zásadní krok, a pokud bude proveden špatně, veškerá práce vyjde nazmar. Pomocí následujícího příkazu zobrazíte seznam všech jednotek připojených k systému:

[chráněno e-mailem]: ~ $ sudo fdisk -lV systému Linux se názvy jednotek liší od Windows. V systému Linux, hda a hdb Jsou používány (sda, sdb, sdc, atd.) pro SCSI, na rozdíl od Windows OS.

Nyní, když máme název jednotky, můžeme vytvořit jeho .dd obrázek bit-by-bit s dd obslužný program zadáním následujícího příkazu:

[chráněno e-mailem]: ~ $ sudo dd if = / dev / sdc1 of = usb.dd bs = 512 počet = 1-li= umístění USB disku

z= cíl, kam bude uložen zkopírovaný obrázek (může to být místní cesta ve vašem systému, např.G. / home / user / usb.dd)

bs= počet bytů, které budou zkopírovány najednou

Abychom zajistili důkaz, že máme původní kopii disku, použijeme hashování zachovat integritu obrazu. Hashing poskytne hash pro jednotku USB. Pokud se změní jeden bit dat, hash se úplně změní a člověk bude vědět, zda je kopie falešná nebo originální. Vygenerujeme hash md5 jednotky, aby ve srovnání s původním hashem jednotky nikdo nemohl zpochybnit integritu kopie.

[chráněno e-mailem]: ~ $ md5sum usb.ddTo poskytne hash md5 obrazu. Nyní můžeme zahájit naši forenzní analýzu tohoto nově vytvořeného obrazu jednotky USB spolu s hash.

Rozvržení bootovacího sektoru

Spuštěním příkazu file vrátíte systém souborů i geometrii disku:

[chráněno e-mailem]: ~ $ soubor usb.ddOK.dd: bootovací sektor DOS / MBR, offset kódu 0x58 + 2, OEM-ID "MSDOS5.0 ",

sektory / klastr 8, vyhrazené sektory 4392, deskriptor médií 0xf8,

sektory / stopa 63, hlavy 255, skryté sektory 32, sektory 1953760 (objemy> 32 MB),

FAT (32 bitů), sektory / FAT 1900, rezervováno 0x1, sériové číslo 0x6efa4158, bez označení

Nyní můžeme použít minfo nástroj pro získání rozložení spouštěcího sektoru NTFS a informací o spouštěcím sektoru pomocí následujícího příkazu:

[chráněno e-mailem]: ~ $ minfo -i usb.ddinformace o zařízení:

====================

název souboru = "ok.dd "

sektory na stopu: 63

hlavy: 255

válce: 122

Příkazový řádek mformat: mformat -T 1953760 -i ok.dd -h 255 -s 63 -H 32 ::

informace o boot sektoru

=======================

banner: „MSDOS5.0 "

velikost sektoru: 512 bytů

velikost klastru: 8 sektorů

vyhrazené (spouštěcí) sektory: 4392

tuky: 2

max. dostupné sloty kořenového adresáře: 0

malá velikost: 0 sektorů

byte deskriptoru média: 0xf8

sektory na tuk: 0

sektory na stopu: 63

hlavy: 255

skryté sektory: 32

velká velikost: 1953760 sektorů

ID fyzické jednotky: 0x80

vyhrazeno = 0x1

dos4 = 0x29

sériové číslo: 6EFA4158

štítek disku = "ŽÁDNÉ JMÉNO"

typ disku = "FAT32"

Velký výkrm = 1900

Rozšířené příznaky = 0x0000

Verze FS = 0x0000

rootCluster = 2

umístění informačního sektoru = 1

záložní spouštěcí sektor = 6

Infosektor:

podpis = 0x41615252

volné klastry = 243159

poslední přidělený klastr = 15

Další příkaz, fstat Příkaz lze použít k získání obecných známých informací o obrazu zařízení, jako jsou alokační struktury, rozložení a spouštěcí bloky. K tomu použijeme následující příkaz:

[chráněno e-mailem]: ~ $ fstat usb.dd--------------------------------------------

Typ systému souborů: FAT32

Název OEM: MSDOS5.0

ID svazku: 0x6efa4158

Štítek svazku (spouštěcí sektor): ŽÁDNÝ JMÉNO

Štítek svazku (kořenový adresář): KINGSTON

Štítek typu systému souborů: FAT32

Další volný sektor (FS Info): 8296

Počet bezplatných sektorů (FS Info): 1945272

Sektory před souborovým systémem: 32

Rozložení systému souborů (v sektorech)

Celkový rozsah: 0 - 1953759

* Rezervováno: 0 - 4391

** Zaváděcí sektor: 0

** Informační sektor FS: 1

** Záložní spouštěcí sektor: 6

* FAT 0: 4392 - 6291

* FAT 1: 6292 - 8191

* Datová oblast: 8192 - 1953759

** Oblast klastru: 8192 - 1953759

*** Kořenový adresář: 8192 - 8199

METADATA INFORMACE

--------------------------------------------

Rozsah: 2 - 31129094

Kořenový adresář: 2

OBSAH INFORMACE

--------------------------------------------

Velikost sektoru: 512

Velikost shluku: 4096

Celkový rozsah klastrů: 2 - 243 197

OBSAH TUKU (v sektorech)

--------------------------------------------

8192-8199 (8) -> EOF

8200-8207 (8) -> EOF

8208-8215 (8) -> EOF

8216-8223 (8) -> EOF

8224-8295 (72) -> EOF

8392-8471 (80) -> EOF

8584-8695 (112) -> EOF

Odstraněné soubory

The Sleuth Kit poskytuje fls nástroj, který poskytuje všechny soubory (zejména nedávno smazané soubory) v každé cestě nebo v zadaném souboru obrázku. Veškeré informace o odstraněných souborech lze najít pomocí fls nástroj. Chcete-li použít nástroj fls, zadejte následující příkaz:

[chráněno e-mailem]: ~ $ fls -rp -f fat32 usb.ddr / r 3: KINGSTON (položka štítku svazku)

d / d 6: Informace o objemu systému

r / r 135: System Volume Information / WPSettings.dat

r / r 138: System Volume Information / IndexerVolumeGuid

r / r * 14: Game of Thrones 1 720p x264 DDP 5.1 ESub - xRG.mkv

r / r * 22: Game of Thrones 2 (Pretcakalp) 720 x264 DDP 5.1 ESub - xRG.mkv

r / r * 30: Game of Thrones 3 720p x264 DDP 5.1 ESub - xRG.mkv

r / r * 38: Game of Thrones 4 720p x264 DDP 5.1 ESub - xRG.mkv

d / d * 41: Oceans Twelve (2004)

r / r 45: MINUTY PC-I DRŽENO 23.01.2020.docx

r / r * 49: MINUTY LEC UDRŽENÉ 10.02.2020.docx

r / r * 50: windump.exe

r / r * 51: _WRL0024.tmp

r / r 55: MINUTY LECU, KTERÉ SE UDRŽÍ 10.02.2020.docx

d / d * 57: Nová složka

d / d * 63: oznámení o nabídkovém řízení na vybavení síťové infrastruktury

r / r * 67: OZNÁMENÍ O SOUTĚŽI (Mega PC-I) Fáze II.docx

r / r * 68: _WRD2343.tmp

r / r * 69: _WRL2519.tmp

r / r 73: OZNÁMENÍ O SOUTĚŽI (Mega PC-I) Fáze II.docx

v / v 31129091: MBR $

v / v 31129092: $ FAT1

v / v 31129093: $ FAT2

d / d 31129094: $ OrphanFiles

-/ r * 22930439: $ bad_content1

-/ r * 22930444: $ bad_content2

-/ r * 22930449: $ bad_content3

Zde jsme získali všechny příslušné soubory. S příkazem fls byly použity následující operátory:

-p = slouží k zobrazení úplné cesty ke každému obnovenému souboru

-r = slouží k rekurzivnímu zobrazení cest a složek

-F = typ použitého systému souborů (FAT16, FAT32 atd.)

Výše uvedený výstup ukazuje, že jednotka USB obsahuje mnoho souborů. Obnovené smazané soubory jsou označeny „*" podepsat. U jmenovaných souborů vidíte, že něco není normální $bad_content1, $bad_content2, $bad_content3, a vítr.exe. Windump je nástroj pro zachycení síťového provozu. Pomocí nástroje windump lze zachytit data, která nejsou určena pro stejný počítač. Záměr se projevuje ve skutečnosti, že softwarový vítr má konkrétní účel zachytit síťový provoz a byl záměrně použit k získání přístupu k osobní komunikaci legitimního uživatele.

Analýza časové osy

Nyní, když máme obrázek souborového systému, můžeme provést analýzu časové osy MAC obrázku, abychom vygenerovali časovou osu a umístili obsah s datem a časem v systematickém, čitelném formátu. Oba fls a ils příkazy lze použít k vytvoření analýzy časové osy systému souborů. U příkazu fls musíme určit, že výstup bude ve výstupním formátu časové osy MAC. K tomu spustíme fls příkaz s -m označte a přesměrujte výstup do souboru. Budeme také používat -m vlajka s ils příkaz.

[chráněno e-mailem]: ~ $ fls -m / -rp -f fat32 ok.dd> usb.fls[chráněno e-mailem]: ~ $ cat usb.fls

0 | / KINGSTON (položka štítku svazku) | 3 | r / rrwxrwxrwx | 0 | 0 | 0 | 0 | 1531155908 | 0 | 0

0 | / Informace o objemu systému | 6 | d / dr-xr-xr-x | 0 | 0 | 4096 | 1531076400 | 1531155908 | 0 | 1531155906

0 | / System Volume Information / WPSettings.dat | 135 | r / rrwxrwxrwx | 0 | 0 | 12 | 1532631600 | 1531155908 | 0 | 1531155906

0 | / System Volume Information / IndexerVolumeGuid | 138 | r / rrwxrwxrwx | 0 | 0 | 76 | 1532631600 | 1531155912 | 0 | 1531155910

0 | Hra o trůny 1 720p x264 DDP 5.1 ESub - xRG.mkv (smazáno) | 14 | r / rrwxrwxrwx | 0 | 0 | 535843834 | 1531076400 | 1531146786 | 0 | 1531155918

0 | Hra o trůny 2 720p x264 DDP 5.1 ESub - xRG.mkv (smazáno) | 22 | r / rrwxrwxrwx | 0 | 0 | 567281299 | 1531162800 | 1531146748 | 0 | 1531121599

0 | / Game of Thrones 3 720p x264 DDP 5.1 ESub - xRG.mkv (smazáno) | 30 | r / rrwxrwxrwx | 0 | 0 | 513428496 | 1531162800 | 1531146448 | 0 | 1531121607

0 | / Game of Thrones 4 720p x264 DDP 5.1 ESub - xRG.mkv (smazáno) | 38 | r / rrwxrwxrwx | 0 | 0 | 567055193 | 1531162800 | 1531146792 | 0 | 1531121680

0 | / Oceans Twelve (2004) (zrušeno) | 41 | d / drwxrwxrwx | 0 | 0 | 0 | 1532545200 | 1532627822 | 0 | 1532626832

0 | / MINUTY PC-I DRŽENO 23.01.2020.docx | 45 | r / rrwxrwxrwx | 0 | 0 | 33180 | 1580410800 | 1580455238 | 0 | 1580455263

0 | / MINUTY LEC UDRŽANÉ 10.02.2020.docx (smazáno) | 49 | r / rrwxrwxrwx | 0 | 0 | 46659 | 1581966000 | 1581932204 | 0 | 1582004632

0 | / _WRD3886.tmp (smazáno) | 50 | r / rrwxrwxrwx | 0 | 0 | 38208 | 1581966000 | 1582006396 | 0 | 1582004632

0 | / _WRL0024.tmp (smazáno) | 51 | r / rr-xr-xr-x | 0 | 0 | 46659 | 1581966000 | 1581932204 | 0 | 1582004632

0 | / MINUTY LEC, KTERÉ JSOU UDRŽENY 10. 10.02.2020.docx | 55 | r / rrwxrwxrwx | 0 | 0 | 38208 | 1581966000 | 1582006396 | 0 | 1582004632

(smazáno) | 67 | r / rrwxrwxrwx | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / _WRD2343.tmp (smazáno) | 68 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / _WRL2519.tmp (smazáno) | 69 | r / rr-xr-xr-x | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / OZNÁMENÍ O SOUTĚŽI (Mega PC-I) Fáze II.docx | 73 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / $ MBR | 31129091 | v / v --------- | 0 | 0 | 512 | 0 | 0 | 0 | 0

0 | / $ FAT1 | 31129092 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / $ FAT2 | 31129093 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / Nová složka (smazána) | 57 | d / drwxrwxrwx | 0 | 0 | 4096 | 1589482800 | 1589528384 | 0 | 1589528382

0 | Windump.exe (smazáno) | 63 | d / drwxrwxrwx | 0 | 0 | 4096 | 1589482800 | 1589528384 | 0 | 1589528382

0 | / OZNÁMENÍ O SOUTĚŽI (Mega PC-I) Fáze II.docx (smazáno) | 67 | r / rrwxrwxrwx | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / _WRD2343.tmp (smazáno) | 68 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / _WRL2519.tmp (smazáno) | 69 | r / rr-xr-xr-x | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / OZNÁMENÍ O SOUTĚŽI (Mega PC-I) Fáze II.docx | 73 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / $ MBR | 31129091 | v / v --------- | 0 | 0 | 512 | 0 | 0 | 0 | 0

0 | / $ FAT1 | 31129092 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / $ FAT2 | 31129093 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / $ OrphanFiles | 31129094 | d / d --------- | 0 | 0 | 0 | 0 | 0 | 0 | 0

0 | / $$ bad_content 1 (odstraněno) | 22930439 | - / rrwxrwxrwx | 0 | 0 | 59 | 1532631600 | 1532627846 | 0 | 1532627821

0 | / $$ bad_content 2 (odstraněno) | 22930444 | - / rrwxrwxrwx | 0 | 0 | 47 | 1532631600 | 1532627846 | 0 | 1532627821

0 | / $$ bad_content 3 (odstraněno) | 22930449 | - / rrwxrwxrwx | 0 | 0 | 353 | 1532631600 | 1532627846 | 0 | 1532627821

Spusťte mezičas nástroj pro získání analýzy časové osy pomocí následujícího příkazu:

[chráněno e-mailem]: ~ $ cat usb.fls> usb.macChcete-li převést tento časový výstup do formy čitelné člověkem, zadejte následující příkaz:

[chráněno e-mailem]: ~ $ mactime -b usb.mac> usb.mezičas[chráněno e-mailem]: ~ $ cat usb.mactime Čt 26. července 2018 22:57:02 0 m… d / drwxrwxrwx 0 0 41 / Oceans Twelve (2004) (zrušeno)

Čt 26. července 2018 22:57:26 59 m… - / rrwxrwxrwx 0 0 22930439 / Game of Thrones 4 720p x264 DDP 5.1 ESub - (smazáno)

47 m… - / rrwxrwxrwx 0 0 22930444 / Game of Thrones 4 720p x264 DDP 5.1 ESub - (smazáno)

353 m… - / rrwxrwxrwx 0 0 22930449 // Game of Thrones 4 720p x264 DDP 5.1 ESub - (smazáno)

Pá 27. července 2018 00:00:00 12 .a… r / rrwxrwxrwx 0 0 135 / Informace o objemu systému / Nastavení WPS.dat

76 .a… r / rrwxrwxrwx 0 0 138 / Informace o objemu systému / IndexerVolumeGuid

59 .a… - / rrwxrwxrwx 0 0 22930439 / Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (smazáno)

47 .a… - / rrwxrwxrwx 0 0 22930444 $ / Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (smazáno)

353 .a… - / rrwxrwxrwx 0 0 22930449 / Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (smazáno)

Pá 31. ledna 2020 00:00:00 33180 .a… r / rrwxrwxrwx 0 0 45 / MINUTY PC-I DRŽENO 23.01.2020.docx

Pá 31. ledna 2020 12:20:38 33180 m… r / rrwxrwxrwx 0 0 45 / MINUTY PC-I DRŽENO 23.01.2020.docx

Pá 31. ledna 2020 12:21:03 33180… b r / rrwxrwxrwx 0 0 45 / MINUTY PC-I DRŽENO 23.01.2020.docx

Po úno 17. 2020 2020 14:36:44 46659 m… r / rrwxrwxrwx 0 0 49 / MINUTY LEC SE UDRŽÍ 10.02.2020.docx (smazáno)

46659 m… r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (smazáno)

Út 18. února 2020 00:00:00 46659 .a… r / rrwxrwxrwx 0 0 49 / Game of Thrones 2 720p x264 DDP 5.1 ESub - (smazáno)

38208 .a… r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (smazáno)

Út 18. února 2020 10:43:52 46659… b r / rrwxrwxrwx 0 0 49 / Game of Thrones 1 720p x264 DDP 5.1 ESub -

38208… b r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (smazáno)

46659… b r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (smazáno)

38208… b r / rrwxrwxrwx 0 0 55 / MINUTY LEC UDRŽENÉ NA 10.02.2020.docx

Út 18. února 2020 11:13:16 38208 m… r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (smazáno)

46659 .a… r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (smazáno)

38208 .a… r / rrwxrwxrwx 0 0 55 / MINUTY LEC UDRŽENÉ NA 10.02.2020.docx

Út 18. února 2020 10:43:52 46659… b r / rrwxrwxrwx 0 0 49 / Game of Thrones 1 720p x264 DDP 5.1 ESub -

38208… b r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (smazáno)

46659… b r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (smazáno)

38208… b r / rrwxrwxrwx 0 0 55 / MINUTY LEC UDRŽENÉ NA 10.02.2020.docx

Út 18. února 2020 11:13:16 38208 m… r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (smazáno)

38208 m… r / rrwxrwxrwx 0 0 55 / Game of Thrones 3 720p x264 DDP 5.1 ESub -

Pá 15. května 2020 00:00:00 4096 .a… d / drwxrwxrwx 0 0 57 / Nová složka (smazána)

4096 .a… d / drwxrwxrwx 0 0 63 / oznámení o výběrovém řízení na vybavení síťové infrastruktury pro IIUI (vypouští se)

56775 .a… r / rrwxrwxrwx 0 0 67 / OZNÁMENÍ O SOUTĚŽI (Mega PC-I) Fáze II.docx (smazáno)

56783 .a… r / rrwxrwxrwx 0 0 68 / _WRD2343.tmp (smazáno)

56775 .a… r / rr-xr-xr-x 0 0 69 / _WRL2519.tmp (smazáno)

56783 .a… r / rrwxrwxrwx 0 0 73 / OZNÁMENÍ O SOUTĚŽI (Mega PC-I) Fáze II.docx

Pá 15. května 2020 12:39:42 4096… b d / drwxrwxrwx 0 0 57 / Nová složka (smazána)

4096… b d / drwxrwxrwx 0 0 63 / oznámení o výběrovém řízení na vybavení síťové infrastruktury pro IIUI (vypouští se)

Pá 15. května 2020 12:39:44 4096 m… d / drwxrwxrwx 0 0 57 $$ bad_content 3 (smazáno)

4096 m… d / drwxrwxrwx 0 0 63 / oznámení o zakázce na vybavení síťové infrastruktury pro IIUI (vypouští se)

Pá 15. května 2020 12:43:18 56775 m… r / rrwxrwxrwx 0 0 67 $$ bad_content 1 (smazáno)

56775 m… r / rr-xr-xr-x 0 0 69 / _WRL2519.tmp (smazáno)

Pá 15. května 2020 12:45:01 56775… b r / rrwxrwxrwx 0 0 67 $$ bad_content 2 (smazáno)

56783… b r / rrwxrwxrwx 0 0 68 / _WRD2343.tmp (smazáno)

56775… b r / rr-xr-xr-x 0 0 69 / _WRL2519.tmp (smazáno)

56783… b r / rrwxrwxrwx 0 0 73 / OZNÁMENÍ O SOUTĚŽI (Mega PC-I) Fáze II.docx

Pá 15. května 2020 12:45:36 56783 m… r / rrwxrwxrwx 0 0 68 windump.exe (smazáno)

56783 m… r / rrwxrwxrwx 0 0 73 / OZNÁMENÍ O SOUTĚŽI (Mega PC-I) Fáze II.docx

Všechny soubory by měly být obnoveny s časovým razítkem v čitelném formátu v souboru “usb.mezičas.“

Nástroje pro USB forenzní analýzu

Existují různé nástroje, které lze použít k provedení forenzní analýzy na jednotce USB, například Sleuth Kit pitva, FTK Imager, Především, atd. Nejprve se podíváme na nástroj Autopsy.

Pitva

Pitva se používá k extrakci a analýze dat z různých typů obrazů, například obrazů AFF (Advance Forensic Format), .dd obrázky, raw obrázky atd. Tento program je mocným nástrojem, který používají forenzní vyšetřovatelé a různé orgány činné v trestním řízení. Pitva se skládá z mnoha nástrojů, které mohou vyšetřovatelům pomoci provést práci efektivně a hladce. Nástroj Autopsy je k dispozici pro platformy Windows i UNIX zdarma.

Chcete-li analyzovat obraz USB pomocí Autopsy, musíte nejprve vytvořit případ, včetně psaní jmen vyšetřovatelů, záznamu názvu případu a dalších informačních úkolů. Dalším krokem je import zdrojového obrazu jednotky USB získaného na začátku procesu pomocí dd nástroj. Poté necháme nástroj Autopsy dělat to, co umí nejlépe.

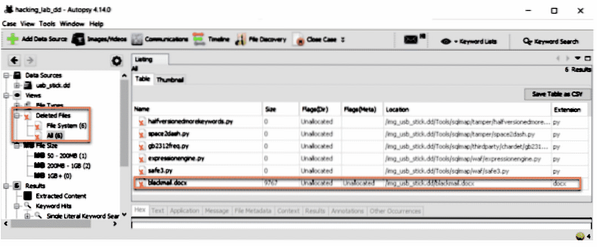

Množství informací poskytnutých Pitva je obrovský. Autopsy poskytuje původní názvy souborů a také vám umožňuje prozkoumat adresáře a cesty se všemi informacemi o příslušných souborech, například přístupné, upraveno, změněno, datum, a čas. Načtou se také informace o metadatech a všechny informace se seřadí profesionálním způsobem. Pro snazší vyhledávání souborů nabízí Autopsy a Hledání klíčových slov možnost, která uživateli umožňuje rychle a efektivně hledat řetězec nebo číslo z načteného obsahu.

V levém panelu podkategorie Typy souborů, uvidíte kategorii s názvem „Odstraněné soubory„Obsahující odstraněné soubory z požadovaného obrazu disku se všemi informacemi metadat a analýzy časové osy.

Pitva je grafické uživatelské rozhraní (GUI) pro nástroj příkazového řádku Sleuth Kit a je na nejvyšší úrovni ve forenzním světě díky své integritě, všestrannosti, snadno použitelné povaze a schopnosti dosahovat rychlých výsledků. Forenzní zařízení USB lze provádět tak snadno Pitva jako na jakémkoli jiném placeném nástroji.

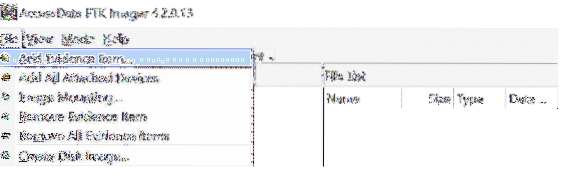

FTK Imager

FTK Imager je další skvělý nástroj používaný pro získávání a získávání dat z různých typů poskytovaných obrázků. FTK Imager má také schopnost pořizovat bitové kopie obrazu, takže žádný jiný nástroj nemá rád dd nebo dcfldd je pro tento účel zapotřebí. Tato kopie jednotky zahrnuje všechny soubory a složky, nepřidělené a volné místo a odstraněné soubory ponechané v uvolněném nebo nepřiděleném prostoru. Základním cílem při provádění forenzní analýzy na jednotkách USB je rekonstrukce nebo opětovné vytvoření scénáře útoku.

Nyní se podíváme na provedení forenzní analýzy USB na obrazu USB pomocí nástroje FTK Imager.

Nejprve přidejte obrazový soubor do FTK Imager Kliknutím Soubor >> Přidat důkazní položku.

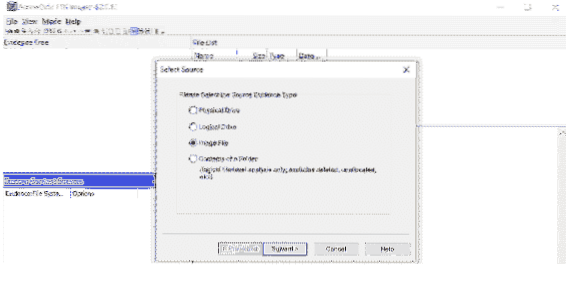

Nyní vyberte typ souboru, který chcete importovat. V tomto případě se jedná o obrazový soubor z jednotky USB.

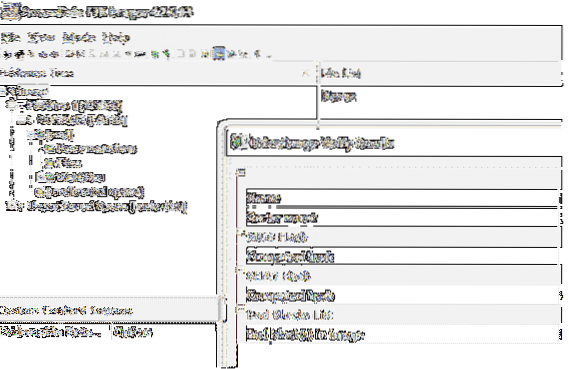

Nyní zadejte úplné umístění obrazového souboru. Nezapomeňte, že k tomuto kroku musíte zadat úplnou cestu. Klepněte na Dokončit zahájit sběr dat a nechat FTK Imager dělat práci. Po nějaké době nástroj poskytne požadované výsledky.

První věcí, kterou musíte udělat, je ověřit Integrita obrazu kliknutím pravým tlačítkem na název obrázku a výběrem Ověřte obrázek. Nástroj zkontroluje shodu hash md5 nebo SHA1 poskytovaných s informacemi o obrázku a také vám řekne, zda byl obraz před importem do FTK Imager nářadí.

Nyní, Vývozní kliknutím na název obrázku a výběrem na dané výsledky na cestu podle svého výběru Vývozní možnost jej analyzovat. The FTK Imager vytvoří úplný datový protokol forenzního procesu a umístí tyto protokoly do stejné složky jako obrazový soubor.

Analýza

Obnovená data mohou být v jakémkoli formátu, například tar, zip (pro komprimované soubory), png, jpeg, jpg (pro obrazové soubory), mp4, formát avi (pro video soubory), čárové kódy, pdf a další formáty souborů. Měli byste analyzovat metadata daných souborů a zkontrolovat čárové kódy ve formě a QR kód. To může být v souboru png a lze jej načíst pomocí ZBAR nářadí. Ve většině případů se soubory docx a pdf používají ke skrytí statistických dat, takže musí být nekomprimované. Kdbx soubory lze otevřít prostřednictvím Keepass; heslo mohlo být uloženo v jiných obnovených souborech, nebo můžeme provést bruteforce kdykoli.

Především

Foremost je nástroj používaný k obnovení odstraněných souborů a složek z obrazu jednotky pomocí záhlaví a zápatí. Podíváme se na manuálovou stránku Foremost, abychom prozkoumali některé výkonné příkazy obsažené v tomto nástroji:

[chráněno e-mailem]: ~ $ man foremost-a Umožňuje zapsat všechny záhlaví, neprovádět žádnou detekci chyb

poškozených souborů.

-b číslo

Umožňuje určit velikost použitého bloku především. Tohle je

relevantní pro pojmenování souborů a rychlé vyhledávání. Výchozí hodnota je

512. tj. nejdůležitější - obrázek 1024.dd

-q (rychlý režim):

Umožňuje rychlý režim. V rychlém režimu pouze začátek každého sektoru

je hledáno odpovídající hlavičky. To znamená, že záhlaví je

hledal pouze do délky nejdelší hlavičky. Zbytek

sektoru, obvykle asi 500 bytů, je ignorováno. Tento režim

umožňuje především běžet podstatně rychleji, ale může to způsobit

chybí soubory, které jsou vloženy do jiných souborů. Například pomocí

rychlý režim nebudete moci najít obrázky JPEG vložené do

Dokumenty Microsoft Word.

Při zkoumání souborových systémů NTFS by se neměl používat rychlý režim.

Protože NTFS uloží malé soubory do hlavní složky souborů

ble, tyto soubory budou v rychlém režimu zmeškány.

-a Umožňuje zapsat všechny záhlaví, neprovádět žádnou detekci chyb

poškozených souborů.

-i (vstupní) soubor:

Soubor použitý s možností i se použije jako vstupní soubor.

V případě, že není zadán žádný vstupní soubor, je stdin použit na c.

Soubor použitý s možností i se použije jako vstupní soubor.

V případě, že není zadán žádný vstupní soubor, je stdin použit na c.

K dokončení práce použijeme následující příkaz:

[chráněno e-mailem]: ~ $ foremost usb.ddPo dokončení procesu bude soubor v /výstup pojmenovaná složka text obsahující výsledky.

Závěr

USB forenzní je dobrá dovednost, která vyžaduje získávání důkazů a obnovení smazaných souborů ze zařízení USB, jakož i identifikaci a zkoumání toho, jaké počítačové programy mohly být při útoku použity. Poté můžete dát dohromady kroky, které útočník mohl podniknout k prokázání nebo vyvrácení tvrzení oprávněného uživatele nebo oběti. Aby bylo zajištěno, že se nikomu nedostane počítačové kriminality zahrnující data USB, je USB forenzní nástroj nezbytným nástrojem. Zařízení USB obsahují klíčové důkazy ve většině forenzních případů a někdy mohou forenzní data získaná z jednotky USB pomoci při získávání důležitých a cenných osobních údajů.

Phenquestions

Phenquestions