Představení člověka uprostřed útoků s Kali Linuxem

Útoky Man in the Middle jsou jedny z nejčastěji používaných útoků na síťové routery. Používají se většinou k získání přihlašovacích údajů nebo osobních údajů, špehování oběti nebo sabotování komunikace nebo poškozených dat.

Muž uprostřed útoku je ten, kde útočník zachytí proud zpráv tam a zpět mezi dvěma stranami, aby tyto zprávy pozměnil nebo jen přečetl.

V tomto rychlém průvodci uvidíme, jak provést útok Man in the Middle na zařízení připojeném ke stejné WiFi síti, jako je ta naše, a uvidíme, jaké weby jimi často navštěvují.

Některé předpoklady

Metoda, kterou použijeme, bude zaměstnávat Kali Linux, takže nám pomůže mít určitou míru obeznámenosti s Kali, než začneme.

Pro začátek našich útoků jsou zásadní předpoklady:

síťové rozhraní nainstalované na našem stroji

a IP WiFi routeru, který používá naše Victim.

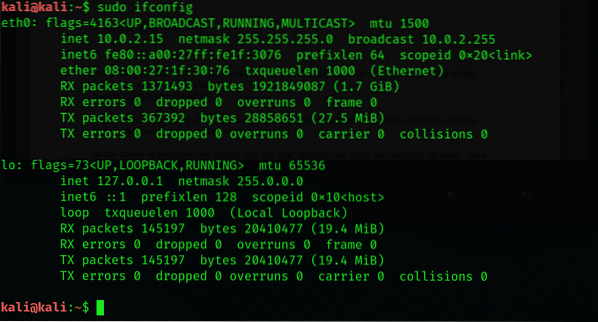

Zobrazit konfiguraci síťového rozhraní

Spusťte následující příkaz v terminálu a zjistěte název síťového rozhraní, které používáte:

$ sudo ifconfig

Zobrazí se vám dlouhý seznam síťových rozhraní, z nichž si musíte jedno vybrat a někde si ho poznamenat.

Pokud jde o IP routeru, který používáte, použijte:

$ ip ukázat trasuNa terminálu se vám zobrazí IP vašeho síťového routeru. Nyní, abych provedl další procesy, jsem se přihlásil do režimu kali root.

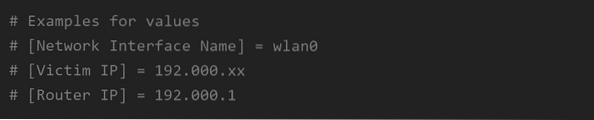

KROK 1: Získejte konfiguraci IP od oběti

Dále musíte získat IP routeru Victim's Router. Je to snadné a existuje několik různých způsobů, jak to zjistit. Můžete například použít softwarový nástroj pro monitorování sítě nebo si můžete stáhnout program uživatelského rozhraní routerů, který vám umožní zobrazit seznam všech zařízení a jejich IP adres v konkrétní síti.

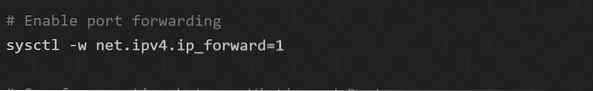

KROK 2: Zapněte předávání paketů v systému Linux

To je velmi důležité, protože pokud váš počítač nevyměňuje pakety, útok bude mít za následek selhání, protože vaše internetové připojení bude narušeno. Povolením předávání paketů zamaskujete místní počítač, aby fungoval jako síťový směrovač.

Chcete-li zapnout předávání paketů, spusťte v novém terminálu následující příkaz:

$ sysctl -w net.ipv4.ip_forward = 1

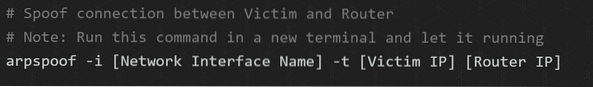

Krok 3: Přesměrujte balíčky na svůj počítač pomocí arpspoof

Arpspoof je předinstalovaný obslužný program Kali Linux, který vám umožní vyvlastnit provoz na zařízení podle vašeho výběru z přepnuté LAN. To je důvod, proč Arpspoof slouží jako nejpřesnější způsob přesměrování provozu a prakticky vám umožňuje čichat provoz v místní síti.

Pomocí následující syntaxe začněte zachycovat balíčky od oběti k vašemu routeru:

$ arpspoof -i [Název síťového rozhraní] -t [Oběť IP] [IP routeru]

To umožnilo pouze monitorování příchozích paketů z oběti do routeru. Terminál zatím nezavírejte, protože to zastaví útok.

KROK 4: Zachyťte balíčky ze směrovače

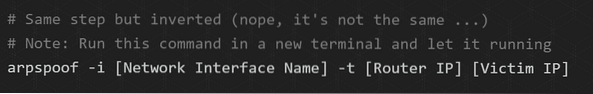

Děláte to stejně jako v předchozím kroku, až na to, že je to jen obrácené. Ponecháte-li předchozí terminál otevřený, otevře se nový terminál, který začne extrahovat balíčky ze směrovače. Zadejte následující příkaz s názvem síťového rozhraní a IP routeru:

$ arpspoof -i [Název síťového rozhraní] -t [IP routeru] [IP oběti]

Pravděpodobně si v tuto chvíli uvědomujete, že jsme změnili pozici argumentů v příkazu, který jsme použili v předchozím kroku.

Až dosud jste pronikli do spojení mezi vaší obětí a routerem

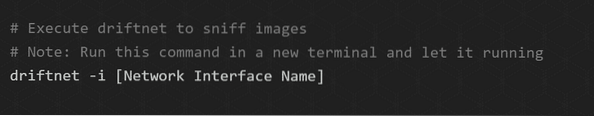

KROK 5: Čichání obrázků z historie prohlížeče cíle

Podívejme se, jaké weby náš cíl rád navštěvuje často a jaké obrázky tam vidí. Toho můžeme dosáhnout pomocí specializovaného softwaru s názvem driftnet.

Driftnet je program, který nám umožňuje monitorovat síťový provoz z určitých IP adres a rozeznat obrázky z používaných streamů TCP. Program dokáže zobrazit obrázky ve formátech JPEG, GIF a dalších.

Chcete-li zjistit, jaké obrázky se zobrazují na cílovém počítači, použijte následující příkaz

$ driftnet -i [Název síťového rozhraní]

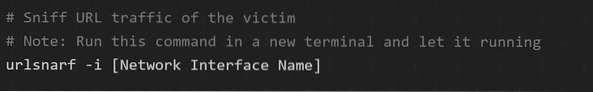

KROK 6: Čichání informací o URL z navigace oběti

Můžete také vyčenichat adresu URL webových stránek, které naše oběť často navštěvuje. Program, který použijeme, je nástroj příkazového řádku známý jako urlsnarf. Vyňuchá a uloží požadavek HTTP z určené adresy IP ve formátu společného protokolu. Fantastická utilita pro provádění offline post-processingové analýzy provozu s dalšími síťovými forenzními nástroji.

Syntaxe, kterou vložíte do příkazového terminálu k vyčištění adres URL, je:

$ urlsnarf -i [název síťového rozhraní]

Pokud je každý terminál funkční a náhodou jste jeden z nich neuzavřeli, mělo to pro vás doposud proběhnout hladce.

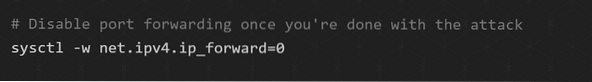

Zastavení útoku

Jakmile budete spokojeni s tím, co máte v rukou, můžete útok zastavit zavřením každého terminálu. K rychlému dokončení můžete použít klávesovou zkratku ctrl + C.

A nezapomeňte zakázat předávání paketů, které jste povolili k provedení útoku. Do terminálu zadejte následující příkaz:

$ sysctl -w net.ipv4.ip_forward = 0

Balení věcí:

Viděli jsme, jak proniknout do systému prostřednictvím útoku MITM, a viděli jsme, jak se dostat do rukou historie prohlížeče naší Oběti. S nástroji, které jsme zde viděli v akci, je toho spousta, takže si určitě projděte návody na každém z těchto čichacích a spoofingových nástrojů.

Doufáme, že vám tento návod pomohl a že jste úspěšně provedli svůj první útok Man In the Middle.

Phenquestions

Phenquestions