Nastavení SCP a SSH:

K provedení operací SCP a SSH z localhost do vzdáleného cloudového aktiva budete muset provést následující kroky konfigurace:

Instalace agenta AWS Systems Manager na instance EC2:

Co je agent SSM?

Softwarový agent SSM od Amazonu lze nainstalovat a konfigurovat na instanci EC2, virtuálním počítači nebo na serveru na místě. Agent SSM umožňuje správci systému tyto nástroje aktualizovat, řídit a přizpůsobit jim. Agent zpracovává požadavky ze služby AWS Cloud System Manager, provádí je, jak je definováno v požadavku, a přenáší informace o stavu a provedení zpět do služby Správce zařízení pomocí služby Amazon Message Delivery Service. Pokud sledujete provoz, můžete vidět své instance Amazon EC2 a jakékoli servery na místě nebo virtuální počítače ve vašem hybridním systému a komunikovat s koncovými body zpráv ec2.

Instalace agenta SSM:

Agent SSM je ve výchozím nastavení nainstalován na některé instance EC2 a Amazon System Images (AMI), jako jsou Amazon Linux, Amazon Linux 2, Ubuntu 16, Ubuntu 18 a 20 a Amazon 2 ECS optimalizované AMI. Kromě toho můžete SSM nainstalovat ručně z jakékoli oblasti AWS.

Chcete-li jej nainstalovat na Amazon Linux, nejprve si stáhněte instalační program agenta SSM a poté jej spusťte pomocí následujícího příkazu:

[chráněno e-mailem]: ~ $ sudo yum install -y https: // s3.kraj.amazonky.com / amazon-ssm-region / latest / linux_amd64 / amazon-ssm-agent.ot / minVe výše uvedeném příkazu „kraj" odráží identifikátor oblasti AWS poskytovaný správcem systémů. Pokud jej nemůžete stáhnout z oblasti, kterou jste zadali, použijte globální URL i.E

[chráněno e-mailem]: ~ $ sudo yum install -y https: // s3.amazonky.com / ec2-downloads-windows / SSMAgent / latest / linux_amd64 / amazon-ssm-agent.ot / minPo instalaci potvrďte, zda je agent spuštěn, pomocí následujícího příkazu:

[chráněno e-mailem]: ~ $ sudo status amazon-ssm-agentPokud výše uvedený příkaz zobrazí, že agent amazon-ssm-agent je zastaven, zkuste tyto příkazy:

[email protected]: ~ $ sudo start amazon-ssm-agent[chráněno e-mailem]: ~ $ sudo status amazon-ssm-agent

Vytvoření profilu instance IAM:

Ve výchozím nastavení AWS Systems Manager nemá oprávnění k provádění akcí ve vašich instancích. Musíte povolit přístup pomocí AWS Identity and Access Management Instant Profile (IAM). Při spuštění kontejner přenáší údaje o poloze IAM na instanci Amazon EC2, která se nazývá profil instance. Tato podmínka se vztahuje na schválení všech funkcí AWS Systems Manager. Pokud používáte funkce Správce systému, jako je příkaz Spustit, profil instance se základními oprávněními potřebnými pro Správce relací již lze připojit k vašim instancím. Pokud jsou vaše instance již připojeny k profilu instance, který obsahuje zásady AWSS AmazonSSMManagedInstanceCore AWS, příslušná oprávnění správce relací jsou již vydána. V konkrétních případech však může být nutné změnit oprávnění, aby se do profilu instance přidala oprávnění správce relací. Nejprve otevřete konzolu IAM přihlášením do konzoly pro správu AWS. Nyní klikněte na „Role”Na navigačním panelu. Zde vyberte název pozice, která má být zahrnuta do zásady. Na kartě Oprávnění vyberte Přidat vložené zásady umístěné v dolní části stránky. Klikněte na kartu JSON a nahraďte již stimulovaný obsah následujícím:

"Version": "2012-10-17",

"Prohlášení": [

"Effect": "Allow",

"Akce": [

"ssmmessages: CreateControlChannel",

"ssmmessages: CreateDataChannel",

"ssmmessages: OpenControlChannel",

„ssmmessages: OpenDataChannel“

],

"Resource": "*"

,

"Effect": "Allow",

"Akce": [

„s3: GetEncryptionConfiguration“

],

"Resource": "*"

,

"Effect": "Allow",

"Akce": [

"km: dešifrovat"

],

"Resource": "key-name"

]

Po výměně obsahu klikněte na Zásady kontroly. Na této stránce zadejte název vložené zásady, jako je SessionManagerPermissions, pod možnost Název. Poté proveďte volbu Vytvořit zásadu.

Aktualizace rozhraní příkazového řádku:

Chcete-li stáhnout verzi 2 AWS CLI z příkazového řádku systému Linux, nejprve stáhněte instalační soubor pomocí příkazu curl:

[chráněno e-mailem]: ~ $ curl "https: // awscli.amazonky.com / awscli-exe-linux-x86_64.zip "-o" awscliv2.zip "Rozbalte instalační program pomocí tohoto příkazu:

[chráněno e-mailem]: ~ $ unzip awscliv2.zipChcete-li zajistit, aby byla aktualizace povolena na stejném místě jako již nainstalovaný AWS CLI verze 2, najděte existující symbolický odkaz pomocí příkazu which a instalační adresář pomocí příkazu ls takto:

[chráněno e-mailem]: ~ $, které aws[chráněno e-mailem]: ~ $ ls -l / usr / local / bin / aws

Vytvořte příkaz install pomocí těchto symbolických odkazů a informací o adresáři a poté potvrďte instalaci pomocí následujících příkazů:

[chráněno e-mailem]: ~ $ sudo ./ aws / install --bin-dir / usr / local / bin --install-dir / usr / local / aws-cli --update[chráněno e-mailem]: ~ $ aws --version

Instalace pluginu Session Manager:

Nainstalujte si na svůj lokální počítač plugin Session Manager, pokud chcete k zahájení a ukončení relací použít rozhraní AWS CLI. Chcete-li nainstalovat tento plugin v systému Linux, nejprve si stáhněte balíček RPM a poté jej nainstalujte pomocí následujícího pořadí příkazů:

[chráněno e-mailem]: ~ $ curl "https: // s3.amazonky.com / session-manager-downloads / plugin / latest / linux_64bit / session-manager-plugin.rpm "-o" plugin správce relací.ot / min "[chráněno e-mailem]: ~ $ sudo yum install -y session-manager-plugin. ot / min

Po instalaci balíčku můžete pomocí následujícího příkazu potvrdit, zda je plugin úspěšně nainstalován nebo ne:

[chráněno e-mailem]: ~ $ session-manager-pluginNEBO

[chráněno e-mailem]: ~ $ aws ssm start-session - cílové ID-instance-máte-oprávnění-pro-přístupAktualizace konfiguračního souboru SSH místního hostitele:

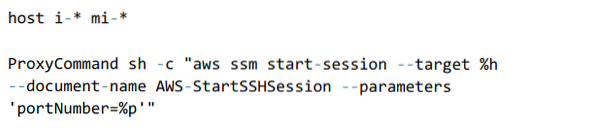

Změňte konfigurační soubor SSH tak, aby umožnil příkazu proxy spustit relaci Správce relací a předat všechna data prostřednictvím připojení. Přidejte tento kód do konfiguračního souboru SSH se stavem „~ /.ssh / config ”:

Pomocí SCP a SSH:

Nyní budete připraveni odeslat připojení SSH a SCP s vašimi cloudovými vlastnostmi přímo z vašeho blízkého počítače po dokončení výše zmíněných kroků.

Získejte ID instance cloudu. Toho lze dosáhnout pomocí konzoly pro správu AWS nebo pomocí následujícího příkazu:

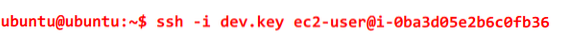

[chráněno e-mailem]: ~ $ aws ec2 popsat-instanceSSH lze spustit jako obvykle pomocí instance-id jako názvu hostitele a příkazový řádek SSH se přepíná takto:

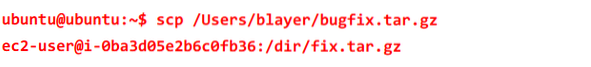

Nyní lze soubory snadno přenášet na vzdálený stroj bez potřeby mezistupně pomocí SCP.

Závěr:

Uživatelé se roky spolehli na brány firewall, aby mohli bezpečně přistupovat k cloudovému obsahu, ale tyto možnosti mají problémy s šifrováním a správou. I když je neměnná infrastruktura ideálním cílem z různých důvodů, v určitých případech vyžaduje vytvoření nebo udržování živého systému kopírování oprav nebo jiných dat do živých instancí a mnoho z nich skončí potřebou se dostat nebo upravit živé systémy. Správce relací AWS Systems Manager umožňuje tuto funkci bez zvláštního vstupu do brány firewall a nutnosti externích řešení, jako je přechodné použití S3.

Phenquestions

Phenquestions