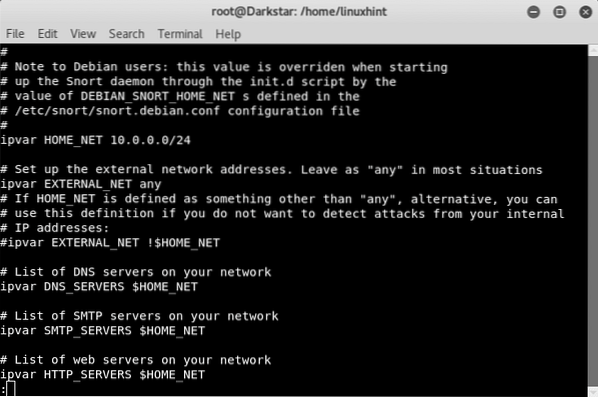

Síť, kterou použijeme pro tento tutoriál, je: 10.0.0.0/24. Upravte svůj / etc / snort / snort.soubor conf a nahraďte „any“ vedle $ HOME_NET informacemi o vaší síti, jak je ukázáno na příkladu obrazovky níže:

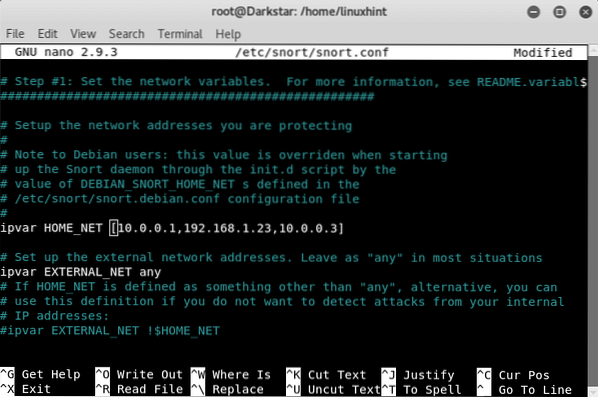

Alternativně můžete také definovat konkrétní adresy IP, které chcete sledovat oddělené čárkou mezi [], jak je znázorněno na tomto snímku obrazovky:

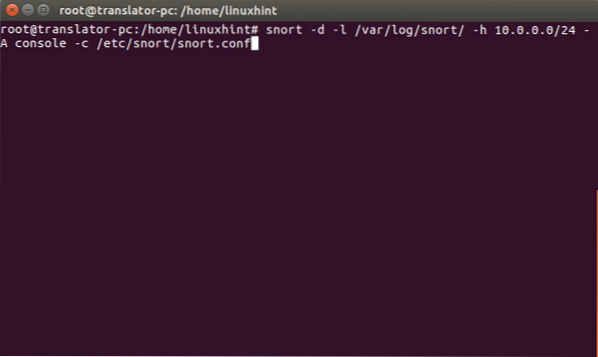

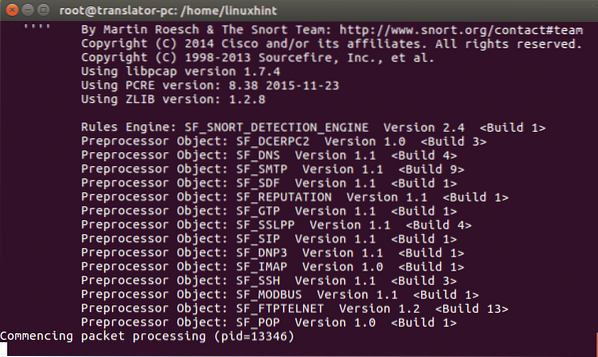

Pojďme začít a spusťte tento příkaz na příkazovém řádku:

# snort -d -l / var / log / snort / -h 10.0.0.0/24 -A konzole -c / etc / snort / snort.konfKde:

d = řekne odfrknutí, aby zobrazilo data

l = určuje adresář protokolů

h = specifikuje monitorovanou síť

A = instruuje snort, aby tiskl upozornění v konzole

c = určuje Snort konfigurační soubor

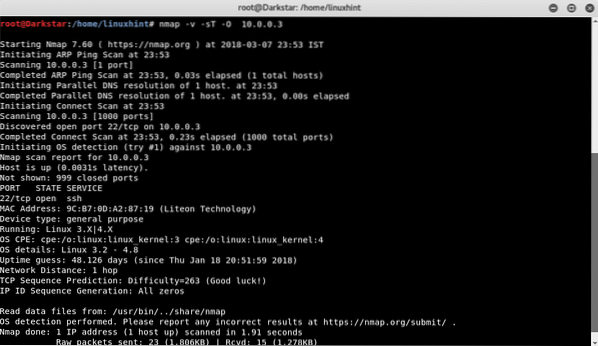

Umožňuje spustit rychlé skenování z jiného zařízení pomocí nmap:

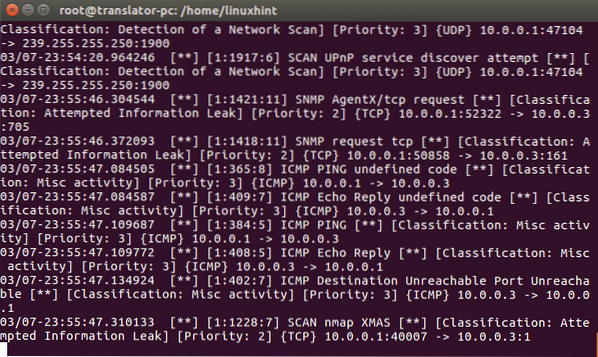

A uvidíme, co se stane v konzole snort:

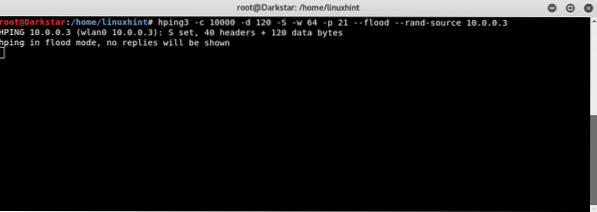

Snort detekoval skenování, nyní také z jiného zařízení umožňuje útok pomocí DoS pomocí hping3

# hping3 -c 10000 -d 120 -S -w 64 -p 21 --flood --rand-source 10.0.0.3

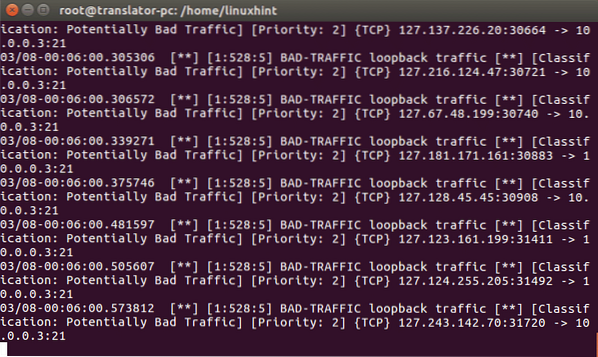

Zařízení zobrazující Snort detekuje špatný provoz, jak je znázorněno zde:

Protože jsme instruovali Snorta, aby ukládal protokoly, můžeme je číst spuštěním:

# odfrknout -rÚvod do pravidel Snort

Snortův režim NIDS funguje na základě pravidel specifikovaných v / etc / snort / snort.soubor conf.

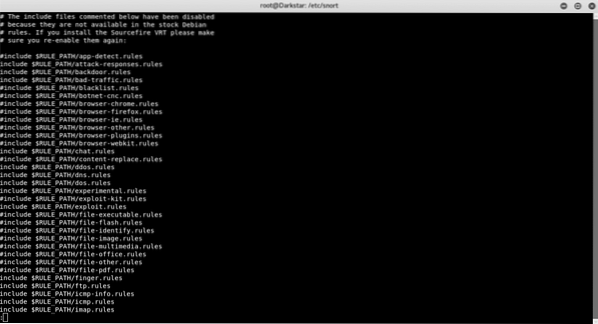

V odfrknutí.conf soubor můžeme najít komentovaná a nekomentovaná pravidla, jak vidíte níže:

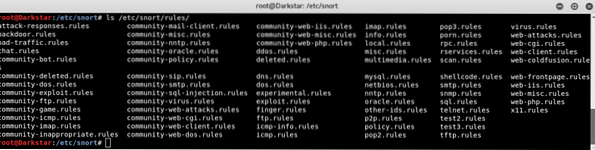

Cesta k pravidlům je obvykle / etc / snort / rules, zde najdeme soubory pravidel:

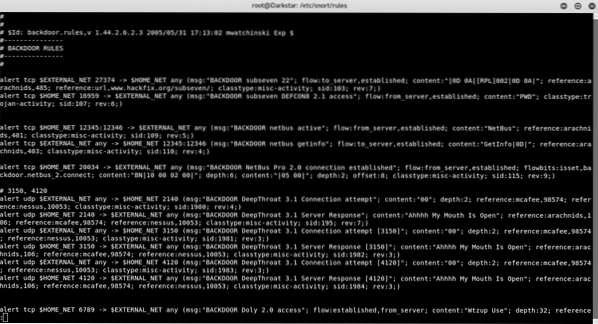

Podívejme se na pravidla pro zadní vrátka:

Existuje několik pravidel, která zabraňují útokům zadních vrátek, překvapivě existuje pravidlo proti NetBus, trojskému koni, který se stal populárním před několika desítkami let, pojďme se na něj podívat a vysvětlím jeho části a jak to funguje:

upozornění tcp $ HOME_NET 20034 -> $ EXTERNAL_NET libovolné (zpráva: "BACKDOOR NetBus Pro 2.0 připojenízřízeno "; tok: ze_serveru, zřízeno;

flowbits: isset, backdoor.netbus_2.připojit; obsah: "BN | 10 00 02 00 |"; hloubka: 6; obsah: "|

05 00 | "; depth: 2; offset: 8; classtype: misc-activity; sid: 115; rev: 9;)

Toto pravidlo dává pokyn snortu, aby upozornil na připojení TCP na portu 20034 přenášející do libovolného zdroje v externí síti.

-> = určuje směr provozu, v tomto případě z naší chráněné sítě na externí

zpráva = Instruuje výstrahu, aby při zobrazení zahrnovala konkrétní zprávu

obsah = hledat konkrétní obsah v paketu. Může obsahovat text, pokud je mezi „“, nebo binární data, pokud je mezi | |

hloubka = Intenzita analýzy, v pravidle výše vidíme dva různé parametry pro dva různé obsahy

offset = řekne Snortovi počáteční bajt každého paketu, aby zahájil vyhledávání obsahu

typ třídy = říká, na jaký druh útoku Snort upozorňuje

sid: 115 = identifikátor pravidla

Vytváření vlastního pravidla

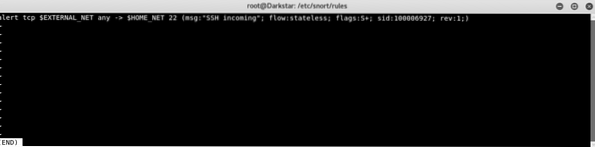

Nyní vytvoříme nové pravidlo pro upozornění na příchozí připojení SSH. Otevřeno / etc / snort / rules / yourrule.pravidla, a uvnitř vložte následující text:

upozornění tcp $ EXTERNAL_NET libovolné -> $ HOME_NET 22 (zpráva: "SSH příchozí";tok: bez státní příslušnosti; příznaky: S +; sid: 100006927; rev: 1;)

Říkáme Snortovi, aby varoval před jakýmkoli připojením tcp z jakéhokoli externího zdroje k našemu portu ssh (v tomto případě výchozímu portu), včetně textové zprávy „SSH INCOMING“, kde bez státní příslušnosti dává Snortovi pokyn ignorovat stav připojení.

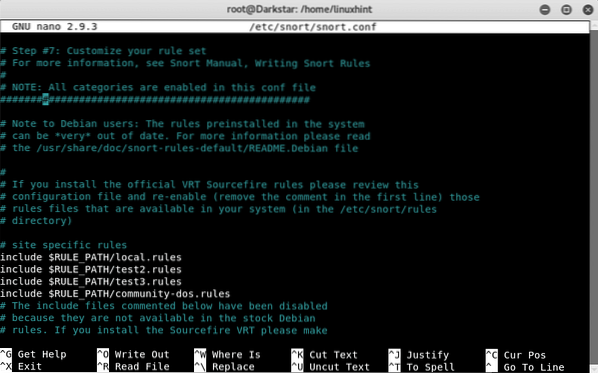

Nyní musíme do našeho pravidla přidat pravidlo, které jsme vytvořili / etc / snort / snort.konf soubor. Otevřete konfigurační soubor v editoru a vyhledejte # 7, což je část s pravidly. Přidejte nekomentované pravidlo jako na obrázku výše přidáním:

zahrnout $ RULE_PATH / yourrule.pravidlaMísto „yourrule“.pravidla “, nastavte název souboru, v mém případě ano test3.pravidla.

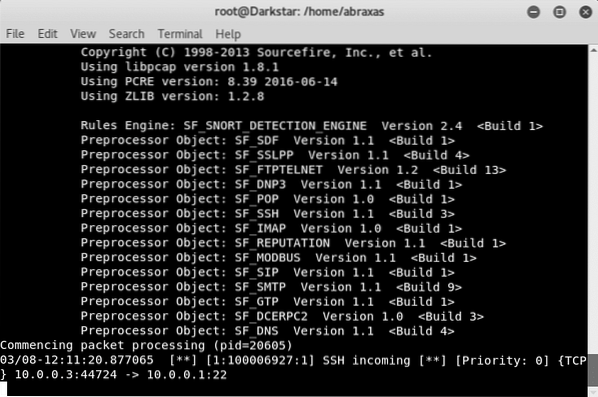

Jakmile je hotovo, spusťte znovu Snort a uvidíte, co se stane.

#snort -d -l / var / log / snort / -h 10.0.0.0/24 -A konzole -c / etc / snort / snort.konfssh do vašeho zařízení z jiného zařízení a uvidíte, co se stane:

Vidíte, že byl detekován příchozí SSH.

V této lekci doufám, že víte, jak vytvořit základní pravidla a použít je k detekci aktivity v systému. Podívejte se také na výukový program Jak nastavení odfrknout a začít používat a stejný tutoriál dostupný ve španělštině na Linuxu.lat.

Phenquestions

Phenquestions