Nikto provádí na webu více než 6700 testů. Obrovský počet testů jak na chyby zabezpečení, tak na špatně nakonfigurované webové servery z něj dělá zařízení pro většinu bezpečnostních odborníků a testerů. Nikto lze použít k testování webového serveru a webového serveru nebo virtuálního hostitele na známé chyby zabezpečení a nesprávnou konfiguraci souborů, programů a serverů. Může objevit přehlédnutý obsah nebo skripty a další obtížně identifikovatelné problémy z vnějšího pohledu.

Instalace

Instalace Nikto v systému Ubuntu je v zásadě přímočarý, protože balíček je již přístupný ve výchozích úložištích.

Nejprve k aktualizaci systémových úložišť použijeme následující příkaz:

[chráněno e-mailem]: ~ $ sudo apt-get update && sudo apt-get upgradePo aktualizaci systému. Nyní spusťte následující příkaz k instalaci Nikto.

[email protected]: ~ $ sudo apt-get install nikto -yPo dokončení instalačního procesu zkontrolujte pomocí následujícího příkazu, zda je nikdo nainstalován správně nebo ne:

[email protected]: ~ $ nikto- Nikto v2.1.6

------------------------------------------------------------

Pokud příkaz udává číslo verze Nikto to znamená, že instalace byla úspěšná.

Používání

Nyní uvidíme, jak můžeme použít Nikto s různými možnostmi příkazového řádku k provádění webového skenování.

Nikto obecně ke skenování vyžaduje pouze hostitele, kterého lze specifikovat -h nebo -hostitel možnost například pokud potřebujeme skenovat stroj, jehož IP je 192.168.30.128 spustíme Nikto následujícím způsobem a skenování bude vypadat asi takto:

[chráněno e-mailem]: ~ $ nikto -h 192.168.30.128- Nikto v2.1.6

------------------------------------------------------------

+ Cílová IP: 192.168.30.128

+ Cílový název hostitele: 192.168.30.128

+ Cílový port: 80

+ Čas zahájení: 2020-04-11 10:01:45 (GMT0)

------------------------------------------------------------

+ Server: nginx / 1.14.0 (Ubuntu)

... snip ..

+ /: Byla nalezena instalace Wordpressu.

+ / wp-login.php: Bylo nalezeno přihlášení k Wordpressu

+ Apache / 2.4.10 se zdá být zastaralý

+ Záhlaví X-XSS-Protection není definováno. Toto záhlaví může odkazovat na agenta uživatele

k ochraně před některými formami XSS

+ Server může unikat inody prostřednictvím ETags

------------------------------------------------------------

+ 1 hostitelé testováni

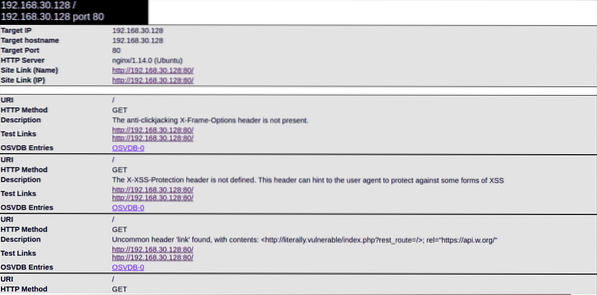

Tento výstup obsahuje mnoho užitečných informací .Nikto zjistil webový server, chyby zabezpečení XSS, informace o php a instalaci WordPress.

OSVDB

Položky v nikdo scan s předponou OSVDB jsou chyby zabezpečení, které jsou hlášeny v databázi Open Source Vulnerability DataBase (podobně jako v jiných databázích zranitelnosti, jako jsou běžné chyby zabezpečení a ohrožení, národní databáze zranitelnosti atd.).Ty mohou přijít docela užitečné na základě jejich skóre závažnosti ,

Specifikace portů

Jak můžete vidět z výše uvedených výsledků, pokud port není zadán, Nikto ve výchozím nastavení prohledá port 80 . Pokud webový server běží na jiném portu, musíte zadat číslo portu pomocí -p nebo -přístav volba.

[chráněno e-mailem]: ~ $ nikto -h 192.168.30.128 -p 65535- Nikto v2.1.6

------------------------------------------------------------

+ Cílová IP: 192.168.30.128

+ Cílový název hostitele: 192.168.30.128

+ Cílový port: 65535

+ Čas zahájení: 2020-04-11 10:57:42 (GMT0)

------------------------------------------------------------

+ Server: Apache / 2.4.29 (Ubuntu)

+ Záhlaví X-Frame-Options proti kliknutí není k dispozici.

+ Apache / 2.4.29 se zdá být zastaralý

+ OSVDB-3233: / icons / README: Byl nalezen výchozí soubor Apache.

+ Povolené metody HTTP: OPTIONS, HEAD, GET, POST

1 hostitel skenován…

Z výše uvedených informací vidíme, že existují některé záhlaví, která pomáhají určit, jak je web nakonfigurován. Některé šťavnaté informace můžete získat také z tajných adresářů.

Můžete zadat více portů pomocí čárky jako:

[chráněno e-mailem]: ~ $ nikto -h 192.168.30.128 -p 65535,65536Nebo můžete zadat řadu portů, jako jsou:

[chráněno e-mailem]: ~ $ nikto -h 192.168.30.128 -p 65535-65545Použití URL k určení cílového hostitele

K určení cíle pomocí jeho adresy URL použijeme příkaz:

[chráněno e-mailem]: ~ $ nikto -h http: // www.příklad.comNikto výsledky skenování lze exportovat v různých formátech jako CSV, HTML, XML atd. Chcete-li uložit výsledky v určitém výstupním formátu, musíte zadat -o (výstup) možnost a také -f (formát) volba.

Příklad:

[chráněno e-mailem]: ~ $ nikto -h 192.168.30.128-o test.html -F htmlNyní můžeme k přehledu přistupovat pomocí prohlížeče

Parametr ladění

Další slušná součást v Nikto je pravděpodobnost charakterizovat test využívající - Ladění parametr. To vám umožní spustit pouze testy, které potřebujete, což vám může ušetřit spoustu času:

- Nahrání souboru

- Zajímavé soubory / protokoly

- Chybné konfigurace

- Zveřejnění informací

- Injekce (XSS atd.)

- Vzdálené načítání souborů

- Odmítnutí služby (DOS)

- Vzdálené načítání souborů

- Vzdálený shell - provedení příkazu

- SQL Injection

- Bypass ověřování

- Identifikace softwaru

- Vzdálené zahrnutí zdroje

- Provedení zpětného ladění (vše kromě specifikovaných)

Například pro testování vložení SQL a vzdáleného načítání souborů napíšeme následující příkaz:

[chráněno e-mailem]: ~ $ nikto -h 192.168.30.128 -Tuning 79 -o test.html -F htmlSpárování skenů s Metasploit

Jednou z nejúžasnějších věcí na Nikto je, že můžete spárovat výstup skenování s formátem čitelným pro Metasploit. Tímto způsobem můžete využít výstup Nikto v Metasploit k zneužití konkrétní chyby zabezpečení. Chcete-li tak učinit, stačí použít výše uvedené příkazy a připojit -Format msf+ do konce. Pomůže to rychle spárovat data získaná s využitím zbraně.

[email protected]: ~ $ nikto -hZÁVĚR

Nikto je slavný a snadno použitelný nástroj pro hodnocení webového serveru k rychlému odhalení potenciálních problémů a slabých míst. Nikto by mělo být vaším prvním rozhodnutím při testování webových serverů a webových aplikací perem. Nikto filtruje 6700 potenciálně rizikových dokumentů / programů, kontroluje zastaralé formy více než 1250 serverů a upravuje explicitní problémy na více než 270 serverech, jak uvádí web Nikto. Měli byste vědět, že použití nikoho není nenápadný postup znamená, že jej systém detekce narušení může snadno detekovat. Byl vytvořen pro bezpečnostní analýzu, takže utajení nikdy nebylo prioritou.

Phenquestions

Phenquestions