DNS Reconnaissance je část shromažďující informace pro penetrační testování. Používá se tam, kde se provádí penetrační testování. Může shromažďovat a shromažďovat všechny typy informací o záznamech a cílovém serveru. Neovlivňuje žádné IP adresy; proto je nejlepší použít ke kontrole nebo zveřejnění informací o jakékoli síti. To je možné pouze u těch sítí nebo organizací, které nekontrolují provoz DNS. Mezi typy výčtu, které provádějí, patří zónový přenos zpětného vyhledávání domén a standardní záznam o hrubé síle hostitele, výčet, zachycení snoopingu, přiblížení a také Google Luca.

Nástroje:

K shromažďování informací o DNS jsou k dispozici různé nástroje. Následují některé nástroje pro DNS Reconnaissance.

DNSRecon:

Používá se ke shromažďování informací DNS a byl vyvinut skriptem pythonu.

NMAP:

Tento nástroj je k dispozici také v kali a můžete si jej stáhnout z následujícího odkazu

Maltego:

Tento nástroj není k dispozici zdarma. Byl vyvinut Patervou a používá se pro open-source inteligenci a forenzní účely.

DNSEnum:

Tento nástroj se používá k výčtu informací o DNS a k vyhledání nesouvislých bloků IP.

Divoký:

Může se automaticky přenášet do Brute-force z přenosu zóny DNS. K dispozici jsou také online nástroje, jako je DNSdumpster.com, ale mají omezení pouze na 100 domén.

Techniky:

Proveďte přenos zóny DNS: použití této techniky může získat prvořadé informace. Dnes jej však nemůžete použít kvůli implementaci bezpečnostních kontrol organizacemi.

Proveďte hrubou sílu DNS: Nástroj obsahuje soubor se seznamem jmen. Vyzkoušením každé položky v nástroji pro soubory se vyřeší záznamy A, AAA a CNAME proti poskytnuté doméně.

Proveďte zpětné vyhledávání: U daného rozsahu IP provede nástroj CDIR vyhledávání záznamu PTR.

Zóna chůze: Interní záznamy jsou odkryty, pokud zóna není správně nakonfigurována. Tyto informace umožňují hackerům mapovat hostitele sítě.

Ne všechny nástroje mohou provádět dané techniky. K získání ideálních informací je upřednostňováno použití více než jednoho nástroje.

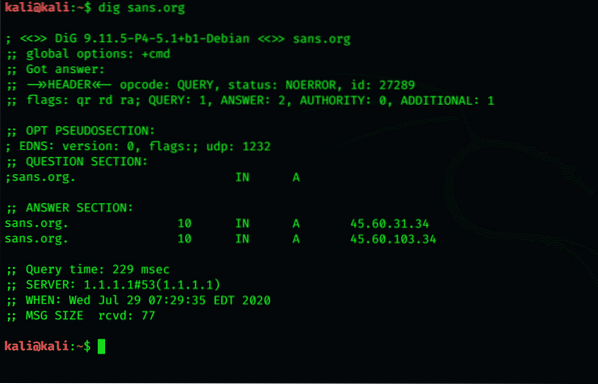

Krok 1 Dig pro informace DNS:

Dig je nástroj, který vám pomůže vyřešit šílené problémy s DNS, protože lidé dělají divné věci a když se pokoušíte nastavit hosting, narazíte na slot. Takže, řeknu vám něco o výkopu. Dig je jednoduchý nástroj, ale má mnoho funkcí, protože DNS má mnoho funkcí, a to, co dig dělá, je nástroj příkazového řádku zabudovaný do Linuxu tím, že si myslí, že existuje port, který najdete pro jiné operační systémy. Je to však rychlý způsob dotazování přímo na různých serverech DNS, abyste zjistili, zda existují záznamy, které se zobrazují odlišně z jednoho místa na druhé. Dig se provádí za účelem získání informací o autoritativním názvu a také k získání názvu serveru.

Pojďme se zabývat SANS.

$ dig sans.org

Můžete vidět, že popadá IP adresu sans.org, i.E., 45.60.31.34

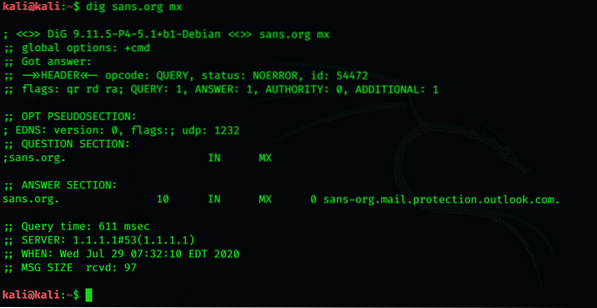

Nyní, pokud chceme najít jejich e-mailové servery, jednoduše přidáme mx na konec příkazu, jak je znázorněno níže:

$ dig sans.org mx

Jak vidíte, pomocí tohoto můžeme přistupovat k e-mailovým serverům, které SANS používá, pokud je někdo ochoten poslat anonymní nebo hromadný e-mail.

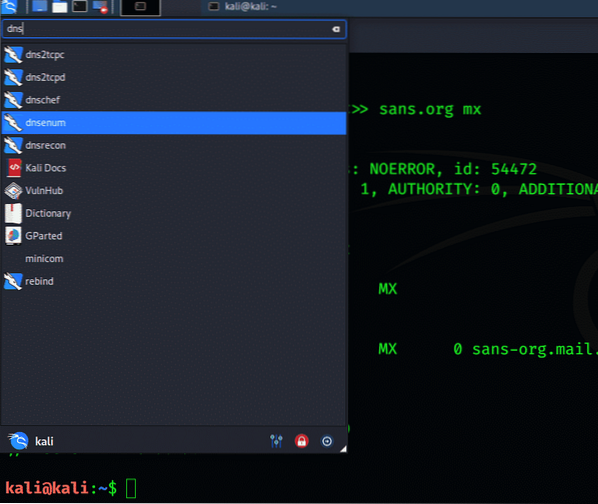

Krok 2 Otevřete Dnsenum

Dnsenum je nástroj, který vlastní Kali a Backtrack a který dělá vše, co udělal, a mnohem více. Kde je najdete? Najdete jej tak, že se v aplikacích přiblížíte k DNSenum.

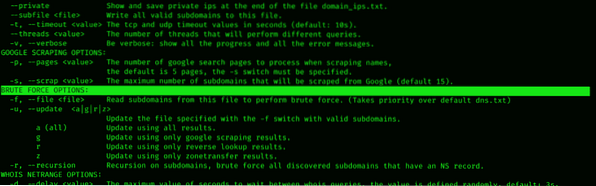

Pokud budete postupovat podle výše uvedeného postupu, otevře se obrazovka nápovědy DNSenum, jak je uvedeno níže. DNSEnum najde subdomény, které jsou skryty před zraky veřejnosti.

Krok 3 Spusťte Dnsenum

Pojďme použít tento jednoduchý, ale účinný nástroj proti SANS a dotazováním na doménu hledáme další informace týkající se jejich serverů a subdomén. Je důležité si všimnout, že celý tento průzkum je pasivní. Oběť nikdy nebude vědět, že ukládáme její systémy, protože se jejích systémů vůbec nedotkneme, jen servery DNS vypadají jako normální provoz.

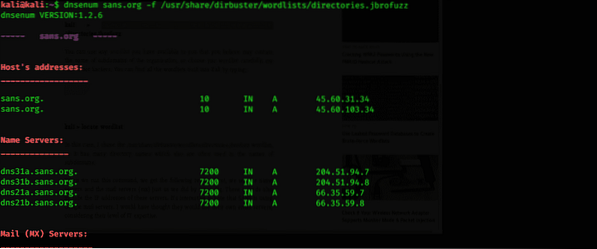

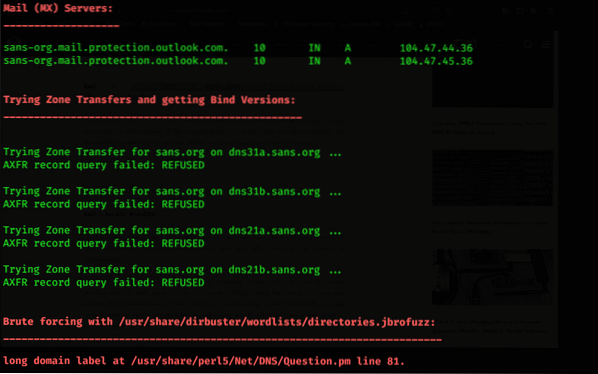

$ dnsenum sans.org -f / usr / share / dirbuster / wordlists / directories.jbrofuzz

Při výběru seznamu slov byste měli být opravdu opatrní. Jsou zde zmíněny téměř všechny subdomény každé organizace. Mohlo by to způsobit, že budete čelit určitým obtížím.

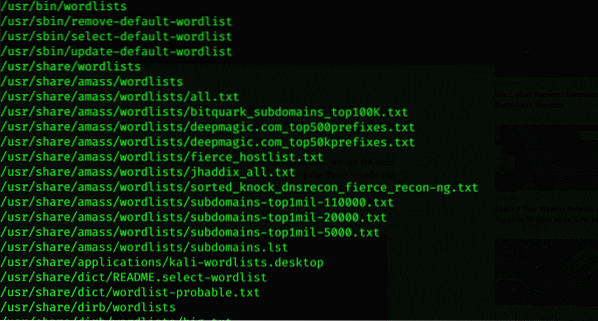

$ vyhledejte seznam slov

Dalším krokem je hledání subdomén v rámci sans org.

S pomocí DNSenum můžeme najít subdomény. Jak již bylo zmíněno dříve, seznam slov je klíčovou součástí vašeho úspěchu. Obecně jsou názvy subdomén jednoduchá rutinní slova, jako je trénink, test atd.

Tento proces je časově náročný, takže je zdlouhavý, ale musíte zůstat v klidu. Wordlist má mnoho výhod. Pomůže vám najít všechny skryté informace o serverech a vše, co skryjete vy. Poskytne vám veškerá data, která jste hledali.

Závěr

Během průzkumu DNS shromažďuje všechny informace na serveru. Na serveru Kali Linux se nejlépe používají nástroje DNS. Doufám, že vám tento krátký popis průzkumu DNS a jeho nástrojů stačí pochopit. Pokud to fungovalo pro vás, můžete je sdílet se svými přáteli.

Phenquestions

Phenquestions