Jedním z příkladů takových útoků je situace, kdy se oběť přihlásí do sítě wifi a útočník ve stejné síti je přiměje, aby na rybářské stránce rozdal své uživatelské údaje. Budeme hovořit zejména o této technice, která je také známá jako phishing.

I když je detekovatelný pomocí autentizace a detekce neoprávněné manipulace, je to běžná taktika, kterou používá mnoho hackerů, kterým se podaří ji vytáhnout na nic netušící. Proto stojí za to vědět, jak to funguje u všech nadšenců kybernetické bezpečnosti.

Abychom byli konkrétnější ohledně demonstrace, kterou zde představujeme, použijeme útoky man in the middle k přesměrování přicházejícího provozu z našeho cíle na falešnou webovou stránku a odhalíme hesla WiFI a uživatelská jména.

Postup

Přestože v kali Linuxu existuje více nástrojů, které jsou vhodné pro provádění útoků MITM, používáme zde Wireshark a Ettercap, které jsou v Kali Linuxu předinstalované. Mohli bychom diskutovat o dalších, které jsme místo toho v budoucnu mohli použít.

Rovněž jsme demonstrovali útok na Kali Linux naživo, což také doporučujeme našim čtenářům použít při provádění tohoto útoku. Je možné, že byste skončili se stejnými výsledky pomocí Kali na VirtualBoxu.

Spusťte Kali Linux

Spusťte stroj Kali Linux, abyste mohli začít.

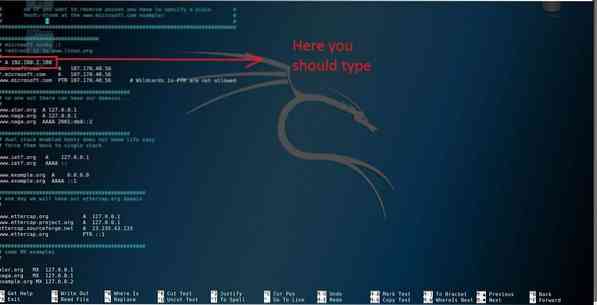

Nastavte konfigurační soubor DNS v Ettercap

Nastavte příkazový terminál a změňte konfiguraci DNS Ettercap zadáním následující syntaxe do editoru podle vašeho výběru.

$ gedit / etc / ettercap / etter.dnsZobrazí se vám konfigurační soubor DNS.

Dále budete muset do terminálu zadat svoji adresu

> * a 10.0.2.15

Zkontrolujte svou IP adresu zadáním ifconfig do nového terminálu, pokud ještě nevíte, co to je.

Chcete-li uložit změny, stiskněte ctrl + x a stiskněte (y) dole.

Připravte server Apache

Nyní přesuneme naši falešnou stránku zabezpečení do umístění na serveru Apache a spustíme ji. Falešnou stránku budete muset přesunout do tohoto adresáře apache.

Spuštěním následujícího příkazu naformátujte adresář HTML:

$ Rm / Var / Www / Html / *Dále budete muset uložit svou falešnou stránku zabezpečení a nahrát ji do adresáře, který jsme zmínili. Chcete-li zahájit nahrávání, zadejte do terminálu následující:

$ mv / root / Desktop / falešný.html / var / www / htmlNyní spusťte server Apache pomocí následujícího příkazu:

$ sudo služba apache2 startUvidíte, že server byl úspěšně spuštěn.

Spoofing s addonem Ettercap

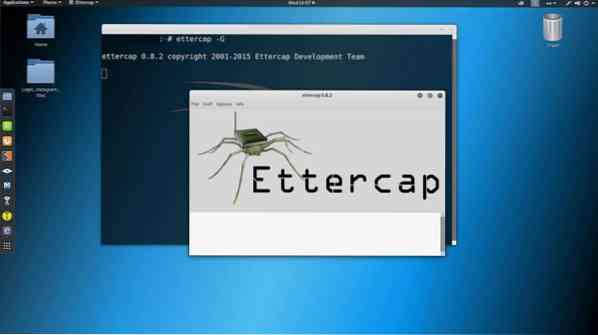

Nyní uvidíme, jak by vstoupil do hry Ettercap. Budeme DNS spoofing s Ettercap. Spusťte aplikaci zadáním:

$ ettercap -G

Vidíte, že se jedná o obslužný program GUI, díky kterému je navigace mnohem jednodušší.

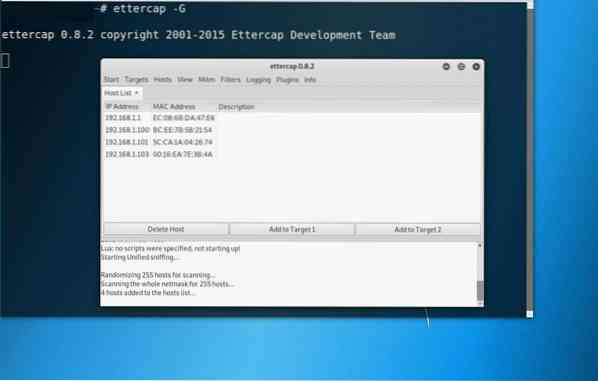

Jakmile se doplněk otevře, stisknete tlačítko „sniff bottom“ a zvolíte United sniffing

Vyberte síťové rozhraní, které právě používáte:

S touto sadou klikněte na karty hostitele a vyberte jeden ze seznamů. Pokud není k dispozici žádný vhodný hostitel, můžete kliknutím na hostitele skenování zobrazit další možnosti.

Dále označte oběť jako cíl 1 a svou IP adresu jako cíl 1. Oběť můžete určit kliknutím na ikonu cíl dva-tlačítko a potom dále přidat do cílového tlačítka.

Dále stiskněte kartu mtbm a vyberte otravu ARP.

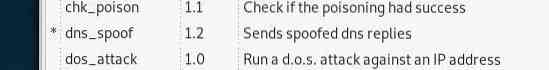

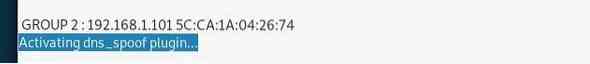

Nyní přejděte na kartu Pluginy a klikněte na část „Správa pluginů“ a poté aktivujte spoofing DNS.

Poté přejděte do nabídky Start, kde můžete s útokem konečně začít.

Chytání provozu Https pomocí Wireshark

To je místo, kde to vše vyvrcholí některými akčními a relevantními výsledky.

Budeme používat Wireshark, abychom přilákali provoz https a pokusili se získat hesla z něj.

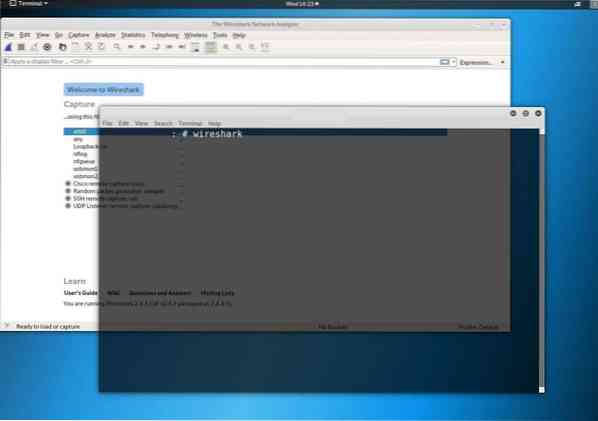

Chcete-li spustit Wireshark, přivolat nový terminál a vstoupit do Wireshark.

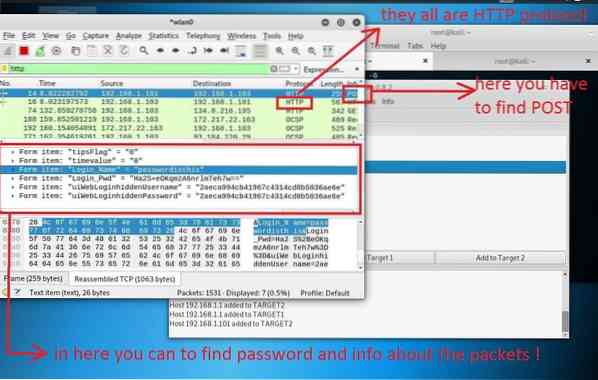

Když je Wireshark spuštěný, musíte mu dát pokyn k odfiltrování jakýchkoli přenosových paketů jiných než paketů https zadáním protokolu HTTP do filtru Použít zobrazení a stisknutím klávesy Enter.

Nyní Wireshark bude ignorovat všechny ostatní pakety a zachytí pouze https pakety

Nyní dávejte pozor na každý a každý paket, který ve svém popisu obsahuje slovo „post“:

Závěr

Když mluvíme o hackování, MITM je obrovská oblast odborných znalostí. Jeden konkrétní typ útoku MITM má několik různých jedinečných způsobů, jak k nim lze přistupovat, a totéž platí pro phishingové útoky.

Podívali jsme se na nejjednodušší, ale velmi efektivní způsob, jak získat spoustu šťavnatých informací, které mohou mít budoucí vyhlídky. Kali Linux od svého vydání v roce 2013 učinil tento druh věcí opravdu snadným a jeho vestavěné nástroje slouží jednomu či druhému účelu.

Každopádně to je zatím vše. Doufám, že vám tento rychlý výukový program pomohl, a doufejme, že vám pomohl začít s phishingovými útoky. Držte se a získejte další výukové programy o útocích MITM.

Phenquestions

Phenquestions