Rychlý úvod do hry Fierce

Dnes představíme Fierce, skvělý nástroj pro mapování sítě a skenování portů. Fierce, který se často používá k vyhledání nesouvislého prostoru IP a názvů hostitelů v sítích, je mnohem víc než jen jednoduchý skener IP nebo nástroj DDoS. Je to skvělý průzkumný nástroj, který používají komunity whitehatů po celém světě.

Fierce je speciálně navržen pro podnikové sítě a používá se k objevování pravděpodobných cílů v sítích jejich systémů. Fierce je schopen skenovat domény během několika minut a stává se preferovaným nástrojem pro provádění kontrol zranitelnosti ve velkých sítích.

Atributy

Mezi jeho definující funkce patří:

- provádí zpětné vyhledávání pro zadaný rozsah

- Skenování interních a externích rozsahů IP adres

- Je schopen provádět celé skenování třídy C

- výčet DNS záznamů o cílech

- Vynikající schopnosti hrubou silou ve spojení s zpětným vyhledáváním, pokud by hrubá síla nedokázala najít více hostitelů

- Zjišťování jmenných serverů a útok Zone Transfer

Chcete-li zobrazit další podrobnosti o funkcích a nástrojích tohoto zázraku softwarového inženýrství, spusťte na něm příznak -h.

Jak Fierce provádí skenování

Přestože je tak vynalézavým a účinným nástrojem pro průzkum, jeho práce je poměrně jednoduchá. Spustí proces skenování útoky hrubou silou, pokud není možné, aby snadno provedl zónový přenos cílové domény. Fierce používá předem určený seznam slov, který obsahuje možné subdomény, které dokáže detekovat. Pokud subdoména není na seznamu, nebude detekována.

Provádění základního skenování pomocí Fierce

Ukažme si, jak Fierce funguje s jednoduchým skenováním s výchozím nastavením. Zde provádíme základní skenování (název webové stránky.com). Chcete-li zahájit skenování, zadejte:

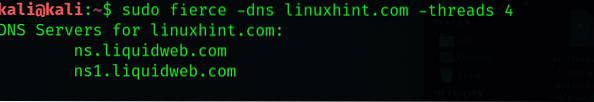

$ divoký -dns linuxhint.com-vlákna 4

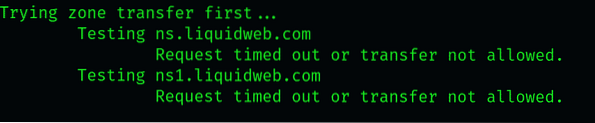

Skenování se zeptá na názvy serverů, na kterých je cílový web hostován. Dále se pokusí o zónový přenos proti těmto serverům, který s největší pravděpodobností selže, ale ve výjimečných případech může fungovat. Je to většinou proto, že dotazy DNS prováděné skenováním končí proti serverům třetích stran.

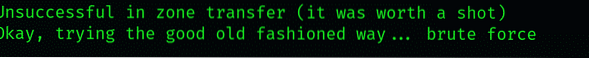

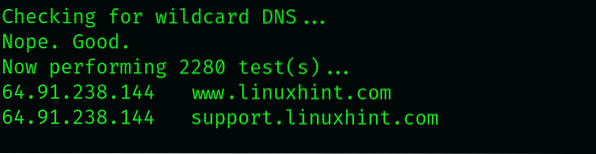

Pokud se přenos zóny nezdaří, pokusí se sken vyhledat zástupný záznam A, který je relevantní, protože obsahuje seznam všech subdomén, které jsou automaticky přiřazeny k adrese IP. Záznamy DNS A vypadají asi takto:

Tyto záznamy mohou nebo nemusí existovat pro konkrétní web, ale pokud ano (řekněme pro web zvaný náš web), budou vypadat asi takto:

Všimněte si, jak to ukazuje, že teplota byla vyřešena na.b.C.d. To je částečně způsobeno skutečností, že v DNS hodnota * řeší subdoménu na její IP adresu. Pokusy o brutální vynucení subdomén prováděných tímto typem záznamu jsou obvykle přetrvávány a neutralizovány. Přesto můžeme získat některá relevantní data hledáním dalších hodnot.

Například můžete zjistit, zda je subdoména legitimní, když se podíváte na adresu IP, na kterou je vyřešen. Pokud se několik adres URL vyřeší na konkrétní adresu IP, pravděpodobně propadnou, aby chránily server před skenováním, jako je ten, který zde provádíme. Webové stránky s jedinečnými hodnotami IP jsou obvykle skutečné.

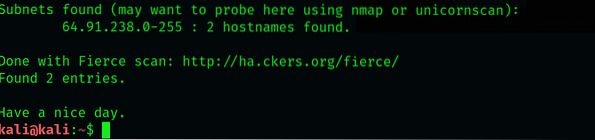

Pokud přejdete k dalším výsledkům skenování, uvidíte, že z 1594 slov, která jsme zkontrolovali, bylo zjištěno 11 záznamů. V našem případě jsme našli jeden záznam (c.xkcd.com), které obsahovaly důležité informace po důkladné kontrole. Podívejme se, co pro nás tato položka má.

Při pohledu na některé informace zde lze poznat, že některé z nich mohou být subdomény, které Fierce nezjistil. Můžeme odtud použít úryvky ke zlepšení našeho seznamu slov, který skenování používá k detekci subdomén.

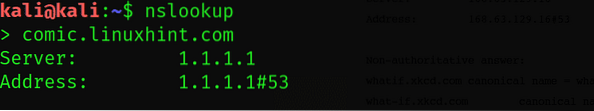

Dáme pokyn Fierce provést fwd a reverzní DNS vyhledávání pomocí příkazu nslookup.

$ nslookup

Obslužný program nslookup zkontroloval komiks.linuxhint.subdoména com a nepodařilo se získat žádné výsledky. Je to však otázka kontroly whatif.linuxhint.subdoména com přinesla některé podstatné výsledky: jmenovitě CN a A rekordní odpověď.

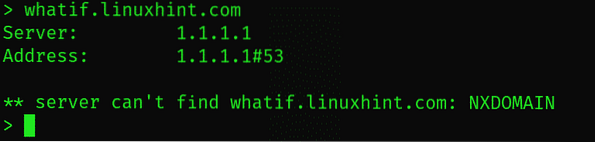

$ nslookup> whatif.linuxhint.com

Pojďme se dobře podívat na „whatif.linuxhint.výsledky subdomény com

Věnujte pozornost záznamu CNAME, což je v podstatě přesměrování. Například pokud CNAME obdrží dotaz na whatif.xkcd.com, přesměruje požadavek na podobnou fiktivní subdoménu. Existují pak další dva záznamy CNAME, které nakonec přistoupí k požadavku na prod.i.ssl.globální.rychle.síť, která je na IP adrese, jak je vidět z posledního záznamu A.

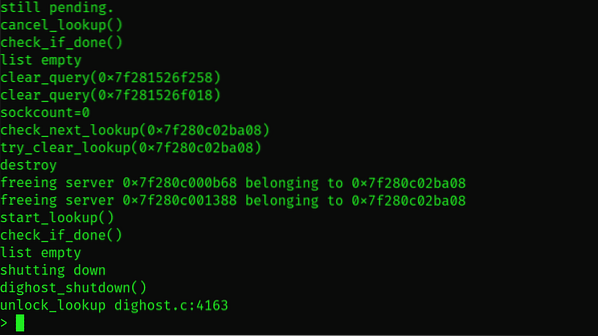

Můžete vstoupit do podrobného režimu nslookup zadáním nslookup type set d2, abyste viděli výsledky mnohem podrobněji.

$ nslookup> nastavit d2$ nslookup> whatif.linuxhint.com

Důrazně doporučujeme, abyste se seznámili s příkazem nslookup. Je k dispozici ve všech populárních operačních systémech a ušetří vám spoustu času při zkoumání serveru pro subdomény.

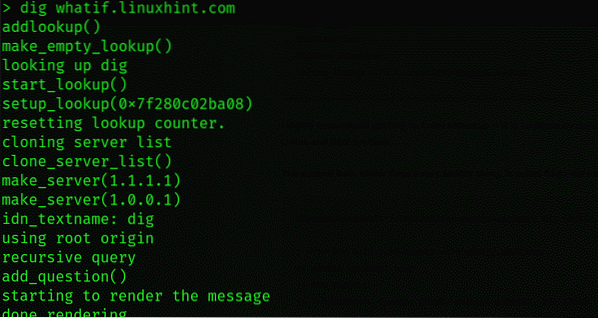

Existuje další skvělý nástroj s názvem dig, který má podobnou funkci. Aktivujte dig a zobrazí se následující:

$ nslookup> dig whatif.linuxhint.com

S vrácenými adresami IP se můžeme dostat k dalším užitečným informacím o sítích, které jsme skenovali. Pokud bychom prováděli test pro společnost, mohli bychom mít nějakou představu o jejich veřejném IP prostoru a mohli bychom požadovat vyšetřování souvisejících Ips pro vyšetřování.

Abych to shrnul:

Jak jsme již zmínili, Fierce je mnohem víc než jednoduchý síťový skener. Níže uvádíme některé příkazy a jejich použití; Doporučuji si to vyzkoušet dál.

- Seznamy slov - zadáte soubor se seznamem slov, který má prohledat na serveru subdomény.

- připojit - Tato funkce naváže spojení s identifikovanými subdoménami během kontroly

- delay - určuje zpoždění v sekundách mezi dotazy na server

- dnsserver - odeslání požadavků dnsserver

- soubor - stáhne výsledky kontroly do zadaného adresáře

Phenquestions

Phenquestions