Vzhledem k tomu, že v síti HTTP je zapojeno několik připojení TCP, často existuje metoda spojená s identifikací uživatelů webu. Zda je konkrétní metoda vhodná, určuje token relace odeslaný webovým serverem do prohlížeče uživatele po úspěšném ověření. ID relace nebo token relace je řetězec různé délky daný návštěvníkovi při jeho první návštěvě webu. Existuje mnoho způsobů, jak začlenit ID relace; lze jej zapracovat do adresy URL nebo záhlaví přijatého požadavku https nebo uložit jako cookie.

Většina relací prohlížeče a webových aplikací je citlivých na útoky ID relace, i když většinu lze použít k únosu téměř jakéhokoli systému venku.

Útoky únosů relací nebo útoky únosů souborů cookie, krádež nebo imitace tokenu relace za účelem získání přístupu do systému.

Existuje několik různých způsobů narušení tokenu relace:

- Předpovídáním slabého tokenu relace

- Čicháním relace

- Prostřednictvím útoků na straně klienta (XSS, škodlivé kódy JavaScript, trojské koně atd.)

- Prostřednictvím útoků typu man-in-the-middle (MITM) (phishing atd.)

Tento článek poskytuje krátkého průvodce prováděním relace testování perem, která kontroluje, zda je systém náchylný k výše uvedeným útokům.

Některé předpoklady:

- Předem stanovený měkký cíl, na kterém bude tento test proveden

- Místní počítač s nainstalovanou aktuální verzí systému Kali Linux

- Webový prohlížeč

Přesněji řečeno, budeme používat integrované nástroje Ettercap, Hamster a Ferret známé pro jejich použití při provádění útoků MITM.

Zapalte Ettercap

Nejprve se budeme muset připravit na útok:

Otevřete nástroj Ettercap v systému Kali Linux. Chcete-li s ním pracovat v grafickém uživatelském rozhraní, otevřete terminál a zadejte:

$ ettercap -G

Zobrazí se okno Ettercap GUI. Přejděte do nabídky a vyberte možnost „sniff> unisniff“, jak je znázorněno v následujícím okně:

Dále otevřete nový terminál, aniž byste zavřeli druhý, a zadejte následující příkaz:

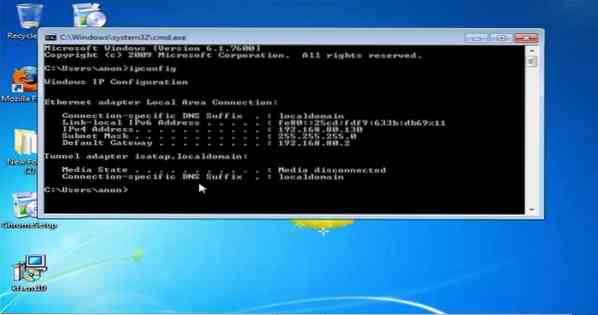

$ ifconfigPo zadání výše uvedeného příkazu se zobrazí vaše výchozí síťové rozhraní. Nyní jej zkopírujte a vyberte v nabídce Ettercap.

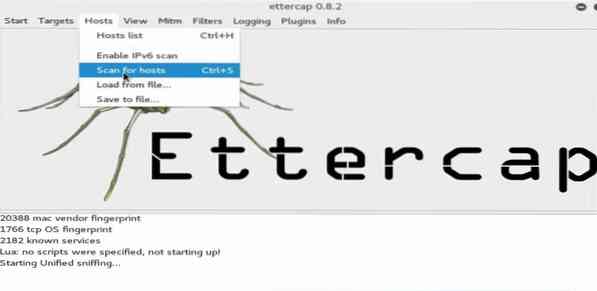

Po dokončení klikněte na tlačítko „hostitel“ v nabídce a vyberte možnost „vyhledat hostitele“. Poté počkejte, dokud není skenování dokončeno.

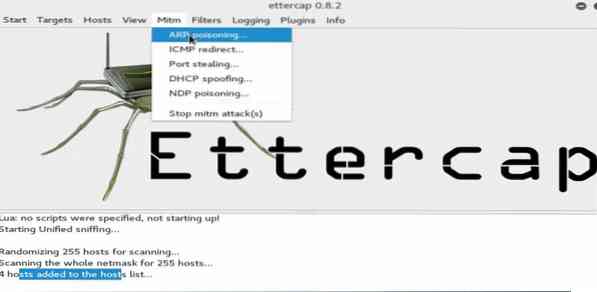

Zde se zobrazí výsledky. V podnabídce klikněte na kartu MITM a vyberte možnost „Otrava ARP.''

Dále dejte stroji pokyn pomocí karty možností, která se právě objevila. Zaškrtnutím políčka vedle ní povolte možnost „čichat vzdálenou síť“.

Poté stiskněte z nabídky tlačítko Start a proveďte útok. Vaše zařízení se nyní zapojí do čichání pro všechny systémy připojené k vaší vzdálené síti.

Nyní, když je ettercap připraven k útoku, nechejte jej běžet na pozadí a pokračujte ve spuštění nástroje Ferret.

Spusťte plugin Ferret

Chcete-li spustit plugin Ferret, otevřete nový terminál, zadejte následující syntaxi a stiskněte klávesu Enter:

$ fretka -i eth0

Nyní jste také úspěšně spustili nástroj na fretky. Dále toto okno minimalizujeme a spustíme plugin Hamster.

Spusťte křečka

Spusťte křečka zadáním následujícího do nového příkazového terminálu:

$ křeček

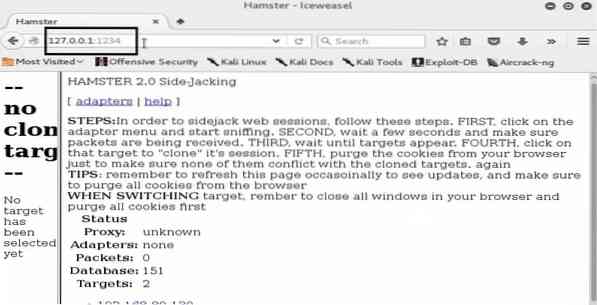

Tím se naslouchá zpětné smyčce IP, což je v našem případě [IP adresa] a [číslo portu]

Dále spusťte webový prohlížeč a do jeho URL terminálu zadejte číslo portu a IP zpětné smyčky pro nastavení webového rozhraní pro Hamstera:

S připravenou utilitou Hamster nyní musíme nakonfigurovat adaptéry. Přejděte na možnosti v nabídce prohlížeče a klikněte na „eth0“ a počkejte, až prohlížeč přijde s některými výsledky:

Jakmile se objeví, pečlivě zkontrolujte výsledky. Uvidíte spoustu IP adres, včetně vaší vlastní.

Zde jsme jako náš cíl určili místní počítač (s operačním systémem Windows 7 OS) v naší síti a jeho IP se také zobrazí ve výsledcích, které se zobrazují. Zkontrolujte, zda je zjištěna adresa IP vašeho cílového počítače.

Dále vybereme cílovou IP adresu ve webovém rozhraní křečka. Zobrazí se vám soubory cookie a relace zaznamenané v prohlížeči.

Podívejte se na webovou historii oběti

Kliknutím na každý ze zaznamenaných souborů cookie můžete zjistit, co se děje v relacích, ke kterým webům bylo přistupováno, soukromé protokoly chatu uživatele, historie přenosu souborů atd. Zde můžete extrahovat spoustu informací, protože pravděpodobně budete mít spoustu cookies.

Pohněte se a uvidíte, co vás může dostat do rukou. A pamatujte, všechno, co můžete v systému dělat, co zde testujete perem, může udělat i hacker, což ukazuje, jak náchylný může být systém k tak jednoduchým útokům.

Závěr

Doufejme, že vám tato příručka pomohla s provedením vašeho prvního útoku na ID relace. Budeme hned zpátky s dalšími návody na útoky ID relací, takže se vracejte pro další aktualizace a mezitím se podívejte na články týkající se útoků MITM na našem blogu.

Phenquestions

Phenquestions