Bezpečnostní - Strana 4

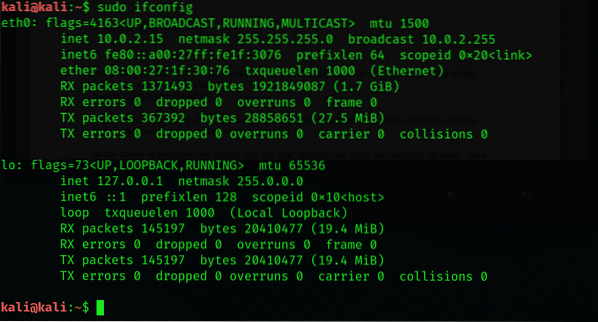

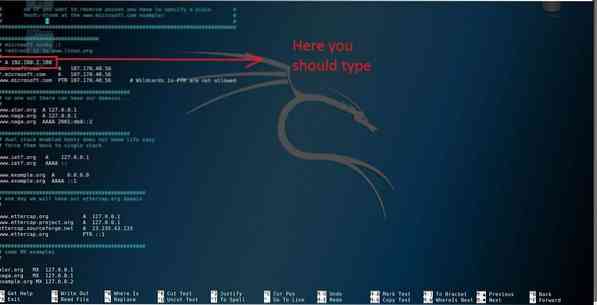

ARP spoofing pomocí útoku typu man-in-the-middle

Představení člověka uprostřed útoků s Kali Linuxem Útoky Man in the Middle jsou jedny z nejčastěji používaných útoků na síťové routery. Používají se v...

Muž uprostřed útočí

Pravděpodobně jste již obeznámeni s mužem uprostřed útoků: útočník tajně zachytí zprávy mezi dvěma stranami tak, že každou z nich podvede, aby si mysl...

Útoky únosu relace

Útoky únosů relací využívají platnou webovou relaci k získání přístupu k počítačové síti nebo systému. Únos relace je také neformálně známý jako únos ...

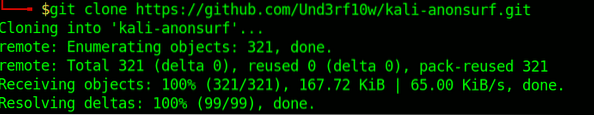

Anonsurf

Plačící oči vždy ohrožovaly soukromí uživatelů. Ať už jde o průměrného uživatele počítače nebo vysoce kvalifikovaného odborníka v oblasti IT, nikdo si...

Nejlepší venkovní bezpečnostní kamery s nočním viděním

Od raného jeskynního člověka až po moderní lidi spočívá potřeba bezpečnosti jako základní životní nutnost. V každé době byla tato potřeba uspokojena c...

Co je zabezpečení softwaru?

Softwarová bezpečnost je budování zabezpečeného softwaru s vlastní ochranou, aby i nadále fungoval pod škodlivými útoky ke spokojenosti uživatelů a vl...

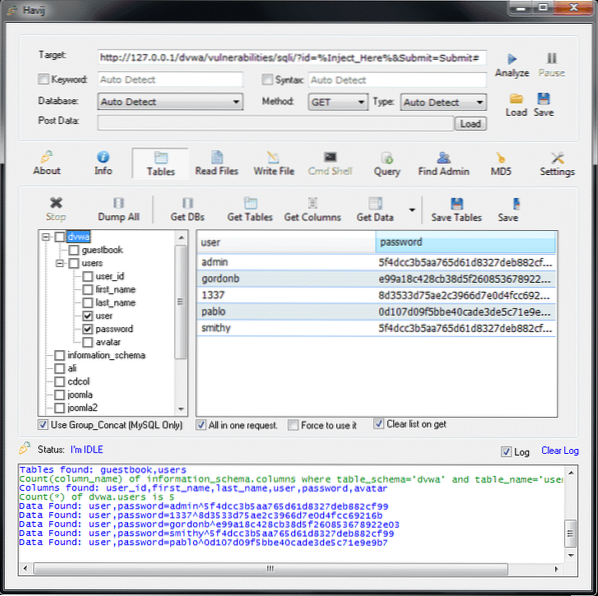

Seznam NEJLEPŠÍCH NÁSTROJŮ SQLi

Injekce SQL, která se také označuje jako SQLi, je technika, při které lze na aplikace založené na datech zaútočit prostřednictvím škodlivého kódu SQL....

Základní koncepty etického hackerství

Ethical Hacking identifikuje slabá místa nebo slabiny počítačového systému nebo sítě a vyvíjí strategii na ochranu těchto slabých míst. V tomto článku...

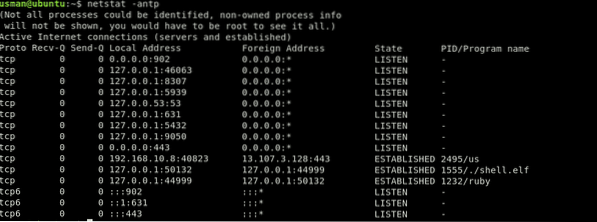

Jak zjistit, zda je systém Linux kompromitován

Existuje mnoho důvodů, proč by se hacker mohl dostat do vašeho systému a způsobit vám vážné potíže. Před lety to možná bylo předvést své schopnosti, a...

Phenquestions

Phenquestions